「ランサムウェアの被害に遭った日本企業の事例が知りたい」

「ランサムウェアの被害に遭ったら、初動対応はどうすればいいの?」

など、企業にとって脅威であるランサムウェアについて不安や疑問を抱いている方はいませんか?

ランサムウェアとは、パソコンなどに保存されているデータを暗号化して使用できないようにし、そのデータを復号する対価として金銭などを要求する不正なプログラムのことです。

ランサムウェアは日々進化し続け、2025年には「アスクル」や「アサヒホールディングス」など大手企業も狙われており、日本企業に深刻な被害をもたらしています。

あなたの会社が次のターゲットにならないために、最新のランサムウェア被害事例とその攻撃手法を理解することが不可欠です。

この記事では、

- 【最新版】日本企業を狙ったランサムウェアの被害事例8選

- 企業がランサムウェアの被害に遭ったときの対処法5つ

- ランサムウェアの被害に遭わないためのセキュリティ対策5つ

などを解説していきます。

本記事を一読すれば、自社に足りないセキュリティを見直すことができ、すぐにランサムウェア対策に乗り出すことができるでしょう。

目次

ランサムウェアとは

ランサムウェアとは、パソコンなどに保存されているデータを暗号化して使用できないようにし、そのデータを復号する対価として金銭などを要求する不正なプログラムのことです。

ランサムウェアの被害に遭うと、ファイルやシステムが使用不能になり、業務の停止や個人情報が流出するなどの損失を招く恐れがあります。

ランサムウェアの感染経路は主に、

- メールの添付ファイル

- 不正なウェブサイト

- 脆弱なシステムのセキュリティホール

などが挙げられます。

ランサムウェアは年々手口が巧妙化しており、単にデータを暗号化するだけでなく、データの盗み出しや公開をちらつかせて二重の脅迫を行うケースも増えています。

次の見出しでは、ランサムウェア攻撃手口の変化について最新の動向を解説していきます。

ランサムウェア攻撃手口の今と昔の変化

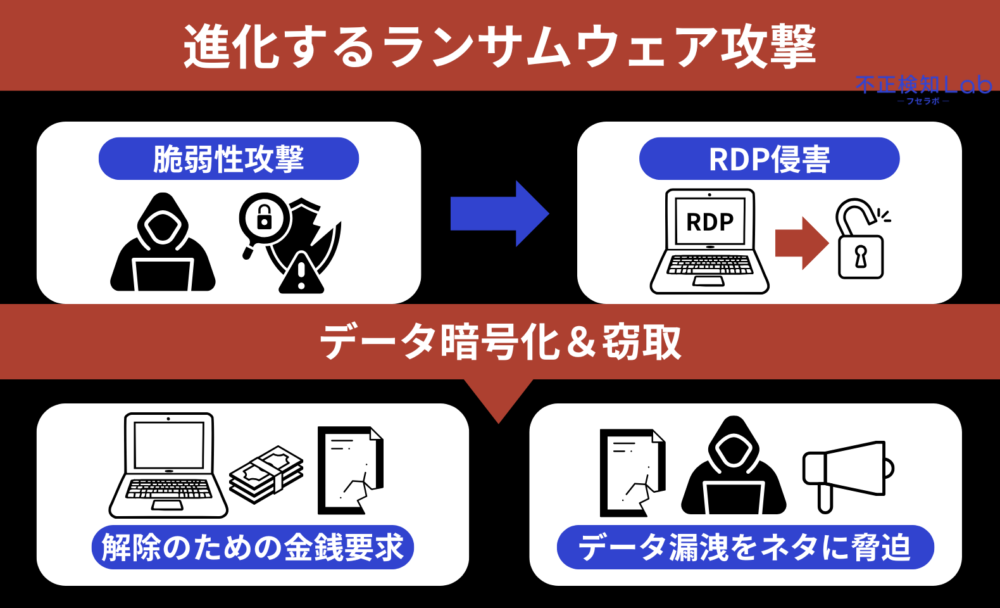

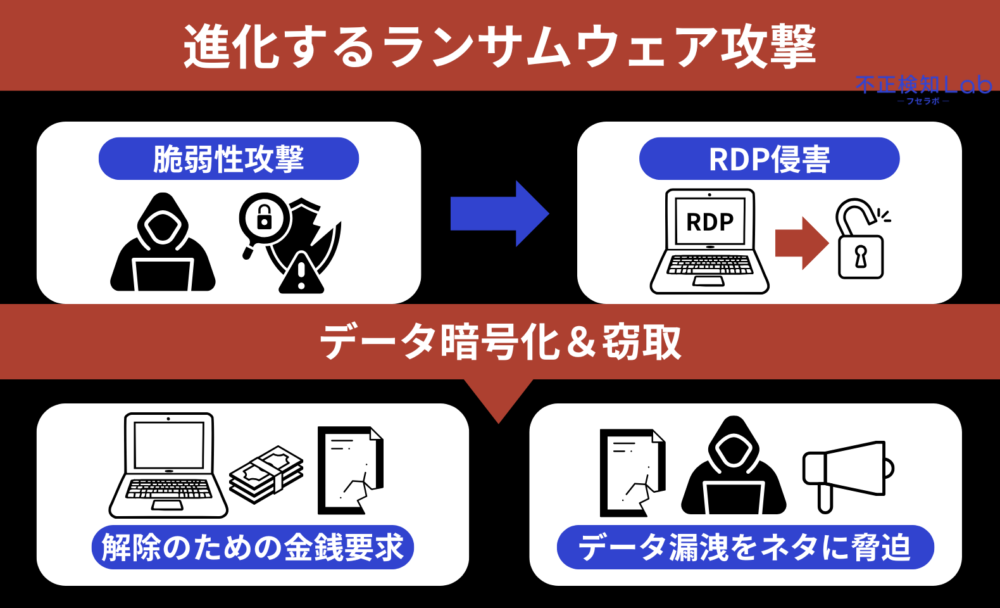

ランサムウェアの手口は、年々進化を遂げています。

初期のランサムウェア攻撃の手口としては、主に電子メールの添付ファイルや悪意のあるリンクを介して拡散され、データを暗号化し解除のために身代金を要求するシンプルなものでした。

しかし、現在ではソフトウェアの脆弱性を突く手法や、リモートデスクトッププロトコル(RDP)を悪用する手段を駆使しており、データの暗号化だけでなく、データの窃取や公開をちらつかせる「ダブルエクストーション」と呼ばれる手法が一般的になっています。

ランサムウェア攻撃の頻度と被害の規模は拡大の一途をたどっており、企業や組織が従来通りのセキュリティ対策を行うだけでは不十分であることを示しています。

「ランサムウェア」と「ノーランサムウェア」の違い

「ランサムウェア」と「ノーランサムウェア」はサイバー攻撃の手法として似ている部分もありますが、その目的や攻撃内容に明確な違いがあります。

以下の表で両者の違いを整理しながら解説します。

| 項目 | ランサムウェア | ノーランサムウェア |

| 攻撃の目的 | データを暗号化し、復元のための身代金を要求する | データの暗号化はしないが、盗み出した情報の公開やサービス停止で脅迫する |

| 攻撃内容 | ファイルやシステムが使用不能になる | 情報漏洩やサービス妨害を通じて被害を拡大 |

| 攻撃の特徴 | 業務停止や金銭的損失が大きい | 情報流出による信用失墜や法的リスクが高まる |

ランサムウェアは、主にデータの暗号化により被害者に直接的な金銭要求を行います。

対してノーランサムウェアは、データの暗号化を伴わず、盗み出した情報の公開やサービス停止をちらつかせて企業を脅迫する攻撃です。

どちらも企業のセキュリティ対策が必須であり、被害を未然に防ぐことが重要です。

「ランサムウェア」と「ノーランサムウェア」どちらも対策する方法は、『ランサムウェアの被害に遭わないためのセキュリティ対策5つ』で詳しく解説しています。

ランサムウェアの発生状況

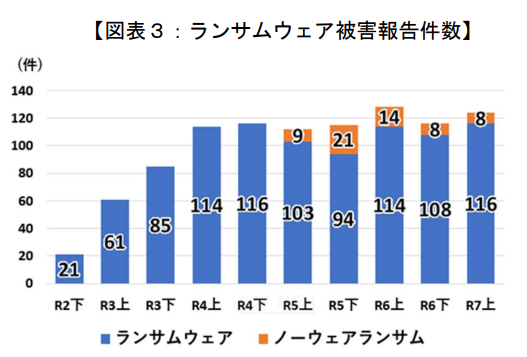

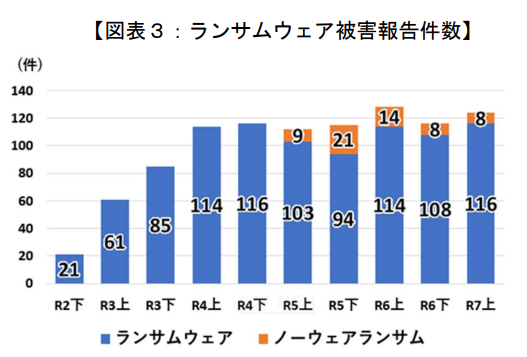

ランサムウェアの発生状況は年々深刻化しており、特に国内においては令和4年に入ってから感染件数が急増しています。

以下の表は、ランサムウェアの発生状況の推移を示しています。

※引用:警察庁サイバー警察局

令和2年から令和4年を比較してみると、ランサムウェアの被害は約5倍に増えており、令和7年上期では124件のランサムウェアの被害が報告されております。

特に大手企業は国内外の攻撃グループから標的にされやすく、情報資産の保護や早期発見・対応のためにセキュリティ対策を強化する必要があります。

【最新版】日本企業を狙ったランサムウェアの被害事例8選

ここからは、日本企業を狙ったランサムウェアの最新の被害事例をご紹介します。

| ランサムウェアの被害事例 | 被害状況・規模 | 原因 |

| 【事例1】アスクル |

|

業務委託先のアカウント管理の不備 |

| 【事例2】アサヒホールディングス |

|

ネットワーク機器の脆弱性 |

| 【事例3】サンリオエンターテイメント |

|

リモートアクセス機器の脆弱性 |

| 【事例4】保険見直し本舗 |

|

ネットワーク機器の脆弱性 |

| 【事例5】宇都宮セントラルクリニック |

|

外部接続ポイントの脆弱性 |

| 【事例6】横須賀学院 |

|

VPN機器の脆弱性 |

| 【事例7】小島プレス工業 |

|

子会社のVPN機器の脆弱性 |

| 【事例8】KADOKAWA |

|

従業員の1人がフィッシングサイトなどでIDとパスワードを窃取され、攻撃者がそのアカウントを使い、正規のルートを装って社内ネットワークに侵入 |

これらの被害事例を知っておくことで、ランサムウェアへの脅威を理解し、効果的な対策を実施する第一歩となるでしょう。

それでは、それぞれのランラムウェアの被害事例を詳しく紹介していきます。

【事例1】アスクル

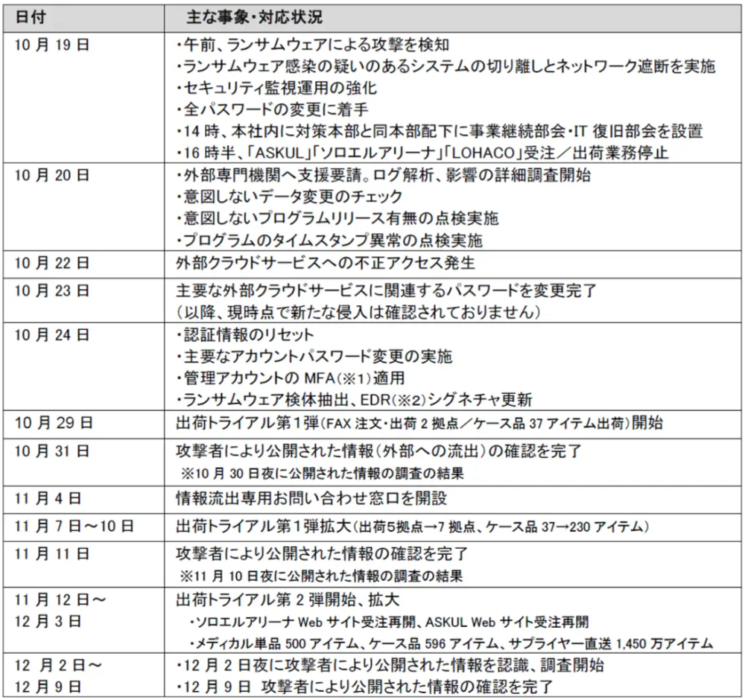

事例の1つ目は、アスクルがランサムウェアの被害に遭い、約74万件の個人情報流出と長期にわたるサービス停止に追い込まれた被害事例です。

被害の概要としては、物流システムや社内システムが暗号化され、外部クラウドサービスへも侵入されていたということです。

アスクルへのランサムウェア攻撃発生と対応の時系列は以下の通りです。

※引用:PRTIMES

アスクルはランサムウェア攻撃を受けたことにより、「ASKUL」「ソロエルアリーナ」「LOHACO」での受注を停止することとなり、甚大な売上損失を招くこととなりました。

ランサムウェアの攻撃を受ける原因となったのは、

- 業務委託先に付与していた管理者アカウントの一部で、多要素認証を例外的に適用していなかったこと

- 一部物流センターではEDR(エンドポイント検知・対応)が未導入であったこと

- 24時間監視体制も十分ではなかった

などが挙げられます。

被害の概要や原因からも分かるように、多要素認証の導入や不正ログイン対策は必須で、また業務委託先などへのセキュリティ対策の実施を促すことも重要です。

【事例2】アサヒホールディングス

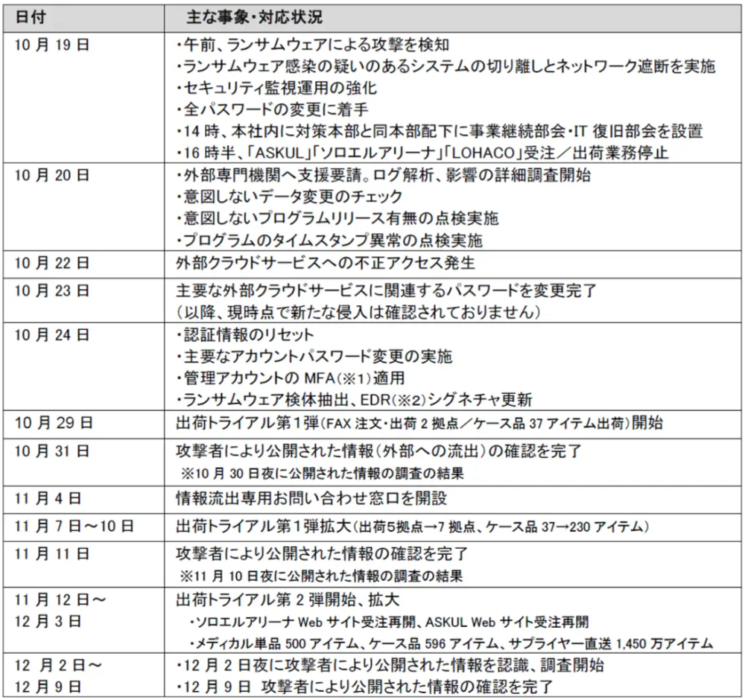

事例の2つ目は、アサヒグループホールディングスがランサムウェアの被害に遭い、顧客データ150万件以上の流出と内部文書の流出も確認された被害事例です。

アサヒのビール出荷から会計システムに至るまでの業務が混乱し、国内30カ所ある工場のほとんどが操業を一時停止したということです。

※引用:BCC NEWS JAPAN

アサヒのビールは、日本ビール市場の約40%を占めており、今回のランサムウェア攻撃により国内のバーやレストラン、小売業者に大きな影響を与えました。

同時期に事例1でも紹介したアスクルへのランサムウェア攻撃もあり、セキュリティ対策の重要性が再認識される事例となりました。

【事例3】サンリオエンターテイメント

事例の3つ目は、サンリオピューロランドを運営するサンリオエンターテイメントがランサムウェアの被害に遭い、最大200万件の個人情報などが外部に流出した可能性がある被害事例です。

流出した可能性がある情報としては、

- ピューロランド年間パスポートの購入者氏名や電話番号、メールアドレス

- 従業員や取引先の契約情報

などです。

※引用:日本経済新聞

サンリオエンターテインメントは、復旧のため早急に外部の専門機関に調査を依頼したということで、ランサムウェアへの初動対応としては参考にすべき事例です。

【事例4】保険見直し本舗

事例の4つ目は、保険見直し本舗がランサムウェアの被害に遭い、顧客情報510万件が流出した恐れがある被害事例です。

被害の概要としては、データサーバーで保管しているファイルがランサムウエアにより暗号化され、暗号化されたデータに保険契約や協業先企業から受託した業務に関わる個人情報が含まれていたとのことです。

流出した可能性がある情報としては、保険見直し本舗や保険メンテナンスなど、5つの代理店で保険に加入した顧客の名前や電話番号、住所、メールアドレスです。

※引用:読売新聞オンライン

ランサムウェア攻撃により、保険見直し本舗は258店舗を数日間臨時休業にするなど、売上に大きなダメージを与えることになりました。

【事例5】宇都宮セントラルクリニック

事例の5つ目は、宇都宮セントラルクリニックがランサムウェアの被害に遭い、最大約30万件の個人情報が外部へ流出した可能性がある被害事例です。

被害の概要としては、システム障害が発生し、電子カルテなどが使用できない状態になったことから調査を行ったところ、ランサムウェア攻撃を受けたことが判明したとのことです。

※引用:日経XTECH

初動対応として、サーバーをインターネットや院内ネットワークから遮断する処置を講じ、被害拡大を防ぎました。

このランサムウェア攻撃で、人間ドックや新規の外来を一時停止し、受診内容に変更がない通院患者だけを受診するなど業務を制限し、多くの患者様に影響を及ぼすこととなりました。

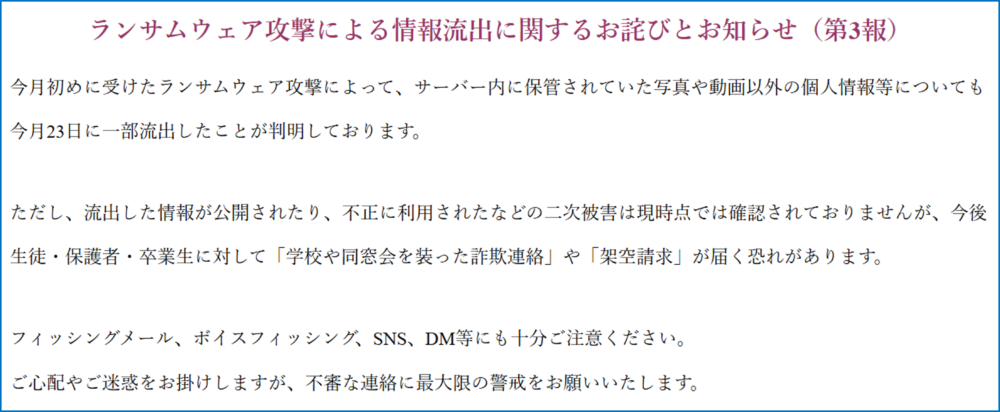

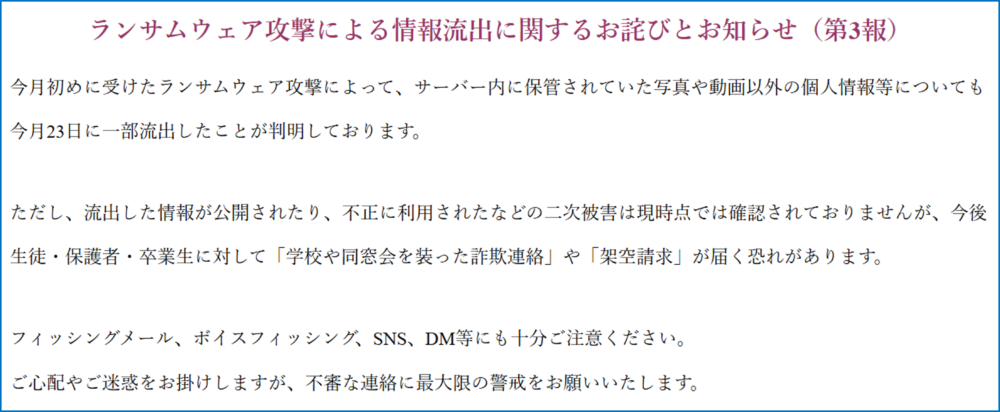

【事例6】横須賀学院

事例の6つ目は、横須賀学院がランサムウェアの被害に遭い、サーバー内に保管されていた写真や動画、その他の個人情報が流出した被害事例です。

※引用:学校法人 横須賀学院

横須賀学院はランサムウェア攻撃が判明した後、公式サイトで生徒・保護者・卒業生に対して、

- 「学校や同窓会を装った詐欺連絡」や「架空請求」が届く恐れがあること

- フィッシングメール、ボイスフィッシング、SNS、DMなどにご注意ください

など、謝罪とともに注意喚起も行っています。

また、お問い合わせ専用窓口を設置するなど、関係者に対する誠意を示しています。

このように、ランサムウェア攻撃を受けた際には、復旧のための初動対応と並行して、関係者への対応も誠心誠意行うことが求められます。

【事例7】小島プレス工業(トヨタ自動車のサプライヤー)

事例の7つ目は、トヨタ自動車のサプライヤーである小島プレス工業がランサムウェアの被害に遭い、トヨタ自動車の14工場28ラインが停止した被害事例です。

被害の概要としては、小島プレス工業の約500台あるサーバーを調べたところ、ウイルスは給与支払いなどの総務部門だけではなく、部品の生産に関わる受発注システムにまで侵入していたとのことです。

ウイルスの侵入口は、小島プレス工業の子会社の通信用機器であり、その機器には攻撃を受けやすい脆弱性が確認されました。

※引用:読売新聞オンライン

トヨタの供給網は6万社に上り、そのうち1社のセキュリティーが破られるだけで、全体がマヒする危うさを示す被害事例となりました。

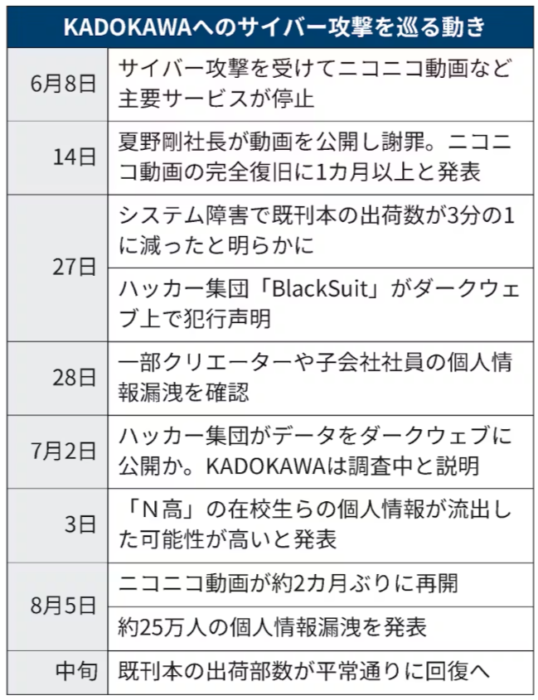

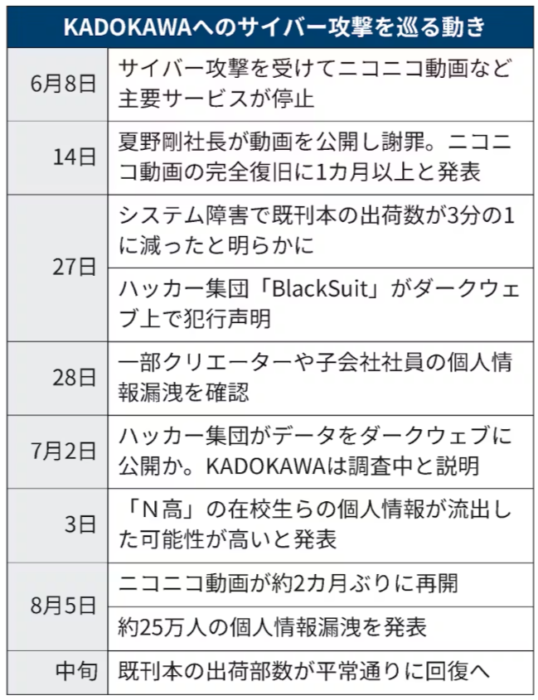

【事例8】KADOKAWA

事例の8つ目は、KADOKAWAがランサムウェアの被害に遭い、約25万人分の個人情報が流出し、子会社のドワンゴの動画共有サービス「ニコニコ動画」は約2カ月サービスの利用を停止した被害事例です。

ランサムウェア攻撃の原因としては、「フィッシングなどの攻撃でドワンゴの従業員のアカウント情報が窃取されたと推察される」とのことです。

このランサムウェア攻撃で流出した情報は、

- 通信制高校「N高等学校」「S高等学校」などの在校生や卒業生らの氏名や住所、学歴

- 保護者、従業員らの氏名、住所、メールアドレス、口座情報

- ドワンゴや関係会社の一部取引先

- ドワンゴ全従業員の個人情報

だと発表されました。

※引用:日本経済新聞

KADOKAWAのランサムウェア被害では、個人情報流出の規模が広範囲に及んでおり、セキュリティ対策の重要性や従業員1人ひとりのセキュリティ意識の大切さを再認識する被害事例となりました。

KADOKAWAが受けたランサムウェア攻撃の詳細は、以下の記事でも詳しく解説しておりますので、気になる方はお読みください。

なお、企業がランサムウェアの被害に遭ったときは、正しい初動対応を早急に行うことで感染拡大を防ぐことができます。

次章では、企業がランサムウェアの被害に遭ったときの対処法を解説します。

企業がランサムウェアの被害に遭ったときの対処法5つ

ここでは、企業がランサムウェアの被害に遭ってしまったときの対処法を5つご紹介します。

- 【対処法1】早急にネットワークを遮断する

- 【対処法2】金銭を要求されても絶対に応じない

- 【対処法3】証拠を残しておく

- 【対処法4】セキュリティの専門家に検証や改善を依頼する

- 【対処法5】復旧が完了したらセキュリティを見直す

ランサムウェアの被害に気付いたときの初動対応が非常に重要であるため、これらの対処法を必ず覚えておくようにしましょう。

それでは、以下で対処法を1つずつ詳しく解説します。

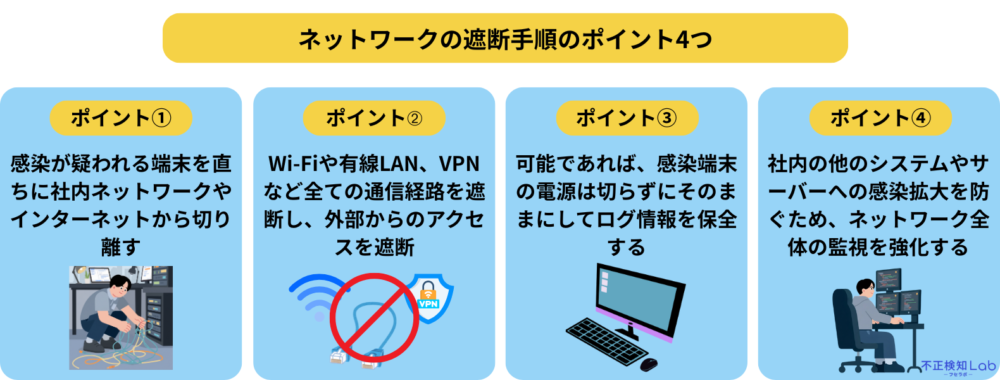

【対処法1】早急にネットワークを遮断する

対処法の1つ目は、まずは感染拡大を防ぐために、早急にネットワークを遮断する必要があります。

ネットワークを遮断することで、他の端末やシステムに感染が広がるのを防ぎ、被害の拡大を最小限に抑えられます。

具体的な遮断手順としては、以下のポイントを押さえましょう。

- 感染が疑われる端末を直ちに社内ネットワークやインターネットから切り離す

- Wi-Fiや有線LAN、VPNなど全ての通信経路を遮断し、外部からのアクセスを遮断

- 可能であれば、感染端末の電源は切らずにそのままにしてログ情報を保全する

- 社内の他のシステムやサーバーへの感染拡大を防ぐため、ネットワーク全体の監視を強化する

ランサムウェアの攻撃を受けた際には、ネットワーク遮断は初動対応として最も効果的な対策の1つであり、企業の情報資産を守るためにも迅速な対応が求められます。

【対処法2】金銭を要求されても絶対に応じない

対処法の2つ目は、ランサムウェア攻撃者から金銭の支払いを求められても、絶対に応じないことです。

たとえ金銭の支払いに応じたとしても、暗号化されたデータを元に戻してもらえたり、機密情報の流出を防ぐことは非常に難しいです。

実際のランサムウェア被害事例でも、金銭の支払いに応じてもデータが戻らない上、ダークウェブなどで機密情報が流出したケースもあります。

このように、金銭要求に絶対に応じないことがランサムウェア被害から企業を守る重要な対処法の1つです。

なお、ダークウェブについては以下の記事でも詳しく解説しておりますので参考にしてください。

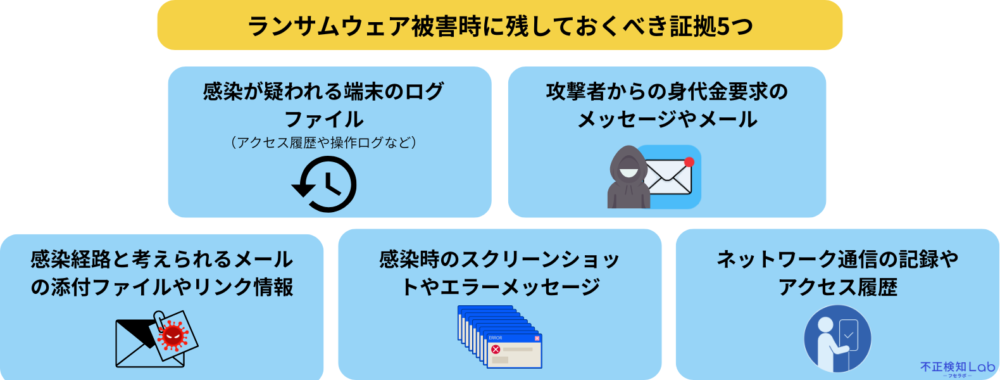

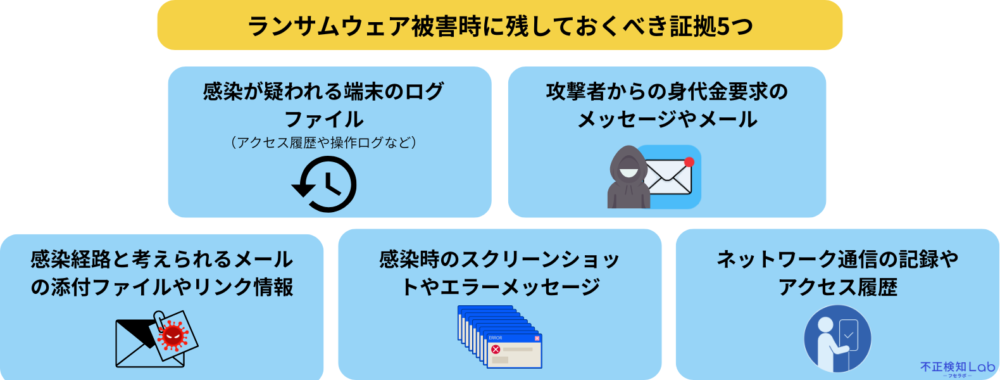

【対処法3】証拠を残しておく

対処法の3つ目は、被害の正確な把握や法的対応・再発防止のためにも、証拠を残しておくことです。

ランサムウェアである証拠がなければ、後の調査や対応が困難になり、被害の拡大や責任の所在が曖昧になる恐れがあります。

具体的に残しておくべき証拠は以下の通りです。

- 感染が疑われる端末のログファイル(アクセス履歴や操作ログなど)

- 攻撃者からの身代金要求のメッセージやメール

- 感染経路と考えられるメールの添付ファイルやリンク情報

- 感染時のスクリーンショットやエラーメッセージ

- ネットワーク通信の記録やアクセス履歴

これらの証拠は、専門家による感染原因の特定や感染範囲の調査、さらには警察や関係機関への報告時に役立ちます。

ただし、証拠を残す際の注意点として、決してデータを改ざんしないようにしてください。

【対処法4】セキュリティの専門家に検証や改善を依頼する

対処法の4つ目は、セキュリティの専門家に検証や改善を依頼することです。

専門家に依頼するメリットは、迅速かつ的確な対応が可能になり、ランサムウェア被害の拡大を最小限に抑えられる点です。

また、適切な改善策を受けることで、将来的なランサムウェア攻撃のリスクを大幅に減少させることができます。

専門家へ依頼する時には、ランサムウェア被害の状況や対応状況を正確に伝えることが重要です。

【対処法5】復旧が完了したらセキュリティを見直す

対処法の5つ目は、ランサムウェアの被害から復旧が完了した後の、セキュリティ体制の見直しです。

ランサムウェアからの復旧作業が終わった段階で安心せず、再発防止に向けてさらなる対策強化を図りましょう。

以下の資料は、実際に不正アクセスなどの被害に遭った場合の対応方法をマニュアル化したものですので、万が一のために各企業様はこちらをお守りとして持っておくのがおすすめです。

なお、ランサムウェアの被害に遭わないためのセキュリティ対策については、次章で詳しく解説します。

ランサムウェアの被害に遭わないためのセキュリティ対策5つ

ランサムウェアの被害を防ぐためには、企業が事前にしっかりとしたセキュリティ対策を講じることが不可欠です。

ここでは、特に効果的な5つの対策を紹介します。

- 【対策1】多要素認証を徹底する

- 【対策2】OSやソフトウェアを最新の状態にしておく

- 【対策3】全従業員へセキュリティ教育を行う

- 【対策4】従業員に対して最小限の権限のみを与える

- 【対策5】不正ログイン対策ができるセキュリティサービスを利用する

これらの対策を組み合わせて実施することで、企業のランサムウェア感染リスクを大幅に減らし、情報資産の保護が可能になります。

それでは、それぞれの対策について詳しく解説していきます。

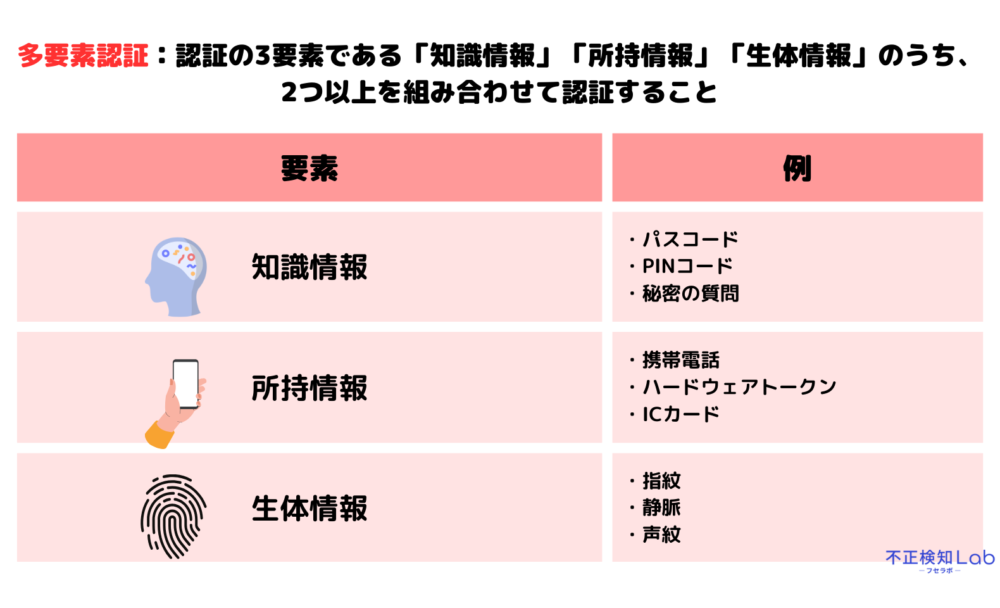

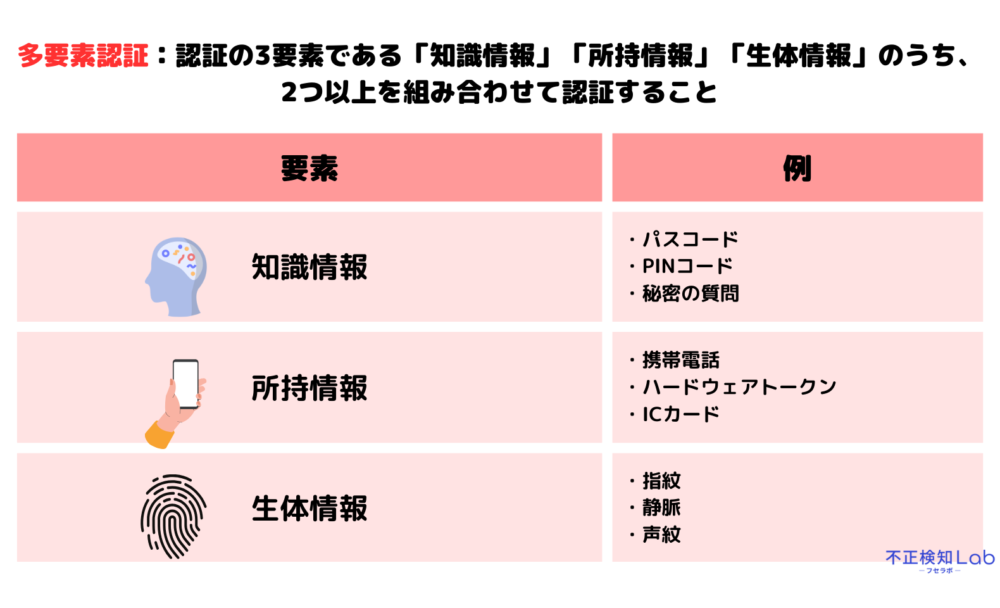

【対策1】多要素認証を徹底する

ランサムウェアの被害に遭わないための対策の1つ目は、多要素認証を導入することです。

多要素認証とは、ID・パスワード(知識)に加え、スマホ(所持)や指紋(生体)など、異なる種類の認証要素を2つ以上組み合わせて本人確認を行う手法です。

企業全体で多要素認証を徹底することは、ランサムウェア感染リスクを大幅に低減し、安心して業務を継続するために欠かせない対策と言えます。

【対策2】OSやソフトウェアを最新の状態にしておく

対策の2つ目は、OSや各種ソフトウェアを常に最新の状態に保つことです。

ランサムウェア攻撃では、システムの脆弱性を突いて感染を広げる手口が依然として多く報告されています。

これらの脆弱性は、適切なアップデートやセキュリティパッチの適用によって対策可能です。

適切なアップデートやセキュリティパッチの適用で、ランサムウェア感染の入り口を大きく狭め、企業のセキュリティレベルを向上させることができるでしょう。

なお、自社の脆弱性診断を行いたいとお考えの企業様は、以下の記事が参考になりますので本記事と併せてお読みください。

【対策3】全従業員へセキュリティ教育を行う

対策の3つ目は、技術的な対策だけではなく、全従業員へのセキュリティ教育を行うことです。

従業員1人ひとりがランサムウェアの感染経路や攻撃手法を正しく理解し、日常業務で注意を払うことが、感染リスクの大幅な軽減につながります。

企業が行うべき情報セキュリティ教育を行う方法については、以下の記事で詳しく解説しておりますので参考にしてください。

【対策4】従業員に対して最小限の権限のみを与える

対策の4つ目は、従業員に対して必要最低限の権限のみを付与することです。

権限管理が適切に行われていないと、ランサムウェア攻撃者が一度侵入した際に、広範囲に被害を拡大させるリスクが高まります。

企業は権限管理をセキュリティ対策の柱の1つとして位置付け、従業員への適切な権限付与と管理体制の強化を徹底しましょう。

【対策5】不正ログイン対策ができるセキュリティサービスを利用する

対策の5つ目は、不正ログイン対策ができるセキュリティサービスを利用することです。

ランサムウェアなどのサイバー攻撃において、不正ログインは感染の大きな入り口となっています。

企業の情報資産を守るためには、従来の多要素認証やアップデート対策に加え、不正ログインを効果的に検知・防止できる不正検知サービスなどの導入が不可欠です。

当サイトを運営するCaccoは、不正ログインなどECで起こるあらゆる不正手口をブロックできる不正検知サービスを開発・提供しています。

Caccoの不正検知サービスについては、『ランサムウェアなど不正ログインのリスクを抑えるならCaccoの「O-PLUX」が効果的』で詳しく紹介しています。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

ランサムウェア以外に企業を狙うサイバー攻撃4つ

本記事では、ランサムウェアの脅威についてお話ししましたが、企業を狙うサイバー攻撃はランサムウェアだけではありません。

多様化・高度化する攻撃手法の中で、企業が特に注意すべき代表的なサイバー攻撃を4つご紹介します。

| 攻撃の種類 | 特徴 | 企業への影響・被害例 | 参考記事 |

| DDoS攻撃 |

|

|

|

| サプライチェーン攻撃 |

|

|

|

| 標的型攻撃 |

|

|

|

| ビジネスメール詐欺 |

|

|

これらの攻撃に共通するのは、企業のセキュリティ体制の強化と従業員の意識向上が被害防止の鍵となる点です。

つまり、企業はランサムウェア対策と併せて、多角的なセキュリティ対策を実施することが重要です。

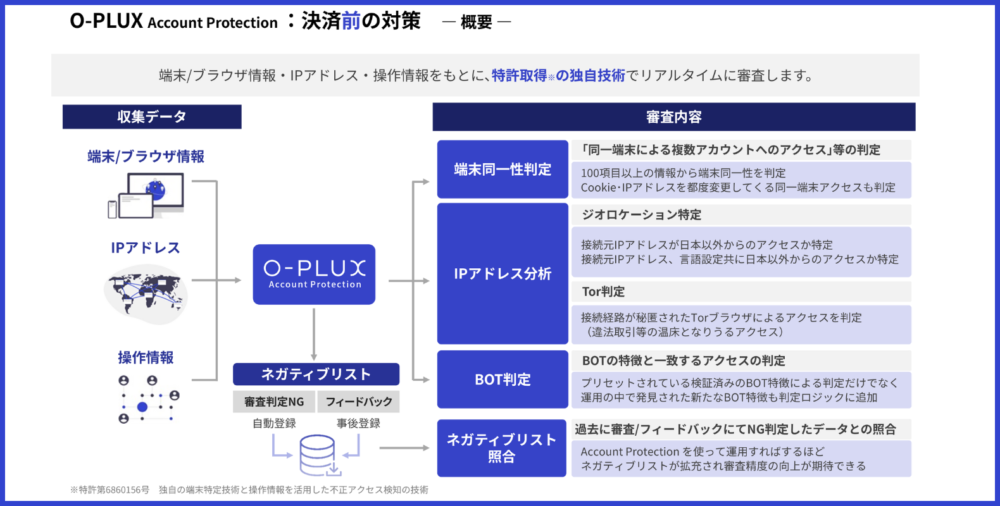

ランサムウェアなど不正ログインのリスクを抑えるならCaccoの「O-PLUX」が効果的

ランサムウェアをはじめとするサイバー攻撃の多くは、不正ログインを起点に感染が拡大するケースが増えています。

そのため、企業のセキュリティ対策として不正ログイン対策は欠かせません。

そこで、国内企業において高い評価を受けているCaccoの不正検知サービス「O-PLUX」は、ランサムウェア感染リスクを大幅に抑制する効果的なソリューションとして注目されています。

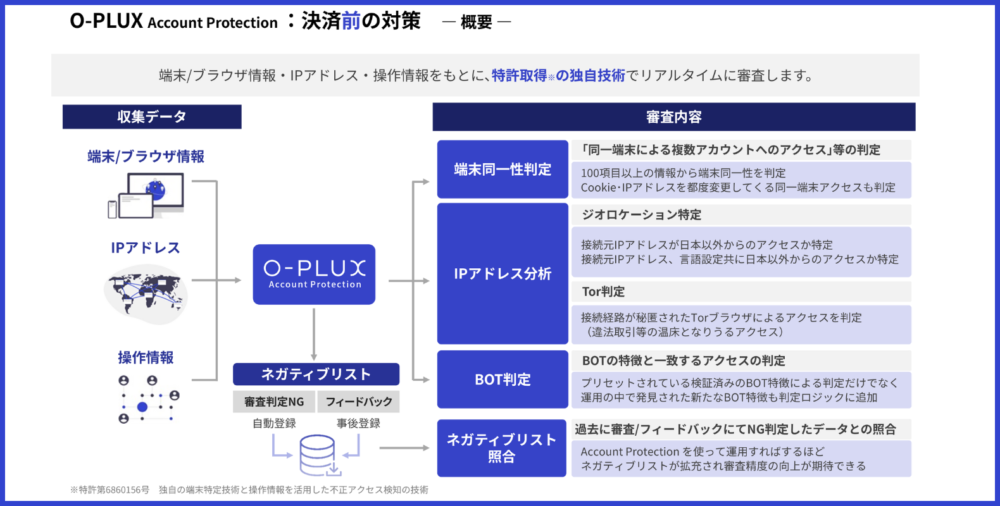

「O-PLUX」が不正ログインをどのように検知し防いでいるかについては、以下の画像をご覧ください。

※参考:Cacco Inc.

Caccoはセキュリティ分野で豊富な実績を持ち、専門のサポートチームが導入から運用まで一貫して支援します。

これにより、企業は安心して最新のセキュリティ対策を導入できる環境が整っています。

総じて、ランサムウェアなどの不正ログインリスクを抑え、企業の情報資産を守るためには、Caccoの「O-PLUX」の導入が非常に効果的な選択肢となります。

「O-PLUX」について興味がある企業様は、以下をクリックしてお気軽にお問い合わせください。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

まとめ

本記事では、日本企業を狙ったランサムウェアの最新被害事例や攻撃手法の変化、そして具体的な対処法や予防策について詳しく解説しました。

ランサムウェアは進化を続けており、日本の大手企業に対する攻撃も増加傾向にあります。

ただし、ランサムウェアの攻撃を受けるのは大手企業だけでなく、中小企業も標的・大手企業への攻撃の踏み台となりうるため、全ての企業が注意を払う必要があります。

もし、企業がランサムウェアの被害に遭った場合の対処法は5つです。

- 【対処法1】早急にネットワークを遮断する

- 【対処法2】金銭を要求されても絶対に応じない

- 【対処法3】証拠を残しておく

- 【対処法4】セキュリティの専門家に検証や改善を依頼する

- 【対処法5】復旧が完了したらセキュリティを見直す

ランサムウェアの攻撃を受けたときは「初動対応」が非常に重要ですので、まずは早急にネットワークを遮断するようにしてください。

これらの対処法を正しく実践することで、ランサムウェア被害の拡大を防ぎ、早期復旧を実現できます。

また、ランサムウェアの被害に遭わないための対策として、

- 【対策1】多要素認証を徹底する

- 【対策2】OSやソフトウェアを最新の状態にしておく

- 【対策3】全従業員へセキュリティ教育を行う

- 【対策4】従業員に対して最小限の権限のみを与える

- 【対策5】不正ログイン対策ができるセキュリティサービスを利用する

などを組み合わせて対策することが重要です。

特に、近年ランサムウェア以外にも不正ログインが原因によるサイバー攻撃の被害が急増していることから、不正ログイン対策は万全に行うようにしましょう。

当サイトを運営するCaccoは、不正ログインを検知・ブロックすることができる不正検知サービス「O-PLUX」を開発・提供しておりますので、不正ログイン対策を行いたい、または今より強化させたいとお考えの企業様は、以下をクリックしてお気軽にお問い合わせください。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

-8-1000x300.png)