「ブルートフォース攻撃ってどんな手口?」

「ブルートフォース攻撃の被害や対策を知りたい」

このようにお考えではありませんか。ブルートフォース攻撃は総当たりで不正アクセスを試みる手口で、特定の条件下では不正アクセスを確実に許してしまいます。

そこで本記事は、

- ブルートフォース攻撃の特徴

- ブルートフォース攻撃を利用した不正の手口の例3つ

- ブルートフォース攻撃による直接的・間接的な被害の例

- ブルートフォース攻撃への対策5つ

を紹介します。

ブルートフォース攻撃の理解を深め、未然防止を徹底したい方は、ぜひ最後までお読みください。

とはいえ、自社に不正が起きているのか確認できない方も多いのではないでしょうか。そんな方に向けて、不正ログイン検知サービス「O-MOTION」のトライアルでは、不正アクセスの状況をレポートとしてまとめることも可能です。

O-MOTIONの詳細は、下記からご確認ください!

不正アクセスレポートを作成して、リスク確認も可能!

今なら期間限定の初期費用キャンペーン中

O-MOTIONのトライアルはこちら!

目次

ブルートフォース攻撃(総当たり攻撃)とは?

ブルートフォース攻撃は、総当たり攻撃とも言われ、考えられるパスワードのパターンをすべて試行する手口です。たとえば、数字4桁から作られるパスワードの場合は、0000〜9999まで1万パターンを順番に試します。

まずは、ブルートフォース攻撃について、下記のポイントをみてみましょう。

- ブルートフォース攻撃(総当たり攻撃)の特徴

- ブルートフォース攻撃でログインされる時間の目安

特に、パスワードの桁数によってブルートフォース攻撃にかかる時間は大きく異なります。ひとつずつ紹介します。

ブルートフォース攻撃(総当たり攻撃)の特徴

ブルートフォース攻撃の特徴は、下記のとおりです。

- 古典的であるが確実に不正アクセスできる

- 特別な技術は不要

- 手入力では限界があるため、プログラムを利用する

- 企業側には大量のログイン試行回数が残る

ブルートフォース攻撃はパスワードが一致するまで総当たりでログインを試みるため、金融機関やECサイトには大量のログイン試行が残ります。

しかし、不正者も把握しているため、他社のパソコンを利用したりIPアドレスを変更したりして特定されないように対策済みです。

ブルートフォース攻撃を手入力でおこなうことは困難なので、多くの場合はプログラムが用いられ、時間短縮を図っています。

ブルートフォース攻撃でログインされる時間の目安

ブルートフォース攻撃は総当たりでログインを試行する性質から、手入力すると膨大な時間がかかります。そのため、プログラムやツールを用いて自動化していることがほとんどです。

パスワードの長さや使用されている文字の種類によって、パスワード解析にかかる時間は異なります。例を以下の表にまとめました。

| 8桁 | 10桁 | 12桁 | 14桁 | |

|---|---|---|---|---|

| 英字(大文字、小文字区別無) | 約22分 | 約1ヶ月 | 約300年 | 約80万年 |

| 英字(大文字、小文字区別有)+数字 | 約1時間 | 約7ヶ月 | 約2千年 | 約900万年 |

| 英字(大文字、小文字区別有)+数字+記号 | 約8時間 | 約5年 | 約3万4千年 | 約2千万年 |

総当たりでのパスワード解析に300年や2千年かかるとなれば、現実的ではありません。ただし、IT技術は目を見張る勢いで進歩しているため、解析にかかる時間は日を追うごとに短くなると考えられます。

また、単純な総当たり攻撃のほかにも、過去に解読されたり流出したりしたパスワードを利用する攻撃もおこなわれます。できる限りパスワードを複雑にして、防止しなければなりません。

ブルートフォース攻撃を利用した不正の手口の例3つ

ブルートフォース攻撃を利用した不正の手口は、下記の3つが例として挙げられます。

- ブルートフォース攻撃

- リバースブルートフォース攻撃

- リスト型攻撃との併用

特に、リスト型攻撃との併用は短時間で不正アクセスを許してしまうほか、その情報をもとにした別の不正ログインを許すという負のサイクルに陥りかねません。ひとつずつ詳しく紹介します。

【手口1】ブルートフォース攻撃

単純な総当たり攻撃で、一般的にブルートフォース攻撃といえばこちらを指します。何らかの手段で入手したIDに対して、パスワードを総当たりで入力して不正アクセスを目指す方法です。

単純な方法なので、特別な技術がなくてもできますが、パスワードの桁数や文字の種類によっては膨大な時間がかかります。したがって、ほとんどの攻撃者はツールやプログラムを用いて、不正アクセスを試みていると考えられます。

【手口2】リバースブルートフォース攻撃

リバースブルートフォース攻撃は、特定のパスワードを複数のIDに総当たり攻撃を仕掛ける不正の手口です。単純なパスワードで複数IDの不正ログインを試みるため「ログインできれば誰でもいい」という性質をもっています。

ECサイトや金融機関はブルートフォース攻撃の対策として「短時間にパスワードを複数回間違えるとロックする」対策をとっている場合があります。しかし、リバースブルートフォース攻撃はひとつのIDに対してパスワードを入力するのが1回だけなので、特に制限を受けません。

リバースブルートフォース攻撃は、IDをシステムから付与され、パスワードの組み合わせが少ない場合に猛威を振るいます。たとえば、ID数が100万人のサービスがあり、パスワードが4桁だった場合はパスワード数が1万パターンしかありません。

単純に考えると100人が同じパスワードを使用していることになり、1111や1234などの簡単なパスワードを使用している会員も多いと考えられます。

ブルートフォース攻撃と同様に単純な攻撃方法ですが、十分な対策が取られていない場合も多いため、実際の被害も発生しています。

【手口3】リスト型攻撃との併用

ブルートフォース攻撃とリバースブルートフォース攻撃は、どちらも総当たりで不正アクセスを試みるため、時間が必要です。そこで、時間短縮のために、リスト型攻撃と併用する手口も存在します。

リスト型攻撃とは、IDとパスワードの組み合わせを用いて、不正ログインを試みる手口です。複数のWebサービスを活用しているユーザーのなかには、共通のIDとパスワードを使用している場合が多いです。

何らかの手段で入手されたIDとパスワードのセットは、次々と他のWebサービスで不正アクセスを試みられ、より短時間で不正アクセスが可能になります。

IDとパスワードの情報は、ダークウェブやフィッシング詐欺で入手される恐れがあるため、利用した覚えのないサイトでIDやパスワードを入力しないように注意しなければいけません。

なお、下記の記事でリスト型攻撃の特徴や被害の例について詳しく知りたい方は、下記の記事をご一読ください。

なお不正な攻撃に関して理解を深めたい場合は、以下の資料もおすすめです。マンガで解説されているため、内容を理解しやすいでしょう。

ブルートフォース攻撃による「直接的」な被害の例

ブルートフォース攻撃による直接的な被害は、下記のとおりです。

- 情報漏洩

- ポイント不正交換

- 不正送金

- Webサイトの改ざん

- クレジットカードの不正利用

特に、不正アクセスによるなりすましは、情報漏洩や金銭的被害につながります。順番にみていきましょう。

【被害例1】情報漏洩

ブルートフォース攻撃によって不正アクセスされた場合、不正者はIDがもつ権限内にある情報を抜き取ってしまいます。ECサイトに登録しているユーザーになりすまして不正アクセスしている場合は、そのユーザーの個人情報や購買履歴の閲覧が可能です。

また、IDとパスワードを用いて、リスト型攻撃に使用される恐れがあります。時折ニュースで見かけるのは、大量の顧客情報が流出したという内容です。

顧客からの信頼にも関わるため、対策せねばなりません。

【被害例2】ポイント不正交換

ブルートフォース攻撃の不正アクセスによって、貯められていたポイントを不正に交換できます。Webサービスによってはポイントと特典を直接交換できるため、取引に時間はかかりません。

また、クレジットカードを使用していなかった場合、ユーザーによっては不正アクセスにすぐ気づけない恐れがあります。

【被害例3】不正送金

ブルートフォース攻撃を受けると、ポイントの不正交換と同様に、不正送金が可能です。インターネット技術が発達した現代では、さまざまなキャッシュレス手段やインターネット銀行があふれています。

それぞれの機能には送金や出金機能があり、アクセスできれば簡単に利用可能です。キャッシュレス決済に不正アクセスできると、当然ながらショッピングもできるため、直接的な金銭被害に遭う恐れもあります。

【被害例4】Webサイトの改ざん

ブルートフォース攻撃の対象は一般ユーザーのアカウントだけではなく、Webサイト管理者にも及びます。Webサイトに不正アクセスされると、Webサイトの情報が悪意のある内容に改ざんされかねません。

たとえば、デザインを書き換えられると、デザインが崩れたりそもそも表示されなかったりします。コンテンツの情報を書き換えられると、不正アクセスと思っていない一般ユーザーが被害に遭うかもしれません。

【被害例5】クレジットカードの不正利用

ブルートフォース攻撃によって不正アクセスされた場合、さまざまな情報を抜き取られてしまいます。名前や電話番号などの個人情報も重要ですが、クレジットカード情報を抜き取られると、不正利用される危険性があります。

ECサイトの場合はクレジットカードそのものがなくても使用できるため、不正利用に気づいた頃にはすでに大金となっているかもしれません。クレジットカードの不正利用はブルートフォース攻撃の対象になりやすいため、パスワードの管理や作成には気をつける必要があります。

ブルートフォース攻撃による「間接的」な被害の例

ブルートフォース攻撃による間接的な被害は、下記のとおりです。

- セキュリティ事故への対応(コスト)

- ブランドイメージ棄損

- 株価の低下

- サービス撤退/停止

特に、セキュリティの甘さが原因でユーザーに被害を与えた場合は、サービスの撤退や停止に至る恐れがあります。ひとつずつ確認しましょう。

【被害例1】セキュリティ事故への対応(コスト)

ブルートフォース攻撃を受けると、情報漏洩や金銭トラブル、Webサイトの改ざんなどの直接的な被害があります。直接的な被害はそのままにできず、事態の収拾を図らなければなりません。

具体的には、

- 外部への発表

- 訴訟の対応

- 見舞金の支払い

- 賠償金の支払い

などの対応が必要です。金銭の支払いはもちろん、是正対応に大きなコストが必要です。

【被害例2】ブランドイメージ棄損

ブルートフォース攻撃を受けて、ユーザーにまで被害が及んでしまうと社会からの信用問題に発展しかねません。トラブルの原因やその後の対応によっては、ブランドイメージの棄損につながってしまいます。

企業にトラブルがあった場合は、その対応次第でイメージが悪くなることもあります。たとえば、発生した原因を明確に発表しなかったり対策が曖昧だったりすると、被害にあったユーザーはいい印象をもちません。

規模によっては、その後の事業運営に影響を及ぼす場合もあるので、丁寧な対応が重要です。

ブルートフォース攻撃による炎上や風評被害に備えて、事業者さまは以下からお役立ち資料をぜひダウンロードして参考にしてください。

【事前に備えよう】炎上・風評被害対策についての無料資料DLはこちら

【被害例3】株価の低下

ブルートフォース攻撃を受け、ブランドイメージが低下すると、株価に影響がある恐れもあります。ブランドイメージが低下するとユーザー離れが発生し、株価の低下につながりかねません。

一度、下がった株価を元に戻すのは簡単ではなく、企業やトラブルの規模によっては数年の期間を要する場合もあります。ブルートフォース攻撃の直接的な影響よりも、その後の事業運営こそ大きな労力が必要です。

【被害例4】サービス撤退/停止

ブランドイメージや株価の低下が続き、回復できずにいると、最悪の場合はサービスの撤退/停止を余儀なくされます。ユーザー離れによる売上の低下が戻らなければ、サービスの運営を維持できなくなる可能性も否定できません。

また、トラブルの原因となった技術的な問題をクリアできずに、そのままサービス停止となったケースもあります。せっかく運営しているサービスを撤退/停止させないためにも、ブルートフォース攻撃に気をつけなければなりません。

ブルートフォース攻撃への対策5つ

ブルートフォース攻撃への対策は、下記の5つが挙げられます。

- ログイン回数を制限する

- 強固なパスワードを設定できるようにする

- reCAPTCHA(画像認証)を導入する

- 二段階認証や二要素認証を設定する

- 不正ログイン検知サービスを導入する

特に、二段階認証や二要素認証はIDとパスワードだけに頼らないため、高いセキュリティを確保できます。順番にみていきましょう。

【対策1】ログイン回数を制限する

ブルートフォース攻撃の対策として、もっとも基本的な対策がログイン回数の制限です。短時間に一定回数以上のログイン試行があった場合に、アカウントをロックします。

ブルートフォース攻撃は手口の性質から、何百回・何千回とログインに失敗することが前提です。ログイン回数を制限すれば、ブルートフォース攻撃の被害を防止できます。

ただし、プログラムによっては時間を空けたり入力を遅くしたりして、プログラムと見抜かせない巧妙なものもあります。ほかの対策と併用することで、より高いセキュリティを確保しましょう。

【対策2】強固なパスワードを設定できるようにする

ユーザーができる対策といえば複雑なパスワードを設定することですが、そもそもECサイト側で設定できるようにしなければなりません。4桁の数字のみでしかパスワードを設定できなければ、ユーザーはセキュリティに不安を感じてしまいます。

英数字や大文字・小文字の区別、記号を設定できるようにし、桁数も増やすなどの対応が重要です。ただし、複雑なパスワードを決められるように設定しただけでは、安易なパスワードで済ませるユーザーもいます。

そこで、パスワード設定にある程度の制限を設けるサービスがみられるようになりました。たとえば、桁数は10文字以上、記号や大文字の英字の仕様が必須などです。上記の条件では、ブルートフォース攻撃でパスワード解析にかかる時間は約5年なので、高い効果が見込めます。

【対策3】reCAPTCHA(画像認証)を導入する

botによるブルートフォース攻撃を防ぐ場合は、reCAPTCHAの導入もひとつの方法です。reCAPTCHAは、botでは判断できない認証を用いて、不正アクセスを防止します。

reCAPTCHAには種類があり、reCAPTCHA v2は画像認証をおこなって、botの攻撃を防ぎます。reCAPTCHAを導入していると、ログインしようとした際にタイル状の画像が表示され、特定の画像を選ばなければなりません。

botでは画像が判断できないため、不正アクセスを防げるという仕組みです。ただし、botによる不正アクセスは防げるものの、人間による不正アクセスは防げません。

また、正規ユーザーにとって手間が増える点は、大きなデメリットです。最新版のreCAPTCHA v3はAIが人間とbotの行動パターンを学習するため、特定の操作を必要としません。ユーザーにとって手間がかからないため、おすすめの対策です。

【対策4】二段階認証や二要素認証を設定する

万が一、パスワード解析を許してしまっても、二段階認証や二要素認証を設定しておくことでブルートフォース攻撃による不正アクセスを防げます。

- 二段階認証:IDとパスワードの認証のあとに、異なる情報を入力してログインする

- 二要素認証:IDとパスワードの認証のあとに、SMSや電話で本人確認をする

二段階認証では、ユーザーに対する情報があれば認証できてしまう恐れがあります。しかし、二要素認証ではスマートフォンを所有している必要があるため、セキュリティはより強固です。

スマートフォンを使用するためにも指紋や顔を用いた生体認証が必要なので、ブルートフォース攻撃には高い効果が見込めます。

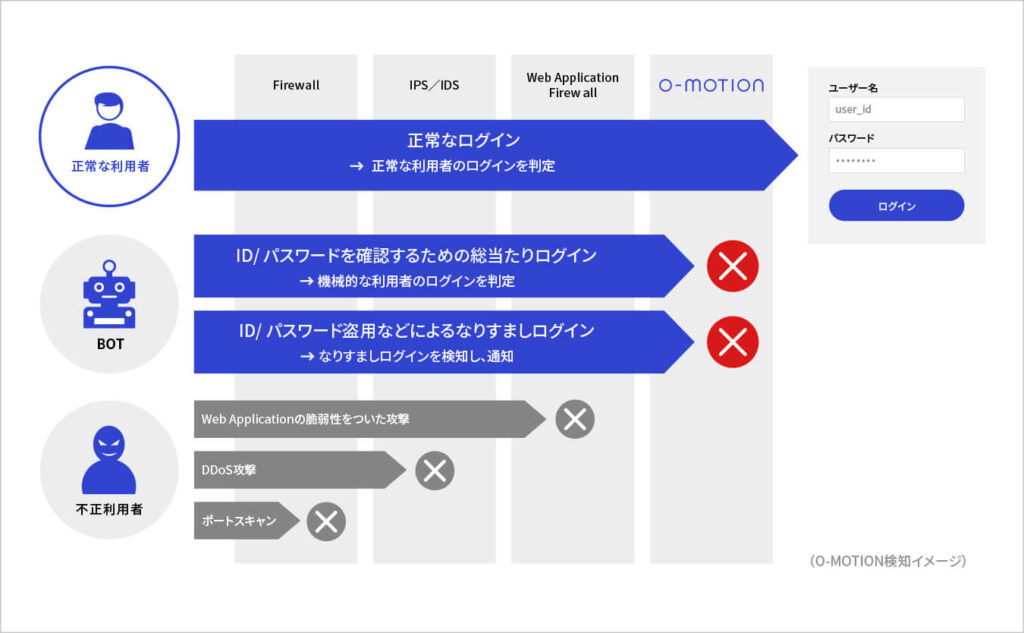

【対策5】不正ログイン検知サービスを導入する

不正ログイン検知サービスを導入することで、より強力なセキュリティ体制の展開が可能です。不正ログイン検知サービスは、ECサイト上の行動パターンで不正アクセスを判断します。

特に、不正ログイン検知サービス「O-MOTION」なら、正常な利用者と不正者を見抜いて対応できます。botも強力になっており、従来のセキュリティだけでは突破されるようになりました。

「O-MOTION」は、

- アクセスしたユーザーのログイン時における挙動

- アクセスした端末情報

などを分析し、なりすましやbotによる不正ログインを検知します。独自のデバイス情報や操作情報を駆使して不正を判定するため、高い精度で不正アクセスの防止が可能です。

「O-MOTION」の詳細は、下記からご確認ください。

\期間限定トライアル受付中/

O-MOTIONの詳細を見る

▲無料の資料請求はこちら

まとめ:ブルートフォース攻撃の対策を講じてECサイトを運営しよう

ブルートフォース攻撃は、パスワード入力の際に考えられる組み合わせを総当たりで試行する不正アクセスの手口です。古くからある手口で時間はかかるものの、理論的には確実にパスワードを特定できます。

何度もログインを試行するため、ECサイトにおいては大量のログインを試みた形跡が残ります。もしも、そのような形跡があれば対策を万全にして、ECサイトを運営しましょう。

なお、ブルートフォース攻撃の対策なら、不正ログイン検知サービス「O-MOTION」がおすすめです。

O-MOTIONは、

- 精度の高い不正判定

- 運用に合わせた連携

- JavaScriptのタグを埋め込むだけの手軽な導入

などの特徴があり、多数の企業で使用されています。「O-MOTION」の詳細は、下記からご確認ください!

不正アクセスレポートを作成して、リスク確認も可能!

今なら期間限定の初期費用キャンペーン中

O-MOTIONのトライアルはこちら!