「リスト型攻撃はどんな手口で行われるの?」

「リスト型攻撃にはどんな被害があるの?」

「リスト型攻撃を防ぐためにできる対策はある?」

と思うことはありませんか。

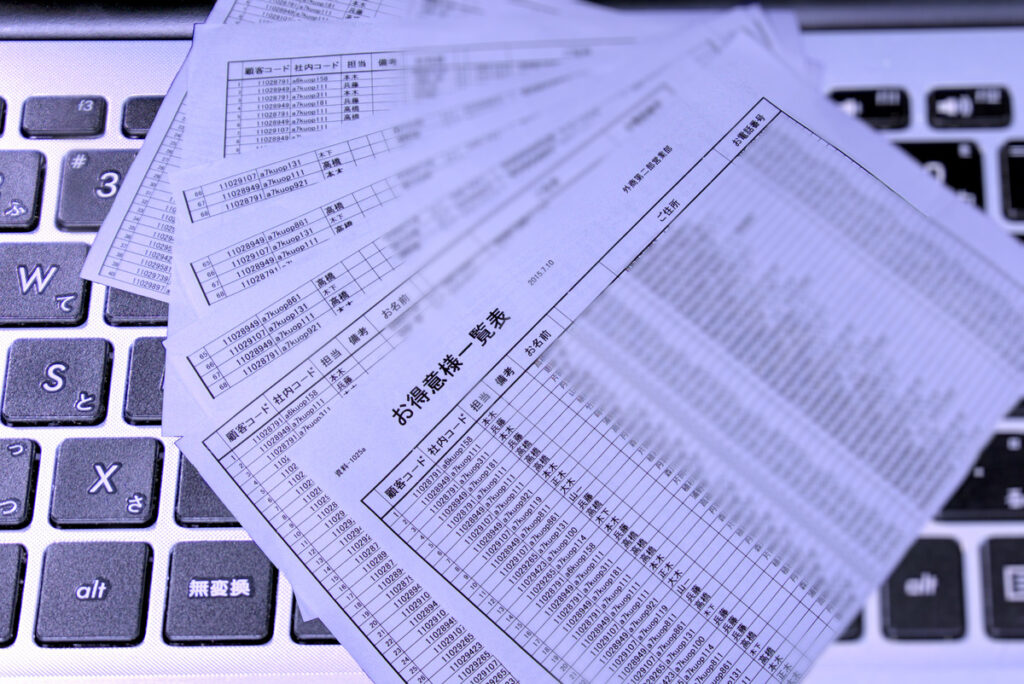

リスト型攻撃により情報漏洩を引き起こし、数千万円の被害につながることもあります。

金銭的な被害だけでなく外部への不正発覚の公表、行政機関への報告、二度と起こさないための対策の検討など、通常業務を圧迫する原因にもつながりかねません。

今回は、以下の流れでリスト型攻撃について解説します。

- リスト型攻撃の概要

- リスト型攻撃の手口の例

- リスト型攻撃の被害の事例

- リスト型攻撃に効果的な対策

「リスト型攻撃について知り、自社を守る対策をしたい」という方は、ぜひ最後までお読みください。

なおリスト型攻撃は、不正に入手したログイン情報を利用して不正ログインを試みます。ログイン情報を不正に入手する方法がある以上、「不正アクセスへの対策」を強化しておくことがおすすめです。

リスト型攻撃とは?手口や他の攻撃との違いも解説

リスト型攻撃の概要について、以下の流れで解説します。

- リスト型攻撃とは

- ログイン情報を含む手口の例

- リスト型攻撃と総当たり攻撃の違い

- リスト型攻撃を受けるとどんな被害があるのか

特にどんな被害につながるのかについては、見ておきたいところです。詳しく見ていきましょう。

リスト型攻撃とは

リスト型攻撃とは、何らかの手段でIDとパスワードの組み合わせを入手し、不正ログインを試みる手法です。別名、アカウントリスト型攻撃やパスワードリスト型攻撃とも言われます。

不正アクセスの手口として使われることも多く、2024年現在でもリスト型攻撃の被害は起きています。

では、そもそもどうやってログインに必要なIDとパスワードの情報が盗まれてしまうのでしょうか。詳しく見ていきましょう。

ログイン情報を盗む手口の例

ログイン情報を盗む手口の例として、以下の2つがあります。

- フィッシングサイト

- ダークウェブ

フィッシングサイトは、実在のサービスを装って、IDやパスワード、クレジットカード番号などの個人情報を入力させる偽のサイトです。

利用者は本物のサイトと思い込んで個人情報を入力し、気づかないうちに情報を騙し取られてしまいます。

「偽のサイトなら入力できなかった時に不正に気付くのでは?」と思う方もいるかもしれませんが、巧妙な手口で利用者に気づかせない工夫がされています。

たとえばログイン情報入力後の画面で、本物のサイトを表示するなどです。「パスワードの入力間違いをしただけ」と思われてしまうと、不正されたことにすら気づけません。

また、ダークウェブは、通常の方法ではアクセスできないネットワーク上に構築され、違法性の高い情報や物品の取引に利用されているサイトです。ダークウェブ上では個人情報も高額で売買され、悪意のある第三者に情報が渡る恐れがあります。

このように、現代はIDやパスワードがいつどこで盗まれるかわからない時代と言えます。

だからこそ不正アクセスされる可能性を考慮した対策が重要です。

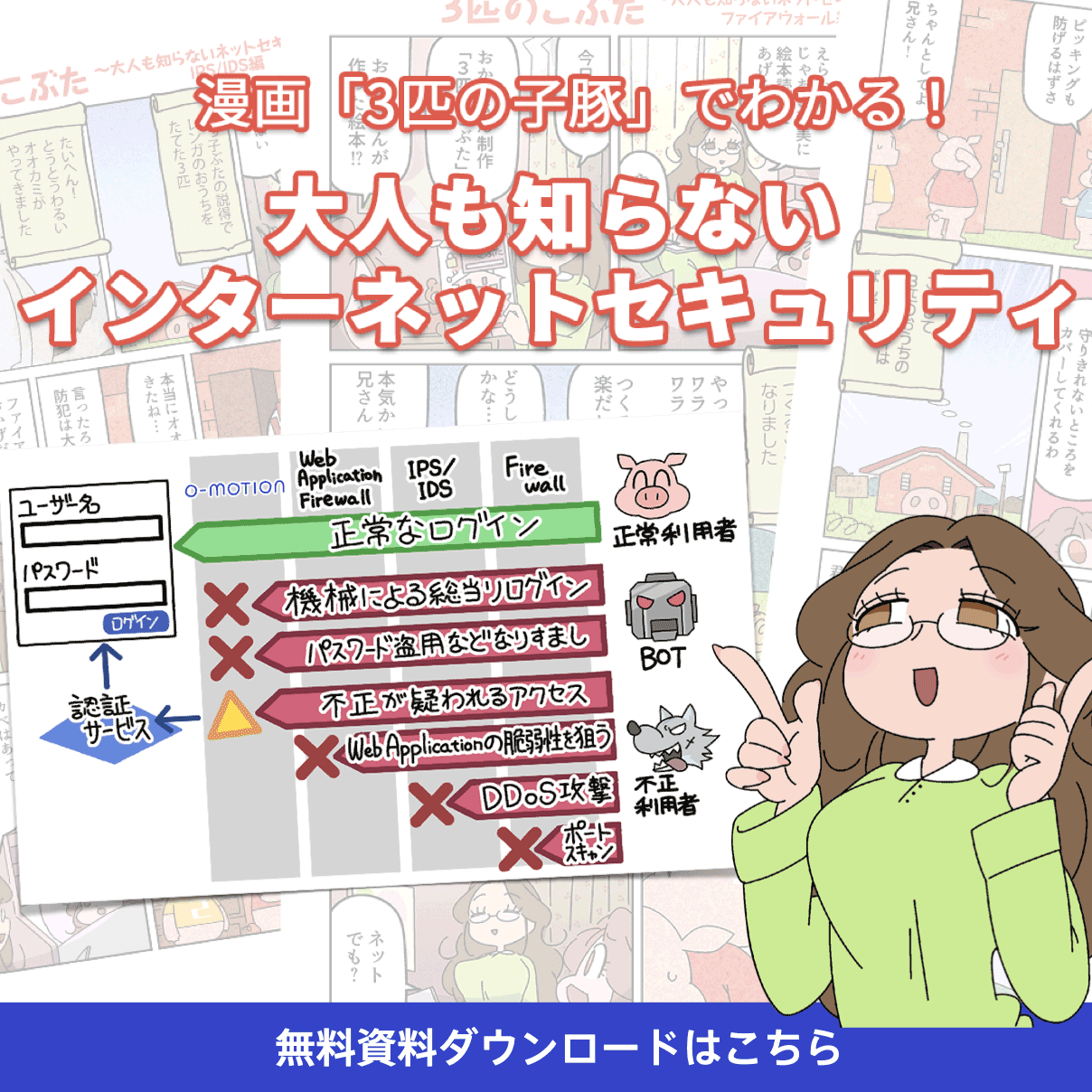

たとえば、不正アクセス感知システム「O -MOTION」では、リスト型攻撃などによる怪しいログインを検知して防ぎます。

自社の不正アクセス状況が分かるトライアル利用受付中!

O-MOTIONの資料DLはこちら

リスト型攻撃と総当たり攻撃の違い

不正ログインのためにIDとパスワードの組み合わせを解読する手法として、リスト型攻撃の他に、総当たり攻撃があります。

総当たり攻撃は、理論的にありうるパターンすべてを入力して不正ログインを試みる手法です。別名、ブルートフォース攻撃とも呼ばれます。

リスト型攻撃と総当たり攻撃の違いは、以下の通りです。

| リスト型攻撃 | 総当たり攻撃 |

|---|---|

| ・IDとパスワードの組み合わせを利用して不正にログインを試みる ・候補を絞ってログインを試すため、あまり時間がかからない ・候補の数によっては、ログインされない可能性もある | ・IDに対してパスワードの組み合わせを全て試してログインを試みる ・パスワードの長さによっては組み合わせが多くなり、時間がかかる ・すべての組み合わせを試すことから、時間はかかるもののログインを突破されてしまう |

総当たり攻撃は、時間はかかるものの、いつか正しい組み合わせにたどり着ける確実性を持った手法です。

近年ではコンピューターの処理速度が上がり、英字のみの単純なパスワードでは数秒で解析されてしまいます。

総当たり攻撃(ブルートフォース攻撃)の詳細について知りたい方は、以下をご一読ください!

リスト型攻撃を受けるとどんな被害があるのか

「リスト型被害を受けるとどんな被害があるのだろう?」と疑問に感じる方もいるのではないでしょうか。

リスト型攻撃による、直接的な被害と間接的な損害について以下にまとめました。

【直接的な被害】

- 情報漏洩

- ポイント不正交換

- 不正送金

- Webサイトの改ざん

- クレジットカードの不正利用

【間接的な損害】

- セキュリティ事故への対応(コスト)

- ブランドイメージ棄損

- 株価の低下

- サービス撤退/停止

直接的な被害のなかでも情報漏洩が起こると、1件あたり数千円〜数万円の見舞金や賠償金を支払う必要が出てくることもあります。

またブランドイメージ毀損につながったり、サービスを撤退に追い込まれたりする可能性もゼロではありません。

次章で、さらに詳しい被害の事例について見ていきましょう。

リスト型攻撃の攻撃被害の例7つ

実際に発生したリスト型攻撃の被害の事例を7つ紹介します。

- 【例1】バーコード決済サービスへの不正ログイン

- 【例2】運輸会社のWebサービスへの不正ログイン

- 【例3】アパレル製造小売業のオンラインストアサイトへの不正ログイン

- 【例4】クレジットカード会員向けスマートフォンアプリへの不正ログイン

- 【例5】ドラッグストアのECサイトへの不正ログイン

- 【例6】ふるさと納税サイトへの不正ログイン

- 【例7】ゲーム開発会社のゲーム記録管理サービスへの不正ログイン

【例1】QRコード決済サービスへの不正ログイン

2019年7月、QRコード決済サービスで一部のアカウントに対する不正アクセスがありました。

不正アクセスによる被害は、不正チャージおよび不正利用で、2019年7月31日時点の被害額は約3,860万円です。また、ブランドの毀損も大きな損害といえるでしょう。

最終的に、2019年9月30日をもってサービスは廃止となりました。

調査では、不正アクセスが発生した原因について、以下の2点を挙げていました。

- サービス独自の認証システムや不正検知・防止対策が万全ではなかったこと

- サービスの開発体制において、セキュリティ水準に関するポリシーが徹底されず、セキュリティ面を管理するプロジェクトマネジメントやリスク管理が十分に機能していなかったこと

さらに、以下の不正アクセスへの対応がとられました。

- セキュリティ施策を統括的に所轄する専門組織の設置

- セキュリティに関するポリシー・ガイドラインの再整備、運用の徹底

- プロジェクトマネジメントおよびセキュリティについて専門性を有する人材の拡充

- セキュリティに関する社内教育および意識醸成に向けた取り組み

- 不正チャージおよび不正利用のいずれかに拘らず被害金額のすべてを補償

【例2】運輸会社のWebサービスへの不正ログイン

2019年7月、運輸会社が提供するWebサービスに対する不正ログインがありました。

不正ログインによる被害の詳細は以下の通りです。

- 不正ログイン件数:3,467件(不正ログイン試行件数は約3万件)

- 閲覧された可能性のある項目:

ID、メールアドレス、利用の端末種別(パソコンまたは携帯・スマートフォン)、氏名、氏名ふりがな、電話番号、性別、郵便番号、住所、クレジットカード情報(カード番号の下4桁・有効期限・氏名)、アドレス帳情報(氏名・住所・電話番号)

また、不正ログインに対して以下の対応策が講じられました。

- パスワードを変更しなければ使用できない対策と対象の利用者への案内

- 利用者に定期的なパスワード変更のお願い

【例3】アパレル製造小売業のオンラインストアサイトへの不正ログイン

2019年4月から5月にかけて、大手アパレル製造小売業のオンラインストアサイトで不正ログインがありました。

不正ログインによる被害の詳細は以下の通りです。

- 不正ログインが確認されたアカウント数:461,091件

- 閲覧された可能性のある個人情報:

氏名(姓名、フリガナ)、住所(郵便番号、市区郡町村、番地、部屋番号)、電話番号、携帯電話番号、メールアドレス、性別、生年月日、購入履歴、マイサイズに登録している氏名およびサイズ、配送先の氏名(姓名、フリガナ)、住所、電話番号クレジットカード情報の一部 (カード名義人、有効期限、クレジットカード番号の一部)

また、不正ログインに対して以下の対応がされました。

- 不正ログインが試行された通信元の特定とアクセスの遮断

- そのほかのアクセスの監視強化

- 461,091件のユーザIDのパスワードの無効化と再設定のお願い

- 警視庁への通報

【例4】クレジットカード会員向けスマートフォンアプリへの不正ログイン

2018年8月、クレジットカード会員向けスマートフォンアプリへの不正ログインがありました。

不正ログインによる被害の詳細は以下の通りです。

- 不正ログインが発生した可能性がある件数:

16,756件(不正ログイン試行件数は約500万件) - 閲覧された可能性がある項目:

ユーザーの氏名、カード名称、カード利用金額、利用明細、利用可能額、ポイント残高など

また、不正ログインに対して以下の対応がされました。

- 不正ログインと特定されたアクセスの遮断

- 不正ログインされたIDのパスワード無効化

【例5】ドラッグストアのECサイトへの不正ログイン

2022年7月、ドラッグストアのECサイトへの不正ログインがありました。

不正ログインによる被害の詳細は以下の通りです。

- 漏洩した可能性がある件数:19,057件

- 漏洩した可能性がある項目:

氏名や住所、電話番号、メールアドレス、生年月日、購入履歴、保有ポイントのほか、クレジットカード情報(カード番号頭6桁および下2桁)

また、不正ログインに対して以下の対応がされました。

- 不正ログインが試行された海外からのアクセスの遮断

- 第三者機関によるセキュリティ対策の強化

- 不正ログインの被害を受けた可能性があるユーザーにメールで個別に連絡

- パスワードの変更を案内

【例6】ふるさと納税サイトへの不正ログイン

2022年2月、ふるさと納税サイトへの不正ログインがありました。

不正ログインによる被害の詳細は以下の通りです。

- 不正ログインが発生した件数:

2,099件(不正ログイン試行件数は約600万件)

- 閲覧された可能性がある項目:

名前、住所、性別、サイトで使えるポイントの引き換え用の番号

また、不正ログインに対して以下の対応がされました。

- 大量アクセスを自動遮断するシステムを導入してパスワードリスト型攻撃を遮断

- 攻撃を受けた可能性がある5,774件のアカウントのパスワードを強制リセット

【例7】ゲーム開発会社のゲーム記録管理サービスへの不正ログイン

2021年7月、ゲーム開発会社のゲーム記録管理サービスへの不正ログインがありました。

不正ログインによる被害の詳細は以下の通りです。

- 不正ログインが確認された当サービスのユーザ数:2,439件

- 閲覧された可能性がある情報:

メールアドレス、ひみつの質問と回答、生年月日、性別、言語、連携中のアプリ名、連携したアプリ内で閲覧できる全ての情報

約52万件の迷惑メールが送信され、メールアドレスの登録状況で登録済みと確認された5762件のメールアドレスに対して不正ログインが試行されています。

上記により、半数以上となる2,439件が被害に遭いました。

また、不正ログインに対して以下の対応がされました。

- 対象となったアカウントに対して、情報を保護するためパスワードを変更

- 対象のアカウントを持つ利用者に連絡

紹介したようにリスト型攻撃を受けている事例は多く、多大な被害を受ける可能性があります。

しかし、日頃から十分な対策をしていれば、リスト型攻撃を防ぐことは可能です。対策について見ていきましょう。

リスト型攻撃に効果的な対策5つ

ここからは、リスト型攻撃に効果的な対策を5つ解説します。

- 【対策1】ログイン回数を制限する

- 【対策2】強固なパスワードを設定できるようにする

- 【対策3】reCAPTCHAを導入する

- 【対策4】二段階認証や二要素認証を設定する

- 【対策5】不正アクセス検知システムを導入する

【対策1】ログイン回数を制限する

ログイン回数を制限して不正ログインを防ぎましょう。

不正ログインでは何度もログインを試行されるため、ログイン回数を制限することで、設定した回数までログインに失敗した場合、アカウントが一時的にロックされます。

ログイン回数を制限するメリットは、リスト型攻撃の回数を制限したり、総当たり攻撃を防げたりすることです。

デメリットは、一時的に利用できなくなり、ロックの解除に手間がかかることでしょう。

【対策2】強固なパスワードを設定できるようにする

不正ログインされにくい強固なパスワードを設定できるようにしましょう。

強固なパスワードにするには、以下のポイントを押さえることが重要です。

- 大文字の英字・小文字の英字・数字・記号など、多くの要素を組み合わせる

- できるだけ長いパスワードにする

- 名前や誕生日など推測されやすい文字列を避ける

- 辞書に載っているような意味のある文字列を避ける

- 同じパスワードや類似したパスワードを使い回さない

パスワードの設定に多くの要素を使えるようにしたり、パスワードとして設定できる文字数を増やしたり、上記のポイントを利用者に案内したりすると効果的です。

強固なパスワードを設定するメリットは、パスワードの解析に時間がかかり、不正ログインを防ぎやすい点にあります。

一方で、パスワードが複雑になるため、覚えておくことが難しくなるデメリットもあります。パスワード管理ソフトなどを利用して、管理負担を軽減するといいでしょう。

【対策3】reCAPTCHAを導入する

reCAPTCHAを導入しましょう。

reCAPTCHAとは、Googleが無料で提供している、botと人間を区別するためのサービスです。以下のような認証を見たことがあるのではないでしょうか。

- 「私はロボットではありません」と記載されたチェックボックスにチェックを入れる

- 歪んだ英数字を読み取って入力する

上記はreCAPTCHAによる認証です。

reCAPTCHAを導入すると、botによる機械的な攻撃を防げるメリットがあります。

基本的にリスト型攻撃はプログラムされたコンピュータによるものなので、人間とロボットを区別するreCAPTCHAを導入すれば、不正アクセスを防ぐことが可能です。

一方で、デメリットとして利用者に煩わしさを感じさせてしまいユーザビリティが低下する可能性や、技術的に実装の手間がかかることが挙げられます。

【対策4】二段階認証や二要素認証を設定する

二段階認証や二要素認証を設定しましょう。

二段階認証や二要素認証は、IDとパスワードの組み合わせのほかに、以下のような方法で二重で認証するセキュリティ方式です。

- セキュリティコードによる認証

- ワンタイムパスワードによる認証

- 秘密の質問による認証

- SMS(ショートメッセージサービス)で送られるコードによる認証

- 生体認証

なお、両者の違いは二段階認証が同じ認証を2回行うことも含むのに対して、二要素認証は異なる要素による認証を行うという点にあります。

二段階認証や二要素認証を設定するメリットは、リスト型攻撃をはじめとするIDとパスワードによる不正ログインをブロックできることです。確実性の高い対策と言えるでしょう。

デメリットとして、開発や実装に工数がかかるという技術的なハードルが挙げられます。

【対策5】不正アクセス検知システムを導入する

不正アクセス検知システムを導入しましょう。

不正アクセス検知システムは、不審なアクセスなどの異常を検知して、不正アクセスを防止するツールです。

ユーザビリティを保ちながら、リアルタイムで不正アクセスを防げることや、すぐに管理者に通知されるというメリットがあります。

デメリットは、すべての不正を検知できるわけではないことや、導入・運用にコストがかかる点です。まずはコストを抑えて導入できるツールを利用するといいでしょう。

たとえば、「O-MOTION」では費用面がリーズナブルで、さらにJavaScriptタグの埋め込みのみで簡単に導入できるため、導入コストを最小限に抑えられます。期間限定のトライアルも受け付けているので、試してみてはいかがでしょうか。

\期間限定トライアル受付中/

O-MOTIONの詳細を見る

▲無料の資料請求はこちら

まとめ:リスト型攻撃はあらかじめ対策を講じることが重要!

リスト型攻撃の概要から被害の事例、効果的な対策までお伝えしました。

リスト型攻撃をはじめとする不正アクセスの件数は増加傾向にあります。今後、企業が情報セキュリティを保つには、日頃から精度の高い対策を講じることが重要です。

ご紹介した以下の対策を参考に、ぜひ取り入れてください。

- 【対策1】ログイン回数を制限する

- 【対策2】強固なパスワードを設定できるようにする

- 【対策3】reCAPTCHAを導入する

- 【対策4】二段階認証や二要素認証を設定する

- 【対策5】不正アクセス検知システムを導入する

なお、かっこでは「サイトの不正アクセスを防止したい」というお悩みを解決する不正アクセス検知・防止サービス「O-MOTION」を提供しています。O-MOTIONについて詳しく知りたい方は、ぜひ以下からお気軽にお問い合わせください!

自社の不正アクセス状況が分かるトライアル利用受付中!

O-MOTIONの資料DLはこちら