「PR TIMES」は、2021年7月9日に”発表前プレリリース情報”が外部へ流出していたことを発表しました。

この情報漏えいに伴う影響は、利用者への大きな影響は明確には確認できませんが、不正アクセスされてしまったことによる運営会社への影響は大きくなりそうです。

この「PR TIMES」の一件についてや、今回の個人情報漏えいは防げたのか・企業ができる対策は何かを解説していきます。

なお、不正アクセスの種類やリスク詳細はこちらの記事もぜひご覧ください。

自社の不正アクセス状況が分かるトライアル利用受付中!

O-MOTIONの資料DLはこちら

「PR TIMES」会員企業の発表前プレスリリース情報が流出

国内シェアNo.1のプレスリリース・ニュースリリース配信サービス「PR TIMES」を運営する『株式会社PR TIMES』は、発表前のプレリリース情報が外部に不正流出していたことを発表しました。

この発表によると、2021年5月4日~7月6日の間に、未発表のプレスリリース情報の画像ファイルとドキュメントファイル(PDF)を外部の特定IPアドレスから不正に取得されていた、とのことです。

今回「PR TIMES」が流出した、発表前プレスリリース情報の詳細は以下の通りです。

- 会員企業13社14アカウントのプレスリリース230件に紐づく画像(JPG/PNG/GIF)を内包したファイル230点

- この13社に含まれる会員企業4社のプレスリリース28件に紐づくドキュメントのPDFファイル28点

※上場企業の情報を流出したものの、重要情報かどうかは内容確認ができていない状況とのこと。

同発表では、本件の対応・対策などについて以下のように公式で発表しています。

4. 本件の対応

原因である画像一括ダウンロード機能とドキュメントファイル(PDF)ダウンロード機能を、公開時のみダウンロードできるように変更したことで、下書きおよび非公開時にはアクセスができない状態へ変更いたしました。本対応は一時的な対応であり、今後はセキュリティ強化した上で利便性も高める機能へ刷新いたします。

また、特定 IP アドレスの不正行為についてプロバイダへ申告いたしました。

5. 原因・再発防止策

システム開発段階では想定しなかった画像一括ダウンロード機能とドキュメントファイル(PDF)ダウンロード機能の不正利用により、発表前情報の取得が行われたものであり、今後は、一連の開発体制において人員を増強し、仕様設計およびコードレビュー、QA 等を漏れなく実行し、セキュリティホールの存在を迅速に発見できる体制へと強化いたします。

また、開発管理のログ強化を行い、機能実装から時間経過している機能についても定期的に見直しをして、更なるセキュリティ強化を行う体制へ変更いたします。

「PR TIMES」は、月間600万PV以上を誇り、国内の上場企業約26%が登録・利用しているプレスリリースサービスです。

※プレスリリースとは、企業・組織が、新商品の発売や新サービス、新規事業の開始、あるいは経営・人事などの企業情報を発表する公式文書のことです。

プレスリリースは企業・組織の公式発表であり、投資家や他企業・組織~一般の方への影響があります。また、発表した企業では株価にも影響を与えます。

今回のようにプレスリリースが発表前に流出してしまうと、その企業・組織ではない所へ拡散され、デマ情報を流されたり、その企業・組織の信用を落とす事件に繋がり兼ねません。

「PR TIMES」の情報流出の原因は?

今回の「PR TIMES」の情報流出の原因は、以下のように発表されています。

今回の事故は、発表前情報の取り扱いにおける機能面でのセキュリティホールにより許してしまった不正取得です。

このような情報の流出は、「PR TIMES」の発表にもあるように不正者によるシステムの脆弱性を狙った不正アクセスであることが多々あります。

常に企業の個人情報を狙っている不正者は、システムの脆弱性を狙うことが多く不正アクセスの手口としても多くなってきています。

多くの企業は業務を行う中で、様々なソフトやサーバーなどのシステムを使用します。

不正者は、狙った企業のシステムの構造や内容を精査し、脆弱性を狙って不正アクセスを実行し、個人情報を盗取したりシステムを改ざんしたりするのです。

システムの脆弱性を狙った不正アクセスを防ぐには?

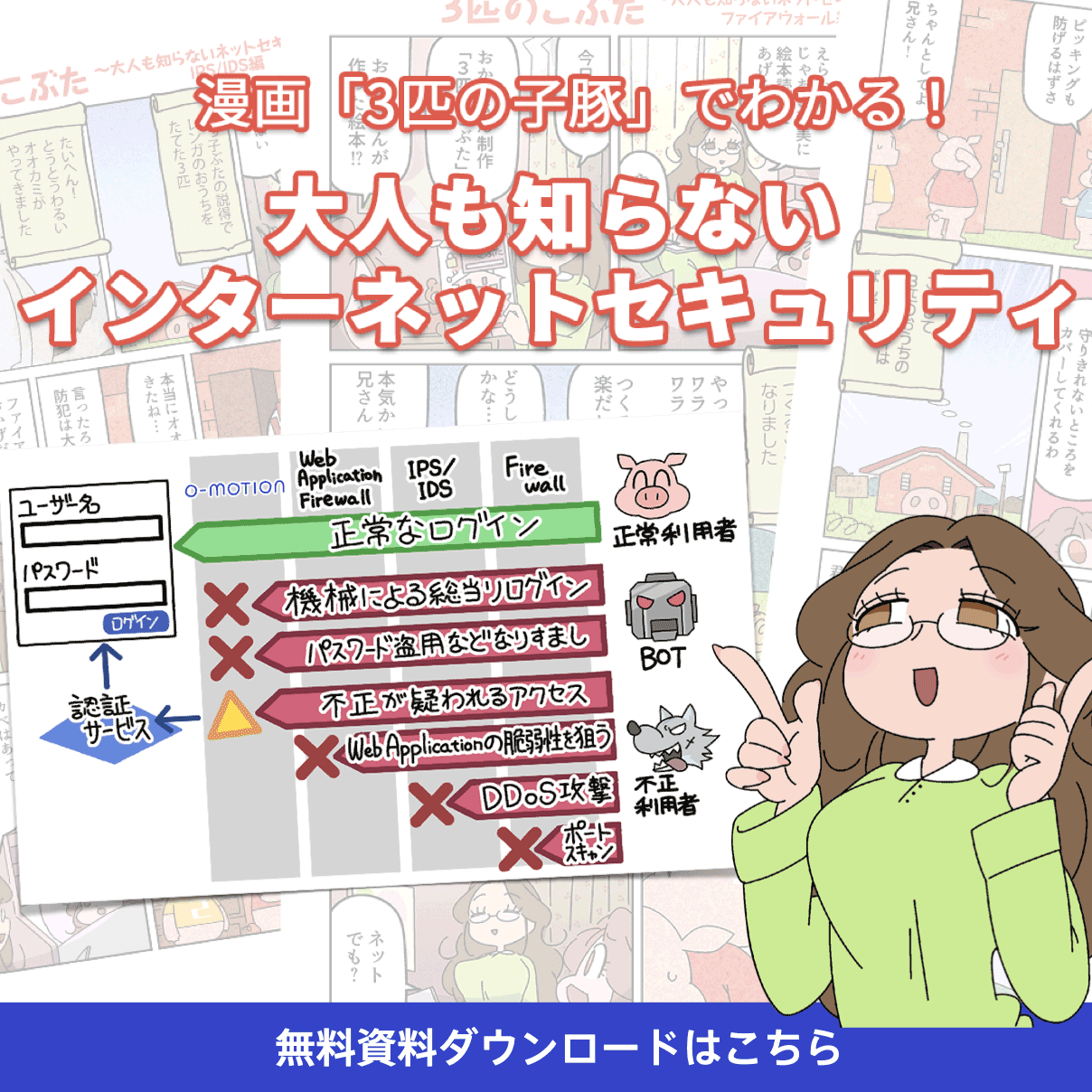

システムの脆弱性を狙った不正アクセスの被害を防ぐには、IPS/IDS、WAFといったセキュリティシステムを用いることが効果的です。

つまり、これらのセキュリティシステムを用いることで、システムの脆弱性を狙った不正アクセスの被害は防げる可能性があります。

IPS/IDS・WAFについては、以下の漫画で分かりやすく解説しているので是非ご覧ください。

- IPS/IDSについて知ってみる

『第2話 IPS/IDS編〜特集:漫画でわかるセキュリティ入門〜』

https://frauddetection.cacco.co.jp/media/sp_security/sp_security-02/

- WAFについて知ってみる

『WAF編〜特集:漫画でわかるセキュリティ入門〜』

https://frauddetection.cacco.co.jp/media/sp_security/sp_security-03/

不正アクセスは未然に防げる

不正アクセスは、被害が起こってからでは遅く、利用者だけでなく自社にも多くの影響を及ぼします。

今回の「PR TIMES」のように情報漏えいが起こると、サービスの評判を落としたり利用者を減らしてしまう可能性があります。

自社のシステムが不正者に狙われていないか・不正アクセスを未然に防ぎたい、などとお考えであれば、

弊社が開発・提供をしている「O-MOTION」までご相談ください。

自社の不正アクセス状況が分かるトライアル利用受付中!

O-MOTIONの資料DLはこちら