2022年4月より個人情報保護法が改正され、情報漏洩が起きたときの報告義務が加わりました。

「個人情報が漏れたら、どう対応すればいい?」

「何が義務化されたの?」

「情報漏洩の事例を知って、セキュリティ対策に備えたい」

このようなお悩みをお持ちの方向けに、この記事では以下の順で個人情報保護委員会の報告事案について解説します。

- 個人情報保護委員会について

- 情報漏洩の報告義務とその方法

- 報告しなければならない情報漏洩の事例

また、記事後半で情報漏洩を起こさないための対策も解説しているので、ぜひ参考にしてください!

目次

個人情報保護委員会とは?情報漏洩の報告義務とその方法についても紹介

個人情報保護委員会(略称PPC:Personal Information Protection Commission)は、個人情報の管理と活用を監督する国の機関です。個人情報の漏洩などを取り締まり、個人の権利を守るために機能しています。

2022年施行の改正法では、情報漏洩やその恐れがある場合に、個人情報保護委員会への報告と本人へ知らせることが義務化されました。情報漏洩は、企業にとって対応コストが大きく、社会的信頼を失いかねない死活問題です。

なお、企業における個人情報の漏洩事件や被害事例については、こちらの記事で解説しています。合わせてご一読ください。

報告義務がある情報漏洩、またはその恐れがある事案4つ

改正個人情報保護法によると、報告義務のある情報漏洩とその恐れがある事案は、大きく4つに分類されています。

| 情報漏洩とその恐れの種類 | 漏洩の例 |

|---|---|

| 1.配慮すべき個人情報の漏洩 | 患者のカルテ、調剤情報、健康診断結果など個人データの流出 |

| 2.財産的な被害リスクがある漏洩 | クレジットカード番号、決済機能があるサイトのログイン情報の流出 |

| 3.不正(犯罪)行為を目的とした漏洩 | 不正アクセス、盗難、内部者の故意による個人情報の流出や滅失、棄損 |

| 4.1,000人以上(行政機関では100人以上)の個人情報の漏洩 | 不注意やミスによる大規模な個人データの流出 |

※個人情報保護委員会「漏えい等の対応とお役立ち資料」を参考に作成

ここで言う情報漏洩とは、情報が外部に流出するだけでなく、失われたり(滅失)変更されたりして使えない状態(棄損)になることです。

4つの情報漏洩は、報告書では主に以下の表記が用いられています。ご参考ください。

2.財産的被害

3.不正目的

4.千人超(※事業者)/百人超(※行政機関)

情報漏洩等の報告を行う方法

個人情報の漏洩やその可能性がある場合、通常、個人情報保護委員会のホームページから報告が可能です。

報告の際に必要な情報は、主に以下の通りです。

・個人データの種別:個人番号(マイナンバー)・その他(顧客・従業員情報など)

・漏洩した個人情報にかかる人数

・発生した原因:不正アクセス・不正利用・盗難・紛失・誤送付 など

・二次被害・その可能性の有無

・個人への通知状況:対応済・対応予定 など

・公表状況・公表方法:ホームページにて公表・記者会見・資料配布 など

・再発防止策の提示:実施した措置やこれからの対応

情報漏洩が発覚した場合、3〜5日以内に個人情報保護委員会に報告し、本人に対しても速やかに通知することが義務付けられています。

なお、特定の業種の事業者は、直接個人情報保護委員会ではなく、まず管轄する機関に報告しなければなりません。放送業や電気通信業、農業協同組合、宅地建物取引業などがあげられます。

詳しくは以下をご覧ください。

参考:個人情報保護委員会「個人情報保護法に基づく権限の委任を行う業種等及び府省庁」

【個人情報保護委員会に報告】情報漏洩の事例5つ

情報漏洩の企業事例には、ミスや故意による「人的要因」と、企業システムへの「不正アクセス」があげられます。ここでは、以下の流れで企業事例を紹介します。

- 【人的要因】メールの誤送付などのミスで情報が流出

- 【人的要因】情報が入ったUSBやパソコンを紛失・盗難

- 【不正アクセス】なりすましメールによるフィッシング詐欺

- 【不正アクセス】Webサービスのアカウント乗っ取り

- 【不正アクセス】ランサムウェアによるサイバー攻撃

漏洩の事例を知ることで、備えやすくなります。ぜひ参考にしてください。

事例1. 【人的要因】メールの誤送信などのミスで情報が流出

メールを間違えて送ってしまうことは誰にでもありえることですが、個人情報が含まれていると話は変わります。

2020年、国立大学にて博士課程の推薦入試の結果を誤送信する事件がありました。当初、入試の事前審査の結果を郵送で送る予定でしたが、国際郵便の遅延の影響で、海外在住の志願者2名に対してメールで通知したことがきっかけです。

1名に対しては本人の結果だけでなく不合格者の氏名や結果情報を送り、もう1名には合格者全員分の情報をメールで送ったそうです。大学側は誤送信が分かると、すぐに連絡をとってメールを削除してもらい、該当者全員にお詫びと事件の経緯に関する説明を行いました。

事例2. 【人的要因】情報が入ったUSBやパソコンを紛失・盗難

セキュリティ対策のための行動で、情報漏洩が起こることもあります。

2020年、自治体の水道局でセキュリティ確保を目的に会計システムデータが入ったUSBメモリを持ち出し中、紛失する事件が起きました。自治体は外部の事業者に個人情報の保管を委託し、月に2回データが入った媒体を受け渡していたそうです。

関係者は事実関係を調査し、USBの捜索を行いましたが、結局見つかっていません。紛失したUSBには市民の水道料金の支払い情報は含まれておらず、流出による被害はないとされています。情報の受け渡し課程での事前調整に不備があったことが原因でした。

事例3.【不正アクセス】なりすましメールによるフィッシング詐欺

フィッシングメールを送り付け、受信者を偽サイトに誘導するフィッシング詐欺は、芋づる式に個人情報が流出するリスクのある大きな問題です。

社員のメールアカウントのログイン情報がフィッシング詐欺で盗まれ、顧客や取引先に偽メールが大量送信された事例があります。搾取された被害者のメールアカウントが乗っ取られ、そこから顧客や取引先のアドレスが流出しました。

その社員を差出人として、1,000件以上のフィッシングメールが組織の内外に送られた後、メール受信者の連絡で漏洩が発覚しています。一次被害者のメールパスワードは変更し、1,000人以上の二次被害者にお詫びと注意喚起の連絡をする事態になりました。

フィッシング詐欺については以下の記事で更に詳しく解説しています。ぜひご一読ください。

事例4.【不正アクセス】Webサービスのアカウント乗っ取り

不正アクセスでは、Webサービスのアカウント乗っ取り事例もあります。

2020年4月、オンラインゲームで個人アカウントがなりすましでログインされる事件が発生しました。調査の結果、流出数は約16万アカウントで、その内容は在住地、ニックネームやメールアドレスなどの個人情報だったそうです。

アカウント乗っ取りで不正取引が行われた件数は全体の1%に及びませんでしたが、企業は該当アカウントのパスワードをすべてリセットしました。不正アクセス対策の強化としてログインの二段階認証の設定をすすめています。

不正アクセスは、ゲームやVODサービスなど幅広いWebサービス分野でも注意が必要です。

アカウント乗っ取り事案とログインの二段階認証についてはこちらの記事もご参照ください。

事例5.【不正アクセス】ランサムウェアによるサイバー攻撃

自社システムに不正アクセスを仕掛けるサイバー攻撃は、企業のセキュリティ対策が問われる重大な問題です。

2022年5月、衣料品小売の大手企業では、ランサムウェアによってシステム障害が発生しました。ランサムウェアは、感染したコンピュータをアクセス不能にしたり、ファイルを暗号化したりして、元に戻すことと引き換えに身代金を要求します。

顧客と従業員の個人情報の漏洩は確認されませんでしたが、グループ店舗2,200か所以上で商品の取り寄せができなくなりました。企業は感染拡大を防ぐため、一時的にクレジットカードなどのキャッシュレス決済を停止する対応をとりました。

サイバー攻撃についてもっと知りたい方は、こちらの記事もご参照ください。

ここまで、個人情報保護委員会に報告すべき情報漏洩とその報告方法を解説し、事例を紹介しました。人的要因と不正アクセスによる個人情報の漏洩には、細心の注意が必要です。

次に、情報漏洩を防ぐための対策を解説します。

個人情報保護委員会に報告せずに済むための対策4つ

個人情報保護委員会に報告せずに済むための対策を以下の順で解説します。

- 社員への情報セキュリティ教育を徹底する

- セキュリティソフトを導入・更新する

- ログイン時に二段階・二要素認証を導入する

- 不正検知システムを導入する

社内の情報管理に課題を感じている方は、ぜひ参考にしてください。

対策1. 社員への情報セキュリティ教育を徹底する

まずは、社内で個人情報の扱いに関する教育を行う必要があります。不正アクセス対策をしておいても、社員の不注意や一瞬のミスで起きてしまうからです。

具体的には定期的に情報セキュリティ研修を実施したり、個人情報の管理をマニュアル化したりして、社員に「共通認識」を持ってもらいます。

その際に、含まれる内容は以下の通りです。

- 個人情報の扱いに関する行動指針

- サイバー攻撃・フィッシング詐欺のパターン

- アカウント、パスワード管理などの安全な扱い方

- 個人情報のバックアップと扱い方

- 個人情報の持ち運びに関する注意点

個人情報の扱いには注意を払わなければなりません。社員一人ひとりがセキュリティ対策に危機感を持ち、個人情報を慎重に扱う姿勢が必要です。

対策2. セキュリティソフトを導入・更新する

個人情報を扱うパソコンなどの端末には、ウィルスに感染しないようにセキュリティソフトを導入し、ウィルス検知データを最新版に更新しておくことも大切です。

技術の発展と共にウィルスも巧妙化しています。社内のパソコンにセキュリティソフトをインストールしておいても、点検と更新が欠かせません。

万が一感染した場合は、他の端末にウィルスが拡散しないように、有・無線LANをオフにしてパソコンを社内システムから分離してみてください。

対策3. ログイン時に二段階・二要素認証を導入する

不正アクセス対策に有効な手段として、Webサービスのアカウントにログインする時にセキュリティレベルを上げることも検討してみてください。

具体的には、ログイン時に認証プロセスを追加するのが効果的です。

- 二段階認証:2つの段階を経て行うログイン認証

- 二要素認証:2つの別要素の方法でログイン認証

二段階認証と二要素認証はよく似ていますが、実施される認証方法が違います。二段階認証は、1回目でパスワードを入力後、2回目の認証で秘密の質問に答えるなど、もう1度パスワードを入れる段階が加わります。

一方、二要素認証で使われる認証方法は、別要素です。2回目の認証でスマートフォンなどの端末でのワンタイムパスワードや、指紋認証などが求められます。

二段階認証と二要素認証については、こちらの記事で更に詳しく解説しています。ぜひご参照ください。

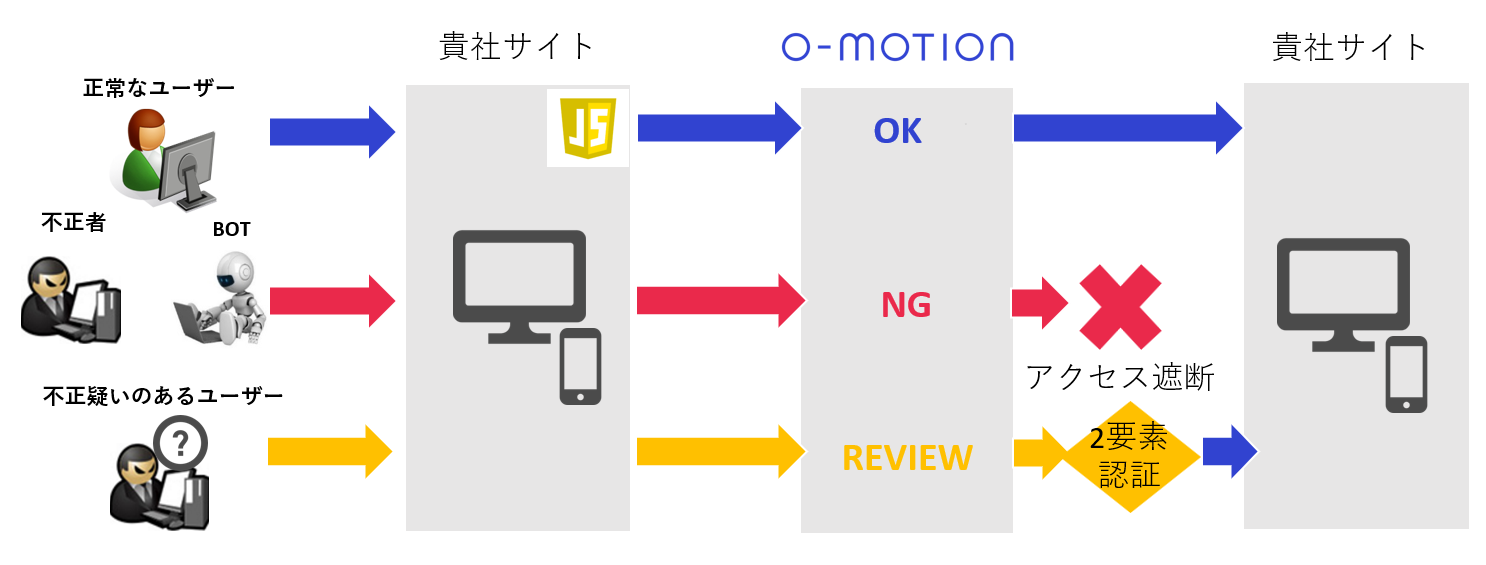

対策4. 不正検知システムを導入する

細心の注意を払っていても、不正アクセスを100%防げる保証はありません。特に、アカウントの乗っ取りでクレジットカードの不正利用が発生すると、個人情報保護委員会へ報告はもちろん、被害額の補償などの責任負担も重くなります。

このようなリスク対策には、不正検知システムの導入をおすすめします。不正が疑われるアクセスや、Webサイトへのログインそのものの識別と監視が可能だからです。

例えば「O-MOTION」は、蓄積された独自のデータからWebサービス上でユーザーの端末情報や操作パターンを審査し、不正なログインを高い精度で検知できます。

O-MOTIONが不正ログインに対してできることは、以下の通りです。

- 同一人物による多数の会員登録を防止

- なりすましログインを検知

- リスト型攻撃などによる不正ログインを検知通知

- 要注意ユーザーの位置を示すIPアドレスをブラックリスト化

- 不正が疑われるユーザーに対して、二要素認証ログインを実施

また、システムそのものは、JavaScriptタグを埋め込むだけで導入できるため、システム構築を行う工数と費用の軽減が可能です。

不正検知システムについてもっと知りたい方は、ぜひこちらから資料をご確認ください。

自社の不正アクセス状況が分かるトライアル利用受付中!

O-MOTIONの資料DLはこちら

不正アクセス対策を徹底!個人情報保護委員会への報告事案を避けよう

情報漏洩が起きると、個人情報保護委員会への報告や、被害にあった個人に対して通知および補償が必要になります。対策としては、以下が効果的です。社員への情報セキュリティ教育を徹底

- ウィルスからシステムを守るセキュリティソフトの導入

- 二段階・二要素認証を導入して不正ログインを防止

- セキュリティ強度を高めるため、不正検知システムを導入

個人情報の管理に課題をお持ちの方は、不正検知システムの導入を検討されてみてはいかがでしょうか。O-MOTIONは、Web取引やログインのモニタリングをシステム化し、不正アクセス対策に費やす手間や人的な労力を軽減します。

また不正者のみを特定して追加の認証を出すなど、通常の利用者の利便性を落とさずご利用できます。自社のセキュリティ対策にお悩みの方は、ぜひこちらから資料を無料でダウンロードしてみてください。

自社の不正アクセス状況が分かるトライアル利用受付中!

O-MOTIONの資料DLはこちら

なお、不正アクセスが起きた場合の対応については、以下の資料でまとめています。マニュアルの参考として、ご活用ください!