不正アクセスとは、本来アクセス権限を持たない者がサーバや情報システムの内部へ侵入する違法行為のことで、不正アクセス禁止法で禁じられている行為です。

不正アクセスは誰にでも起こりうるため、普段からの対策が欠かせません。

本記事では、下記の内容を解説します。

- 不正アクセスへの対策

- 不正アクセスされた場合の対処法

- 不正アクセスの手口

不正アクセスの基礎から先に知りたい方は、下記の記事をご覧ください。

目次

不正アクセスを防止する9つの対策

不正アクセスを防止するには、次の9つの対策が有効です。

- サーバーで利用中のサービスを確認する

- ソフトウェアを更新する

- パーミッションを設定する

- 機器構成の変更やソフトウェアのインストール制限をおこなう

- モバイル機器を適切に管理する

- 2段階認証・2要素認証を設定する

- SQLインジェクションによる攻撃を防ぐ

- 社内の情報セキュリティ教育を充実させる

- 不正対策製品を導入する

1つずつ解説していきます。

【対策1】サーバーで利用中のサービスを確認する

1つ目は、サーバーで利用中のサービスを確認することです。

サーバーで提供されているサービスには、ビデオ会議ツールの「Zoom」やビジネスチャットの「Slack」などがあります。

他に、「Dropbox」や「Google Drive」のようなファイル共有・転送をおこなうサービスも、人によっては利用することがあるでしょう。

これらのサービスは、すべての機能が適切に保護・管理されていなかったり、利用していない機能が放置されていたりすると、不正アクセスのリスクが高まりかねません。

使用していないサービスの放置は、攻撃者に攻撃ポイントを提供しているようなものです。

そのため、サーバー上の不要なサービスを停止して、悪意を持った第三者に付け込まれる隙を減らし、セキュリティリスクを防ぎましょう。

また、このようなツールを導入する際は、脆弱性の有無を確認し、最新のセキュリティ状態を保つことが大切です。

自社で使用しているツールの脆弱性が気になる方は、下記の記事でチェック方法を解説していますのでご覧ください。

【対策2】ソフトウェアを更新する

ソフトウェアを更新するのも、不正アクセス対策として有効です。

ソフトウェアの開発元やシステム機器メーカーなどから、ソフトウェアに対する更新プログラムが配布されることがあります。

ソフトウェア更新の目的の一つに、サービスの脆弱性を修正してセキュリティ強化をするアップデートがあります。

アップデートによってサービスの脆弱性を改善し、セキュリティ性能を向上させることで不正アクセスへの対策が可能です。

【対策3】パーミッションを設定する

パーミッションとは、コンピューターやネットワーク上のファイルやフォルダーに対するアクセス権限のことです。

特に、下記の3つの設定管理を徹底しましょう。

- アカウント認証

- アクセス制御

- アカウント管理

許可されていない人が勝手にアクセスしないように、ファイルやフォルダへの権限を制限することで、ウイルスに感染したり、他人に通信の内容を盗まれたりするリスクを減らせます。

【対策4】機器構成の変更やソフトウェアのインストール制限をおこなう

機器構成の変更やソフトウェアのインストール制限をおこなうことも、不正アクセス対策には不可欠です。

もし、組織内の社員がパソコンの設定を勝手に変えたり、許可なくソフトウェアをインストールしたりできる環境の場合、ソフトウェアの管理が難しくなり、脆弱性に繋がりかねません。

社員のリテラシー向上を目指すと同時に、機器の構成変更やソフトウェアのインストールに制限を設けることが大切です。

【対策5】モバイル機器を適切に管理する

社外に持ち出すモバイル機器には、ユーザー名やパスワードを保存しないなどの適切な管理が求められます。

また、モバイル機器を失くした場合はすみやかに認証情報を更新し、情報資産を保護しましょう。

【対策6】2段階認証・2要素認証を設定する

2段階認証や2要素認証を設定すると、ログイン時に追加で認証コードを要求できます。(たとえば、スマホに送られるコード、指紋認証、顔認証など)

これにより、仮にパスワードが流出してしまったとしても、もう一つの確認がなければアクセスできないため、セキュリティが大幅に向上します。

下記の記事では、二要素認証について、必要性や活用シーンなどを解説しています。併せてご覧ください。

【対策7】SQLインジェクションによる攻撃を防ぐ

SQLインジェクションとはセキュリティの不備を悪用し、システムが想定しないSQL文(データベースを操作する言語のこと)を実行させ、不正に操作する攻撃方法です。

たとえば、ログインする時の名前やパスワードの入力欄を使っておこなわれることが多く見られます。

SQLインジェクションの対策は、主に次のとおりです。

- SQL文を成立させないエスケープ処理をおこなう

- 脆弱性を狙った攻撃を検知するシステムの導入をおこなう

- 脆弱性診断サービスなどを使い定期的に脆弱性の有無をチェックする

自社のセキュリティの脆弱性を診断したい方に向けて、下記の記事で診断サービスについて解説しています。この機会にご利用ください。

【対策8】社内の情報セキュリティ教育を充実させる

定期的な社内教育などを開催し、社員一人ひとりのセキュリティ意識の向上を促すのも不正アクセスに有効な対策です。

リモートワークの普及に伴い、社外にID・パスワードなどの情報を持ち出す機会が増えています。

そのような状況を考慮して、不正アクセスへの危機意識を高め、ID・パスワードなどの取り扱い方法を確認するような機会を設けましょう。

下記の記事では、テレワークで押さえておきたいセキュリティガイドラインや想定される事故について解説しています。社内教育の参考にご活用ください。

【対策9】不正対策製品を導入する

不正アクセス対策には、不正対策製品の導入も効果的です。

さまざまな種類があるため、目的別に使い分けるとより効果が見込めます。

そのなかでも今回紹介するのは、下記4つの不正対策製品です。

- ファイアウォールおよびIDS・IPS

- WAF

- 認証サービス

- 不正アクセス検知システム

1つずつ解説します。

1. ファイアウォールおよびIDS・IPS

ファイアウォールおよびIDS・IPSは、ネットワーク層の防御強化に効果的です。

それぞれの役割を表にまとめました。

【ファイアウォール・IDS・IPSの役割】

| 不正対策製品 | 役割 |

|---|---|

| ファイアウォール | ・社内ネットワークとインターネットとの境界に設置され、防護壁の役割をする |

| IDS(Intrusion Detection System) | ・不正侵入検知システム ・不正侵入だと判断したアクセスを管理者へ知らせる |

| IPS(Intrusion Prevention System) | ・不正侵入防止システム ・不審だと判断したアクセスを遮断する |

下記の記事では、ファイアウォールを「家の壁」、IDS・IPSを「監視カメラ」に例えて三匹の子豚の漫画で解説しています。関心のある方はご一読ください。

2. WAF

WAFとは「Web Application Firewall」の略称で、Webアプリケーションの脆弱性を悪用した攻撃を対策できるシステムのことです。

アプリケーションの脆弱性を悪用した攻撃から保護できるため、サイバー攻撃対策として効果が見込めます。

Webサイトを改ざんするサイバー攻撃「フォームジャッキング」や、Webアプリケーションの入力画面で不適切なSQLを入力し、予期しない動作を実行させる「SQLインジェクション」の対策にも効果的です。

下記の記事でも漫画でWAFを家の鍵に見立てて解説しています。1話から通してご覧いただくと、不正対策の全体像も理解しやすくなります。ぜひシリーズでご覧ください。

シリーズの全話を通してご覧になりたい方はこちらをクリックのうえ、ダウンロードしてください。

3. 認証サービス

認証サービスとは、ログインや会員登録の際に、ID・パスワード以外の方法で本人確認や人間である確認をとるサービスのことです。

認証サービスを導入すると、ログイン時にID・パスワードだけでなくSMS認証や画像認証など他の方法で本人確認がおこなえます。

しかし、常に複雑な認証を求めると消費者にとっては使い勝手が悪くなり、離脱に繋がりかねません。

そこで、実際には不審なアクセスのみに認証を求める不正アクセス検知システムの導入が現実的です。

不正アクセス検知システムの導入については、次の章で詳しく解説します。

4. 不正アクセス検知システム

不正アクセス検知システムとは、取引データや各サービスのノウハウから不正を検知するツールです。

認証サービスの章でも述べたように、不正対策は外部からの攻撃をブロックするという性質上、複雑に設定すると利用者がユーザビリティ(使いやすさ)を損なうおそれがあります。

気持ちよく取引をおこなえる状態に改善するには、不正アクセス検知サービスの利用がおすすめです。

詳しくは「不正アクセスを防ぐには専門的な対策が必要」で解説します。

不正アクセスされてしまった場合の4つの対処法

ここからは、不正アクセスされてしまった場合の対処法を紹介します。

- サーバーを物理的に遮断する

- ログイン情報を保管する

- 事態の概要をまとめる

- 関係機関へ報告する

不正アクセスされないための対策と並行して、「被害に遭ったことを想定しておく」のがいざという時に慌てずに済むため、おすすめです。

また、不正アクセスが発覚した場合、被害を拡大させないために迅速な対応を取らなければなりません。

企業の場合は対応マニュアルを作り、周知徹底しておくことで被害を最小限に抑えられます。

なお、対応マニュアルの作成は、これから説明する対処法を元に作成するのがおすすめです。

【対処法1】物理的にサーバーの遮断をおこなう

不正アクセスされたことに気付いたら、まずは被害拡大防止のために物理的にサーバーの遮断をおこないましょう。

不正アクセスされた際、ECサイトは被害者であると同時に情報を漏洩させる加害者になってしまう面もあります。

二次被害を招かないためにも、迅速に対応しましょう。

【対処法2】ログイン情報を保管する

サーバーのアクセスログを確認し、不正アクセスによる被害の証拠を集めて保管しましょう。

一定期間が経過するとログが削除される可能性があるため、すみやかな取得が必要です。

【対処法3】概要をまとめる

証拠を保管した後は、各機関や公式サイトに報告するために被害の概要をまとめます。

その際、下記のように5W1Hにそって経緯をまとめると伝わりやすいです。

- だれが(Who)

- なにを(What)

- いつ(When)

- どこで(Where)

- なぜ(Why)

- どうやって(How)

情報が整理されるため正確に伝えやすく、誤解を防ぐことができます。

【対処法4】関係各所へ報告する

概要が整理できたら、最寄りの警察署やサイバー犯罪相談窓口など、関係機関に相談をしましょう。

※参考:警察サイバー犯罪相談窓口

外部からの侵入によって情報漏洩が発生した際は、不正アクセス禁止法違反被疑事件となる場合があるためです。

併せて自社の公式サイトで発表することも義務化されています。不正アクセスによって個人情報が流出してしまった場合、個人への通知もおこなわなければなりません。

下記の記事では不正アクセスにより情報漏洩が起こった場合の対処法や連絡先をまとめていますので、ご覧ください。

また、不正アクセス禁止法については、下記の記事で詳しく解説しています。併せてご覧ください。

不正アクセスの現状

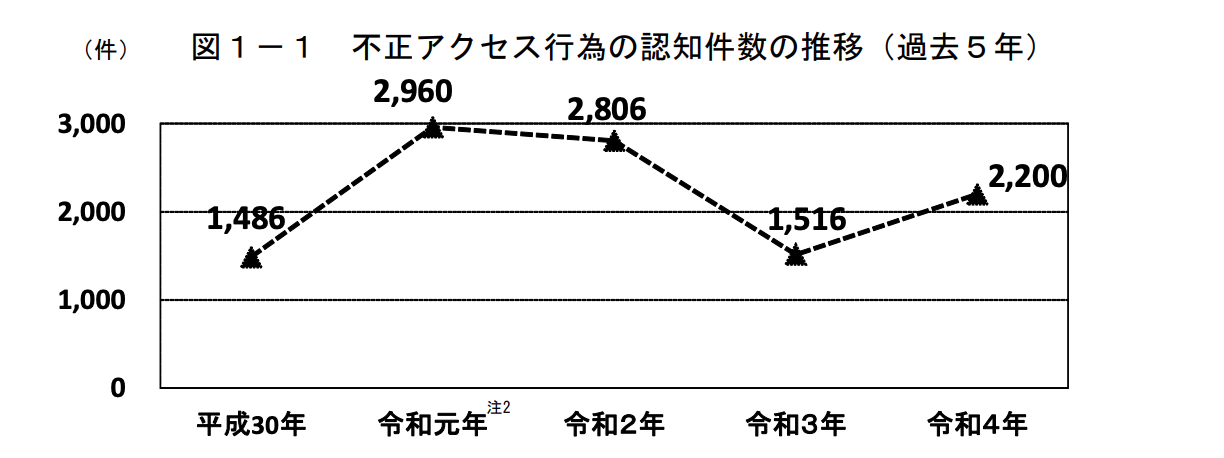

令和4年における不正アクセス行為の認知件数は2,200件であり、前年(令和3年)と比べ684件(約45.1%)増加しました。

下の図は、過去5年間の不正アクセス行為の認知件数の推移を表したものです。

※引用:総務省

ここでいう認知件数とは、次のものを指します。

- 被害の届出の受理

- 余罪、報道を踏まえて事業者などから確認した不正アクセス行為の事実

- 犯罪構成要件に該当する被疑者の行為数

電子化や新しいデジタル技術の発展は目覚ましい一方で、犯罪の手口も巧妙かつ高度化しています。事業者様においては、セキュリティ対策の強化が不可欠です。

次の章で、不正アクセスの手口や懸念される被害を紹介します。

不正アクセスの主な手口

不正アクセスには主に4つの手口があります。4つの不正アクセスの手口と懸念される被害を表にまとめました。

| 不正アクセスの手口 | 懸念される被害 |

|---|---|

| 1.システムの脆弱性を狙った不正アクセス | ・ホームページを改ざんする ・他企業のコンピュータを攻撃するための踏み台にする ・ウイルスの発信源にする |

| 2.ウイルスを利用した不正アクセス | ・ランサムウェア攻撃(ファイルを暗号化して身代金を要求) ・エモテット(不正メールにより情報の窃取と他のウイルスの媒介が目的) |

| 3.なりすましによる不正アクセス | ・フィッシングなどで詐取したログイン情報を利用して企業SNSに不正ログインされる ・勝手に案内ページを作成して、情報を入力してしまった人たちの個人情報を盗むなど |

| 4.DOS/DDOS攻撃による不正アクセス (攻撃用マシンを使って、特定のターゲットに一斉攻撃をする手口) | ・ウェブサイトやオンラインサービスが一時的に利用不能になったり、極端に遅くなる ・顧客がサービスにアクセスできないと、企業の信頼性とブランドイメージに悪影響を与える |

不正アクセスの手口や被害の内容を知っておくと、効果的な対策を練ることができます。

年々手口が巧妙化しているなりすましについて、詳しい手口や事例を下記の記事で解説しています。実際の手口を知り、自社の不正アクセス対策にお役立てください。

また、ランサムウェアについて知りたい方は、下記の記事をご覧ください。

下記の記事では、不正アクセスの手口に関して詳しくまとめています。

不正アクセスを防ぐには専門的な対策が必要

日々巧妙さを増す不正の手口に対処するためには、外部からの不審なアクセスに常に目を光らせるだけでなく、専門的なセキュリティ知識が欠かせません。

しかし、知識の収集から対策までを自社ですべて実施するとなると、膨大な時間と労力がかかってしまいます。

そこでおすすめなのが、不正アクセス検知サービスなど専門的なツールの導入です。

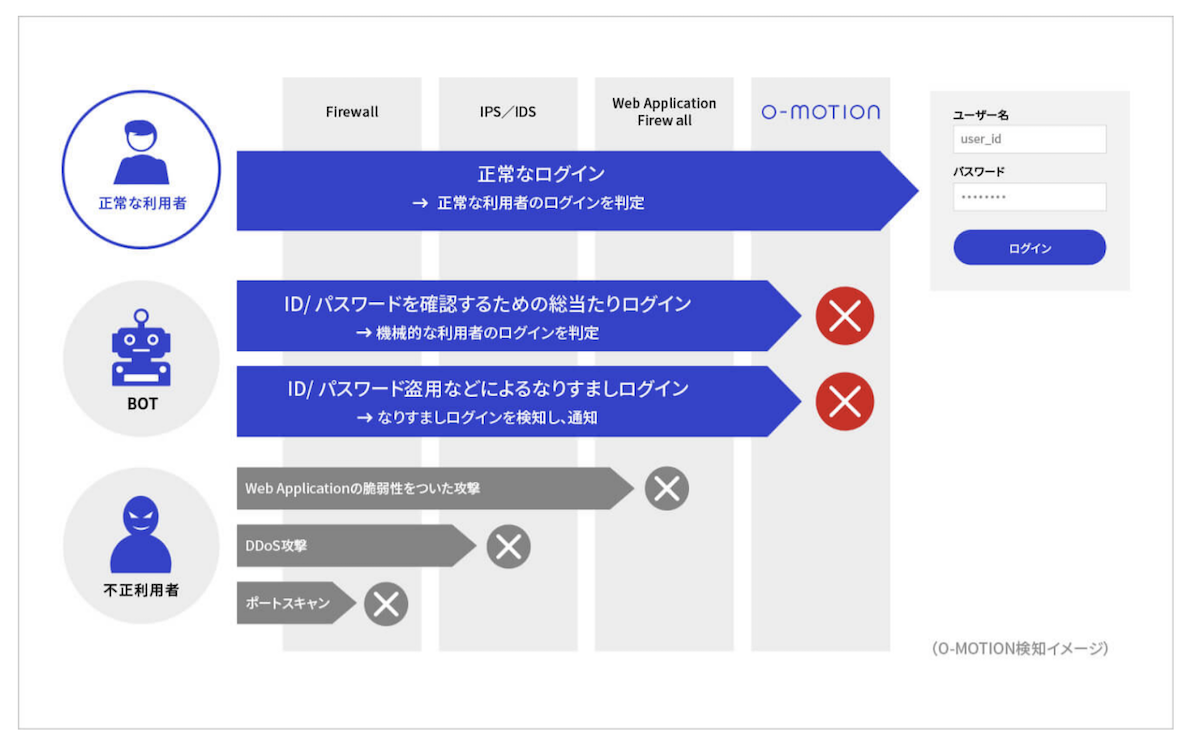

たとえば、当サイトを運営するかっこ株式会社の「O-MOTION」は、本人によるアクセスであるのか、不正者によるアクセスなのかをリアルタイムに検知することが可能です。

▲O-MOTIONイメージ図

▲O-MOTIONイメージ図

正常なユーザーは今までと変わらず不審なアクセスのみに対応するので、お客様に負担をかけずに対策がとれます。

不正アクセスの中でも「なりすまし」への対策効果が見込めるため、非常におすすめです。

不正アクセスの疑いがある場合に管理者にメールが通知されることで、リアルタイムに把握できる「O-MOTION」の詳しい資料を無料で配布しています。下記のバナーをクリックの上、ダウンロードしてご覧ください。

自社の不正アクセス状況が分かるトライアル利用受付中!

O-MOTIONの資料DLはこちら

不正アクセス対策には検知サービスの導入がおすすめ

今回は、不正アクセスへの対策を紹介しました。不正アクセス対策には、次の9つの対策が有効です。

- サーバーで利用中のサービスを確認する

- ソフトウェアを更新する

- パーミッションを設定する

- 機器構成の変更やソフトウェアのインストール制限をおこなう

- モバイル機器を適切に管理する

- 2段階認証・2要素認証を設定する

- SQLインジェクションによる攻撃を防ぐ

- 社内の情報セキュリティ教育を充実させる

- 不正対策製品を導入する

しかし、いくら対策をしても、不正を働く者は最新の手口で脆弱性を攻撃してくるため自社ですべてをカバーするのは困難です。

そのため、専門的なサービスを利用して不正アクセスされないような環境づくりを強くおすすめします。

なお、当サイトでは不正アクセス被害に遭った場合の対応手順マニュアルを配布しています。ぜひ、ダウンロードしてお役立てください。