SIEM(シーム)とは、さまざまなログを自動で収集しサイバー攻撃などの脅威を素早く検知・通知するシステムのことです。

現在、サイバー攻撃の手口が巧妙化しており、マルウェア感染なども増加していることから、高度なセキュリティ対策が重要とされています。

そこで本記事では、SIEMに関する下記の内容をまとめました。

- SIEMの概要

- SIEMの機能

- SIEMのメリット・デメリット

- SIEMを選ぶ際のポイント

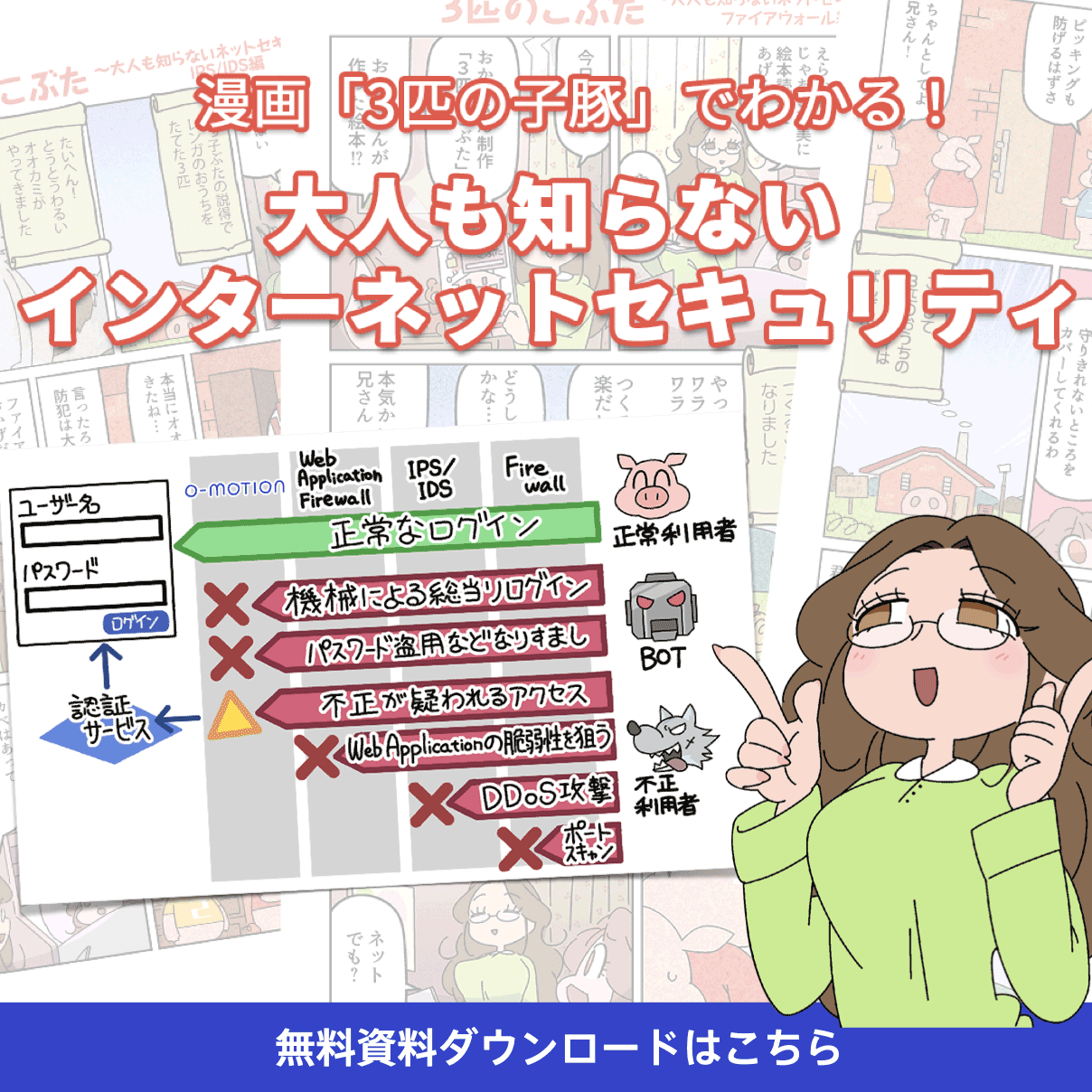

なお、当サイトではインターネットセキュリティについてのお役立ち資料を配布しています。ご興味がある方は、下記のバナーからお気軽にダウンロードしてお役立てください。

目次

SIEM(シーム)とは?仕組みや類似システムとの違い

本章では、SIEM(シーム)の概要や仕組みを次の順に説明します。

- SIEMとはセキュリティ情報とイベントを管理すること

- 【図解】SIEMの仕組みをわかりやすく解説

- SIEMと類似システム(EDR・XDR・SOAR)との違い

さっそく、見ていきましょう。

SIEMとはセキュリティ情報とイベントを管理すること

SIEMとは「Security Information and Event Management」の略称で、日本語では「セキュリティ情報イベント(※1)管理」と訳します。

※1 イベント:出来事のこと

大量のログ(※2)を自動的に1ヵ所で集中管理し、相関関数を用いてデータを分析するため、サイバー攻撃やマルウェアなどのウイルス感染の痕跡や予兆を発見することが可能です。

※2 ログ:コンピューターの稼働状況について記録したもの

一般的には、下記のような機器類からログを収集します。

- ファイアウォール

- IDS/IPS

- プロキシーなどのセキュリティ機器

- ネットワーク機器など

上記のように、複数のネットワーク製品やセキュリティ製品のログを分析するため、サイバー攻撃などのインシデントを迅速に検出し、担当者が素早く対応できる点がSIEMのメリットです。

なお、近年増加しているサイバー攻撃について詳しく知りたい方は、下記の記事をご覧ください。

サイバー攻撃の種類の一つであるマルウェアについては、次の記事で詳しく解説しています。

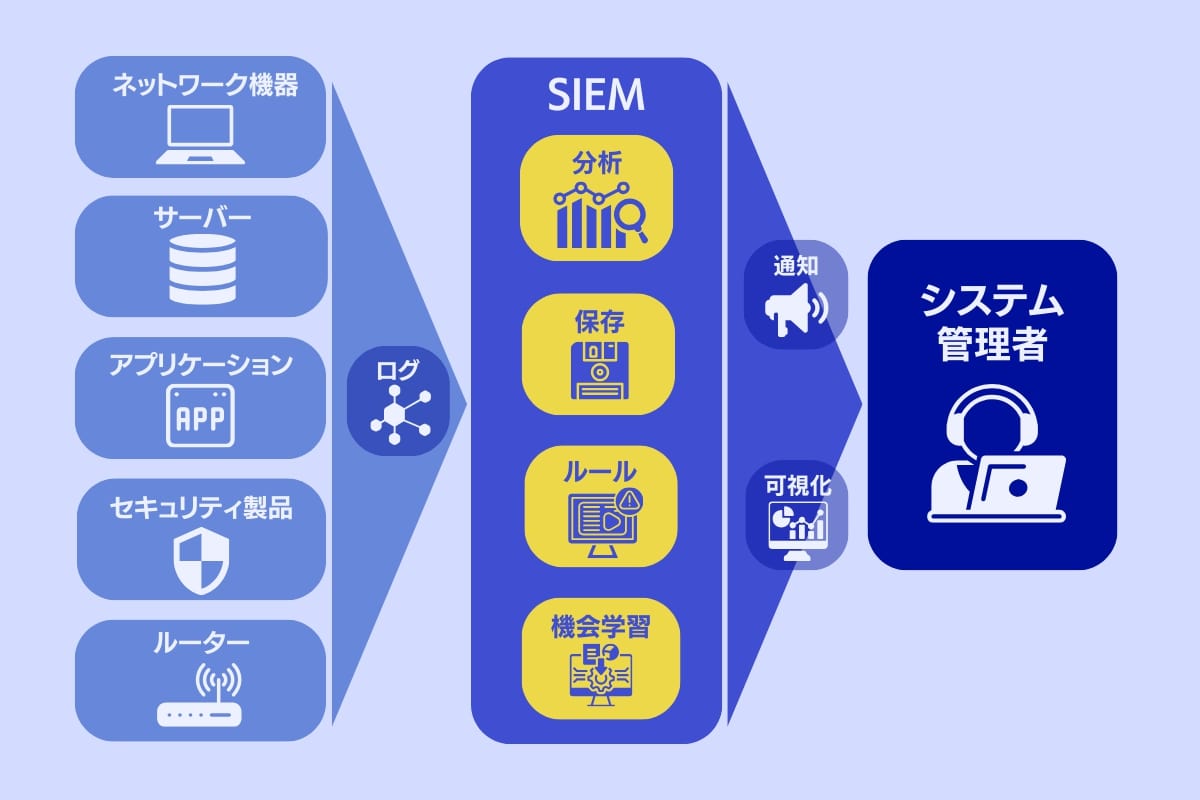

【図解】SIEMの仕組みをわかりやすく解説

先ほども説明しましたが、SIEMはネットワークやセキュリティ機器、サーバーなど、複数の機器からログを集め、時系列で相関分析(2つの要素間にある関係性を分析)をします。

集めた複数のログからインシデント(※3)の予兆やインシデントが起こった痕跡が検出されると担当者に通知される仕組みです。

※3 インシデント:システムがマルウェアの感染や不正アクセスなどのサイバー攻撃を受け、システム運用や情報管理において保安上の脅威となる出来事が発生したときのこと

インターネットの普及に伴って、近年ではサイバー攻撃やマルウェア感染などが頻繁に起こっており、知らぬ間に攻撃を受けている場合があります。

単一のログの異常を検知することが難しい場合でも、複数のログを分析することで異常が浮き彫りになるため、よりインシデントの予兆や痕跡を発見しやすくなります。

SIEMと類似システム(EDR・XDR・SOAR)との違い

ここで、SIEMとよく比較されるセキュリティシステムについて説明します。

SIEMとの違いを比較しやすくするため、それぞれの機能を下記の表にまとめました。

| 特徴 | 機能 | |

|---|---|---|

| SIEM |

|

|

| EDR |

|

|

| XDR |

|

|

| SOAR |

|

|

ここまで、SIEMの概要や仕組み、類似システムについて解説しました。次章では、SIEMのセキュリティ機能についてより詳しくお伝えします。

SIEMのセキュリティ機能3選

SIEMのセキュリティ機能には、次の3つがあります。

- ログの収集・一元管理ができる

- 複数のログを分析し異常を検知・通知できる

- ダッシュボード機能によって情報を可視化できる

SIEMをより深く理解するために、機能を押さえておきましょう。

【機能1】ログの収集・一元管理ができる

SIEMの1つ目の機能は、企業内にある「ネットワーク」「セキュリティ機器」「サーバー」などからログを収集し、一元管理することです。

一般的に、IT機器のログは機器ごとに保存しますが、SIEMは収集したログを1ヵ所で管理できます。

一元管理が可能になると、それぞれの機器のログを管理する手間が省け、業務効率化につながります。

【機能2】複数のログを分析し異常を検知・通知できる

2つ目は、収集したイベントログ(コンピューター内で起こった出来事)を相関分析し、異常を検知する機能です。

通常、セキュリティ機器ごとに保存されるログは規格やフォーマットが異なるため、正確な分析は難しいものです。

しかし、SIEMは一定のルールを適用して分析することが可能なため、特定の条件に合った異常パターンや行動を総合的に分析できます。

また、リアルタイムでログやイベントを監視しているため、普段と異なる行動やアクセスを素早く検出でき、サイバー攻撃などのインシデントや脅威を早期発見することが可能です。また、担当者への通知も素早くおこなわれるので、対応の迅速化が実現できます。

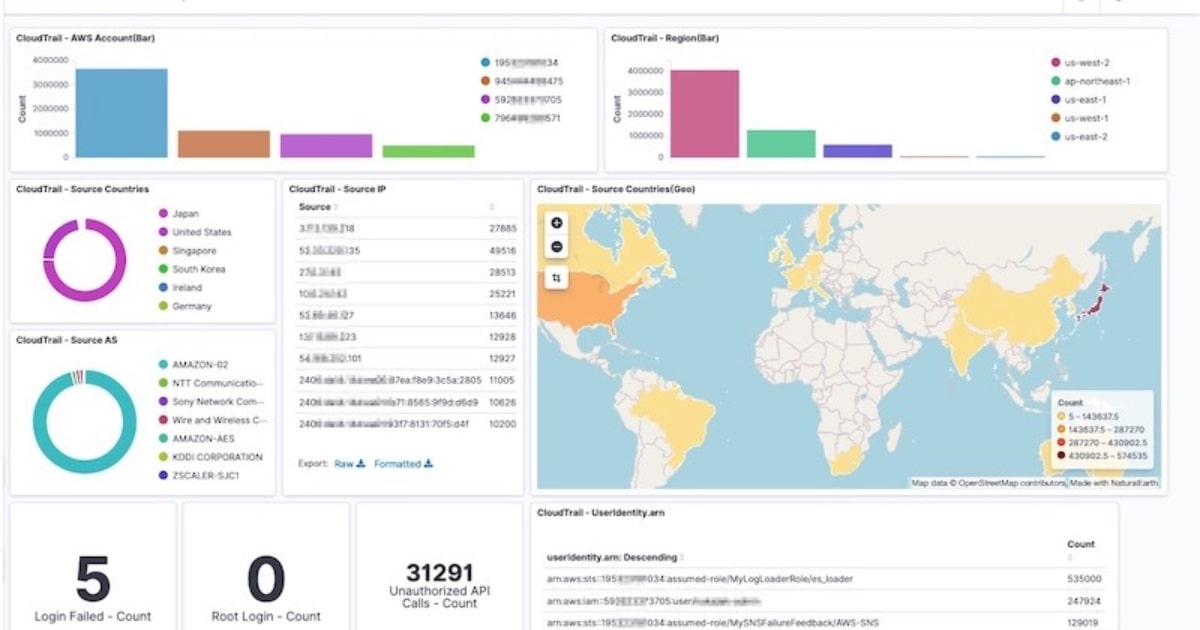

【機能3】ダッシュボード機能によって情報を可視化できる

SIEMには、ダッシュボード機能(複数の情報をグラフなどにまとめて可視化する)が備わっており、収集したログや検出した脅威などをまとめて表示できます。

SIEMが収集してくるログは膨大で、収集されたままの状態では、何が起こっているかを理解するのは容易ではありません。

しかし、ダッシュボード機能によって収集したログを数値化し、グラフなどにまとめて情報を見やすく整理できるため、何が起こっているのかを担当者が認識しやすくなります。

※引用:「Amazon」

このように、情報を可視化できる機能が備わっているため、セキュリティ担当者が状況を把握しやすくなり、脅威への迅速な対応に役立ちます。

SIEMのセキュリティにおけるメリット・デメリット

本章では、SIEMのセキュリティにおけるメリット・デメリットについて紹介します。

それでは、見ていきましょう。

SIEMの4つのメリット

SIEMのセキュリティにおけるメリットは、次の4つです。

- ログが一元管理できる

- ログの収集や分析の手間がなくなる

- 不正アクセスがリアルタイムに検知できる

- 内部不正防止にも役立つ

SIEMは複数機器のログを自動的に収集し一元管理できるため、データ収集や分析にかかる手間が大幅に削減できます。

これにより、セキュリティ要因が不足していても、リアルタイムで不正アクセスを検知し、被害拡大を防ぐ高精度なセキュリティ対策が可能です。

また、SIEMは、普段と異なる行動も検知するため、従業員のデータ持ち出しなどの内部不正を防止することにも役立ちます。

SIEMの2つのデメリット

さまざまなメリットがあるSIEMですが、下記のようなデメリットも併せ持っています。

- ネットワークトラフィックが増加する

- 準備時間や運用コストがかかる

ネットワークトラフィックとは、サーバーやネットワーク機器などがやり取りするデータ通信量のことです。

SIEMセキュリティを導入すると、さまざまな機器のログを収集することになるため、ネットワークに流れるデータ量が増加し、ネットワーク全体のパフォーマンスが低下するおそれがあります。

このため、通常のログと収集するログのネットワークを分けるなどの対策が必要です。

また、SIEMを導入する際は、準備時間や運用コストがかかります。ただし、コストを抑えられるSIEMシステムも存在するため、さまざまなSIEM製品の比較検討をおすすめします。

なお、具体的な製品については「SIEM製品を提供するサービス一覧」で詳しく紹介していますので、ご覧ください。

SIEMを選ぶ際の4つのポイント

本章では、SIEMシステムを選ぶ際に必要なポイントとして、下記の4つを紹介します。

- 分析作業が自動化できるものを選ぶ

- 他のツールと連携できるものを選ぶ

- 操作性の高いものを選ぶ

- 導入・運用コストを考慮して選ぶ

順番に見ていきましょう。

【ポイント1】分析作業が自動化できるものを選ぶ

1つ目は、分析作業が自動化できるシステムを選ぶことです。

手動でログの収集や通知の分析をおこなうと、負担が大きく、時間もかかります。そのため、分析作業が自動化できるような製品を選ぶと作業者の手間が省けるため業務効率が向上します。

一部を手作業でおこなうシステムもあるので、そのようなSIEMを導入する場合は、どの範囲まで手作業でおこなうのかを確認しておきましょう。

【ポイント2】他のツールと連携できるものを選ぶ

すでに、ログの収集や分析ツールなどのサービスを使用している場合は、既存のツールなどと連携できるSIEMがおすすめです。

SIEMと既存のツールを併用することでセキュリティ効果が高まるだけでなく、自動で脅威に対処できるなど、利便性の向上も期待できます。よりセキュリティ効果を高めたい場合は、既存のツールと併用できるSIEMを選びましょう。

なお、併用できるツールについて知りたい方は「SIEMと不正アクセス検知サービスの併用がおすすめ」をご覧ください。

【ポイント3】操作性の高いものを選ぶ

便利な機能があっても、操作が難しい場合はSIEMを十分に活用できません。このような事態に陥らないためにも、セキュリティ担当者が操作しやすいSIEMを選ぶことが重要です。

SIEMの導入前に無料トライアルを利用できる場合は、セキュリティ関係者に操作性を試してもらうなどもおすすめです。

また、「自動化する機能があるか」なども確認してみましょう。

【ポイント4】導入・運用コストを考慮して選ぶ

導入時や運用時にかかるコストを考慮して、製品を選ぶことも重要です。

SIEMは「従量課金制」や「ライセンス課金制」など、製品によって料金設定が異なります。

従量課金制は、下記のような内容によって料金体系が異なります。

- 企業の規模

- 従業員の数

- 対象のIT機器の量など

一方、ライセンス課金制は、ログを気にせずに分析・管理が可能です。自社でどのくらいの規模のログを管理するのか確認したうえで、比較検討することをおすすめします。

SIEM製品を提供するサービス一覧

ここでは、SIEM製品を提供するサービスを3つ紹介します。

- Logpoint(ログポイント)は、世界で最高レベルの安全性(EAL3+)を認定された次世代のSIEM(セキュリティ情報およびイベント管理)製品

- ログの生成元数をベースにした、透明性のある価格体系

- 必要に応じて機能変更や拡張にも柔軟に対応できる

- インストールも容易で、直感的に操作できるWEB GUI(※1)を提供

※1:Web GUI(Web ユーザインタフェース)とは、Web ブラウザで操作できる日本語表示のインタフェース

EventLog Analyzer:ゾーホージャパン株式会社

- ログ管理に必要な多くの機能を備えた製品

- 収集したすべてのログは圧縮保管が可能で、HD容量を節約しつつ、収集と保管がおこなえる

- 料金体系は、下記の2つから選択できる

- 年間ライセンス:1年間利用可能 16.1万円〜

- 通常ライセンス:無期限の製品ライセンスに、初年度のみの年間保守サポートサービスが含まれている 48.3万円 〜

- ダッシュボードビューのカスタマイズもできるため、監視対象における運用状況を概観しやすいのも特徴

Splunk Enterprise:Splunk Services Japan合同会社

- 高精度なインサイト分析を特徴とする製品

- 高度なセキュリティ分析や機械学習、脅威の理解に基づくデータを活用し、検出と忠実度の高いアラートで防御力を強化できる

- 料金プランは複数用意されており、必要な機能だけの導入も可能

- 独自のダッシュボードを作成し、データを可視化できる

- 作業現場や外出先など、どこからでもインサイトの活用が可能

SIEM製品の種類は、社内ネットワークに設置する「オンプレミス型」や、インターネットを経由して接続する「クラウド型・SaaS(Software as a Service)」など、さまざまです。

どのタイプが自社に適しているかを判断するためにも、サービス提供企業などに問い合わせてみることをおすすめします。

SEIMと不正アクセス検知サービスの併用がおすすめ

SIEMは、ログなどの情報を分析して関連性やパターンを見つけ出し、不正アクセスなどのセキュリティインシデントを素早く見抜いて通知します。これにより、高度なセキュリティの実現が可能です。

ただし、悪用者の手法は年々巧妙化しており、新しい手法で執拗に不正アクセスを試みようとしてきます。

そのような不正への対策として、システム内に複数の防御層を設置する「多層防御」が推奨されています。

※参考:「経済産業省」

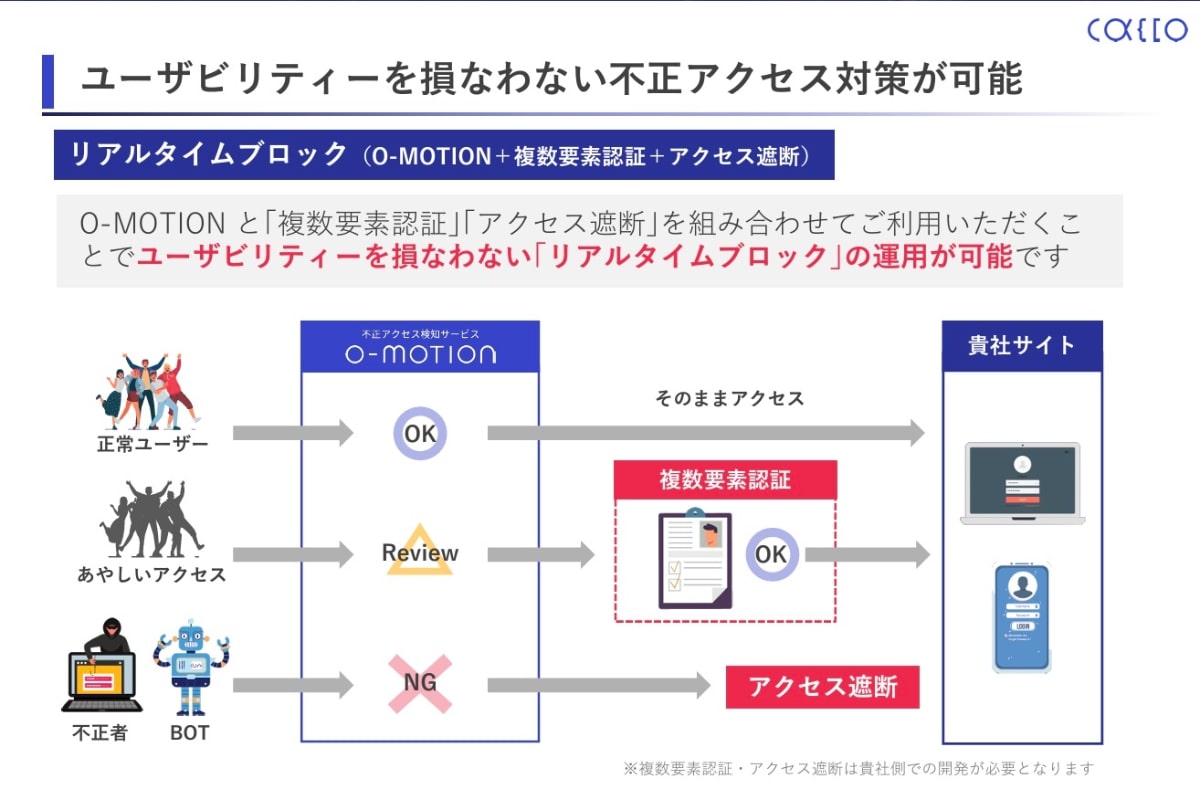

そこでおすすめなのが、SIEMと不正アクセス検知システムなどのセキュリティサービスを併用することです。

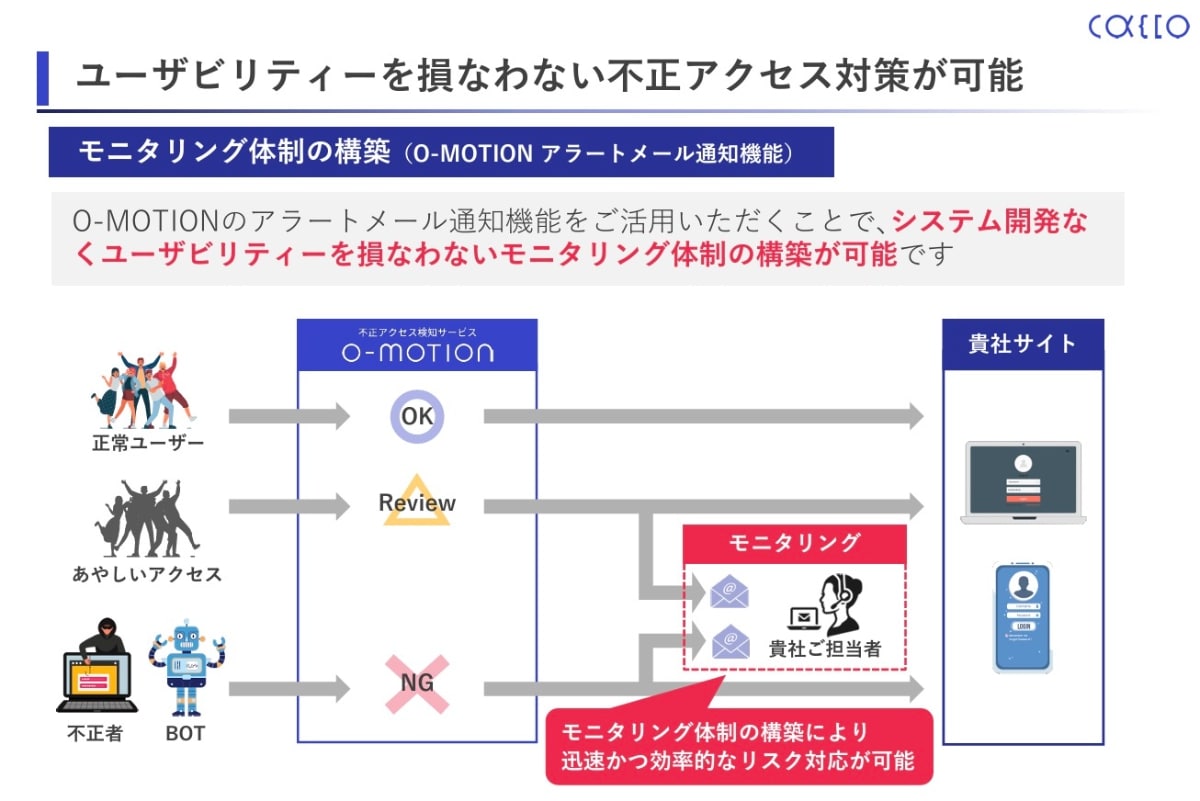

たとえば、かっこ株式会社が提供している『O-MOTION』は独自のデバイス情報やアクセス時間、ユーザーの操作、IPアドレスなどから不正アクセスを見抜くことができます。

大手銀行やネット証券など、強力なセキュリティを必要とする業界でも多く使用されており、信頼性の高いサービスです。

導入した企業様からは、下記のようなコメントをいただいております。

- 不正なアクセスが発生した場合に自動でブロックできるようになった

- (O-MOTION導入後に)不正アクセスが発生しておらず、セキュリティレベルが上がった

- O-MOTIONによって正常なログインと疑わしいログインを仕分け、疑わしい場合は認証をしているため、ユーザーの利便性を損なわないサービス提供ができている

- モニタリング業務についても効率化できた(月に十数時間の削減効果)

- ノウハウを持つ専門人材が、ツール運用をサポートしてくれる

「多層防御」を実現させ、より精度の高い対策をおこないたい方は、下記のバナーをクリックのうえ「O-MOTION」の詳細をご確認ください。

自社の不正アクセス状況が分かるトライアル利用受付中!

O-MOTIONの資料DLはこちら

まとめ

本記事では、SIEMの概要や機能、メリット・デメリットなどについて解説しました。

SIEMには、下記のようなメリットがあります。

- ログが一元管理できる

- ログの収集や分析の手間がなくなる

- 不正アクセスがリアルタイムに検知できる

- 内部不正防止にも役立つ

ただし、不正アクセスの手法は日々巧妙化しており、企業を狙った攻撃も頻繁に起こっています。

さまざまな不正手口に対応するためには、セキュリティサービスの併用など多層的な対策をするとともに、不正対策への理解を深めることも重要です。

なお、当サイトでは不正対策の機能や仕組み、不正被害改善ケースなどをまとめたお役立ち資料を無料配布していますので、お気軽にダウンロードしてご活用ください。