「うちの運営サイトでも、ハッキングは起こりうる?」

「運営しているサイトが万が一ハッキングされたら、どう復旧したらいい?」

と不安を感じることはありませんか。

最新のハッキングの実態をもとに事前に対策を行ったり、万が一の際の損害を最小限に抑える適切な準備をしておくことで、その不安を払拭することが可能です。

この記事では

- 運営サイトがハッキングされたときに起こりうるリスク

- 運営サイトがハッキングされていないか確認する方法

- 運営サイトがハッキングされた場合の対応手順

- 運営サイトがハッキングされる原因と未然に防ぐための対策

を実際の事例を交えつつ、ご紹介します。

運営サイトの改善に関するお役立ち資料は以下からダウンロードして参考にしてください!

【サイトの運営にお悩みなら】webサイト改善に関する無料お役立ち資料はこちら

なお「不正アクセスにより運営サイトがハッキングされた!」と気付いた時に使えるマニュアルもご用意しています。ダウンロードのうえご活用ください!

目次

運営サイトがハッキングされた場合に起こりうるリスク

運営サイトが万が一ハッキングされた場合、どんなリスクが存在するのでしょうか。

- 情報が漏洩してしまう

- Webサイトが改ざんされる

- サーバーが停止してしまう

- 別のハッキングに利用されてしまう

の4つのリスクがあります。

例えば、運営しているECサイトにおいて、ハッキングされた場合を想定してみましょう。

まず、ハッキングによりWebサイトやサーバーを改ざん・停止されてしまうと、商品購入が行えなくなり、自社の売上に大きな影響を与えてしまいます。

さらに、これまでに利用したお客様の住所やクレジットカードなどの情報から詐欺などに使われたり、別のハッキングに利用され二次被害にあったサイトの加害者にされたり、といった危険性があります。

こういったリスクを最小限におさえるためにも、ハッキングの具体的な手口を押さえておくことは重要です。下記の記事で詳しく解説しているので、あわせてご一読ください。

運営サイトがハッキングされていないか確認する方法

運営サイトがハッキングされていないかを確認する方法は、チェックツールやチェックサービスを使うことが一般的です。

ここでは、チェックツールとチェックサービスのメリット・デメリットを紹介します。

| メリット | デメリット | |

|---|---|---|

| チェックツール | ・無料で手軽に診断できるものが多い ・診断開始~検知結果がわかるまでのスピードが比較的早い | ・検知結果の件数しか表示が出なかったり、わかりづらいこともある ・内容を詳しく調べたり解消する作業などは、専門的ゆえ知識がなければ難しい |

| チェックサービス | ・検知結果レポートとして件数だけではなく、具体的な対策まで出してもらえることが多い ・よくある項目を機械的にチェックするだけではなく、専門知識を持つ人の目で丁寧に確認してもらえる | ・人力で確認する箇所が多ければ多いほど高額になりやすい ・診断開始~検知結果がわかるまでのスピードが比較的長くなりやすい |

いずれもメリット・デメリットがあることから、「まずはスピーディに調べたい」場合はチェックツール、「詳細な調査を行いたい」場合はチェックサービス、のように使い分けることがおすすめです。

ハッキング有無を確認するチェックツールはいくつかありますが、代表的なものとして

- SiteCheck

- O-MOTION

をご紹介します。

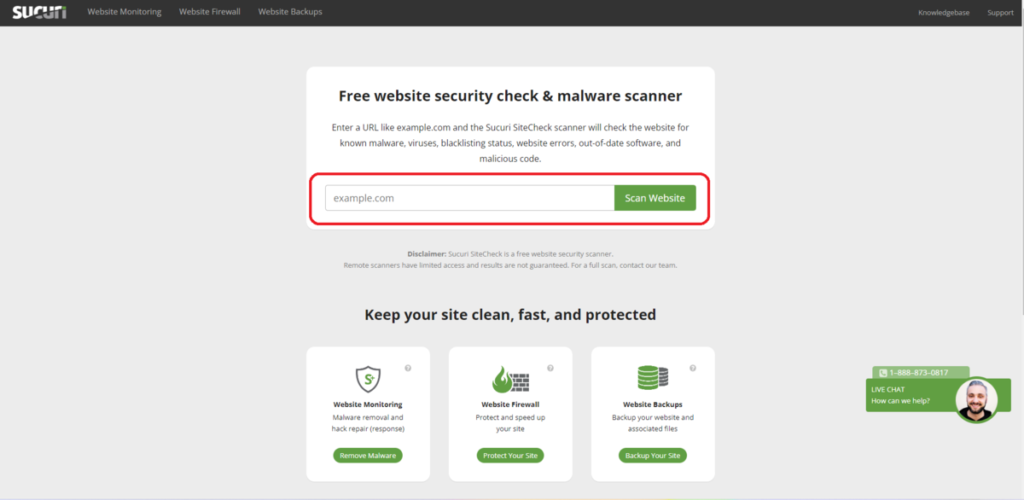

▼SiteCheck

アメリカのセキュリティ会社Sucuriが提供している運営サイトの脆弱性を確認する無料ツールです。入力欄に運営サイトのドメインを記載すると、Minimal・Low・Medium・High・Criticalの5段階の評価で、脆弱性の診断結果を出してくれます。

Sucuri社が保有しているブラックリストと照合してくれる点が特徴です。

参考:SiteCheck

▼O-MOTION

かっこ株式会社が提供している、不正ログイン検知ツールです。操作情報やIPアドレスなどの情報から、なりすましが疑われるアクセスを検知できる点が特徴です。

通常のアクセスの場合は追加の認証などをかけず、スムーズにログイン情報を入力可能で、大手銀行・ネット証券をはじめECサイトや会員制Webサイトで多く採用されています。

O-MOTIONのトライアルでは、どのくらい不正アクセスがあるか状況確認のレポートを作成することも可能です。詳細については、以下からお問い合わせください!

不正アクセスレポートを作成して、リスク確認も可能!

今なら期間限定の初期費用キャンペーン中

O-MOTIONのトライアルはこちら!

運営サイトがハッキングされた場合どうすればいいのか

どんな対策をしても、不正者の巧妙な手口により万が一のケースが発生することもあります。自社の運営サイトがハッキングされた時には、どのような手順で対処すればいいのでしょうか。

ここでは、以下3つの手順で対処法について解説します。

- サイトを一時停止する

- 不正の状況を確認する

- 不正の被害状況に合わせて対処する

【手順1】サイトを一時停止する

運営サイトに改ざんや不正ログインが起こっている可能性があるときは、できるだけ早くサイトを一時停止することが重要です。そして、できるだけ早く管理者アカウントのログインパスワードを新しく推測されづらい内容にリセットしましょう。

この初動をハッキングされてから可能な限り早く行うことで、被害拡大を最小限に抑えることが可能です。

【手順2】不正の状況を確認する

次に今回のハッキングで、どんな不正をされたか調査します。

実際に行われやすい不正の例として、

- 運営サイトに登録していたログインユーザーのIDが削除されている

- 運営サイトに表示している内容が異なる、もしくはリダイレクトされて別のサイトへ遷移する

- ブラウザや検索エンジンで警告が出る

といったものがあります。

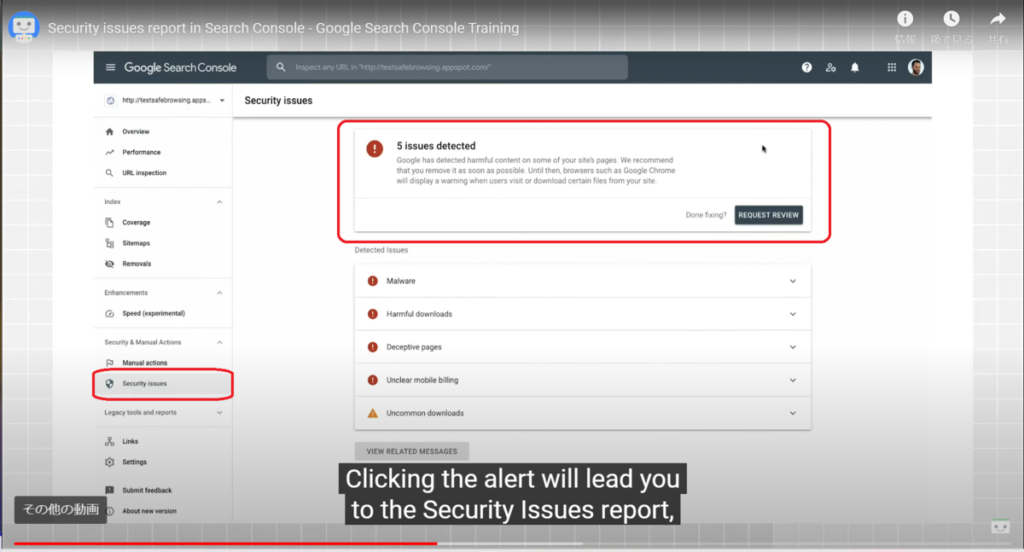

これらは実際に運営サイトの管理画面にログインして確認するほか、Googleの提供するSearch Consoleの[セキュリティの問題] レポートから確認することができます。Google Search Consoleは無料で利用できるため、まだ運営サイトに設定していない場合は必ず登録しておきましょう。

出典:Google Search Console ヘルプ [セキュリティの問題] レポート

より詳しく個人情報保護委員会への報告方法について知りたい方は、下記の記事をご覧ください。

【手順3】不正の被害状況に合わせて対処する

ハッキングによる不正の被害状況が把握できたら、状況にあわせて対処します。

具体的な対処のステップは、以下の3ステップです。

- 対策本部の設置

- 事実関係の整理~事態の収束

- 再発防止策の作成・実施

まず「対策本部」を設置しましょう。対策本部は、

- 社外公表を担当する広報部門

- お客様対応を行うカスタマーサポート部門

- システム知識を保有した情報システム部門や開発部門

- 経営管理部門

などからメンバーを選定し、最短で意思決定・対応を行えるようにします。

次に、事実関係の整理・二次被害の防止策の検討・実施により事態の収束を図りましょう。具体的には、不正アクセスされたアカウントやクレジットカードの停止などです。

最後に、再発防止策の作成・実施を行います。不正アクセスが発生した原因など整理した事実関係をもとに予防策を検討し、社内で運用しやすいよう以下のような対応マニュアルを作成しておくことも重要です。

なお、不正アクセスによる情報漏洩が発生した場合は、下記の記事もご確認ください。

運営サイトがハッキングされる原因2つ

運営サイトは、いったいどのような手口でハッキングされるのでしょうか。原因は2つに分けられます。

1つはログインID・パスワードが不正ログインによるもの、もう1つはSQLインジェクションなどのサイバー攻撃によるものです。

それぞれ具体的に確認していきましょう。

【原因1】ログインID・パスワードで不正ログインされる

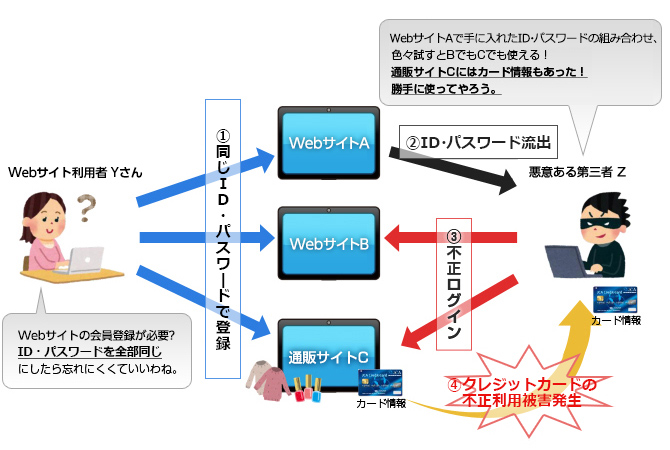

「たくさんのログインID・パスワードを覚えられない」という理由で複数のサイトで使いまわしていませんか。

この場合、ログイン情報が1つ漏れてしまうと、他のサイトで使いまわしている情報を確認されてしまい、クレジットカードや銀行口座などの情報が抜き取られるおそれもあり、大変危険です。

出典:日本クレジット協会 ID・パスワードの使いまわしによる不正利用被害にご注意ください

また、フィッシングメールをクリックした際に情報を抜き取られたり、ダークウェブなどで入手されたりする可能性もあります。

より不正ログインの手口を詳しく知りたい方は、こちらの記事もご確認ください。

【原因2】SQLインジェクションなどのサイバー攻撃を受ける

Webアプリケーションの設計上に欠陥や脆弱性があったり、セキュリティ対策に漏れがあったりする場合、サイバー攻撃を受ける可能性があります。

例えば、悪質なデータベース操作のプログラムを注入する「SQLインジェクション」が行われた場合、管理者アカウントの情報やデータベースに存在するお客様の個人情報や取引先情報を不正に入手されるリスクがあります。

サイバー攻撃は多様化・巧妙化しており、他にもたくさんの手口があります。詳しくサイバー攻撃について知りたい方はこちらの記事も参考にしてください。

運営サイトがハッキングされないための対策

では不正ログイン・サイバー攻撃による運営サイトのハッキングを防ぐにはどうしたらいいのでしょうか。不正ログイン・サイバー攻撃、それぞれの対策をいくつかご紹介します。

不正ログインを防ぐための対策

不正ログインを防ぐための対策として、

- 各種ログイン情報の管理方法を見直す

- 運営サイトへのアクセスのうち怪しいものを厳しく判定するツールを導入する

などの対策が効果的です。

いかにセキュリティが強固だったとしても、扱う従業員のリテラシーが低いと情報漏洩により不正ログインを招くきっかけとなってしまいます。そのため、セキュリティ教育などを実施し、不正ログインの対策を強化することをおすすめします。

また、リテラシーを強化しても不正ログインを防げるとは限りません。そのため、不正ログインを試される可能性を考慮した上で、不正アクセスを検知して防げるサービスやツールを導入するとよいでしょう。

なお、不正アクセスを防ぐ対策については以下でも詳しくまとめています。あわせてご確認ください。

SQLインジェクションを防ぐための対策

SQLインジェクションを防ぐための対策として最も有効な手段は「エスケープ処理」です。

「エスケープ処理」とは、プログラム言語の中で特別な意味を持つ‘(シングルクォート)などの記号文字を普通の文字として解釈されるように処理することです。この処理を入れることにより、不正なSQLによるデータ抽出を無効化することができます。

他にも、

- エラーメッセージを非表示にして、修正を行いづらくする

- データベースアカウントの権限を見直し、一部の人にしか使えないように制御する

- パスワードはプログラム上に直接記載せず、安全な別の場所へ格納し都度呼び出すようにする

といった対応を行うことでSQLインジェクションを防ぐことができます。

参考:独立行政法人 情報処理推進機構(IPA)SQLインジェクション対策について

運営サイトのハッキング事例3つ

運営サイトのハッキング方法は多種多様ですが、ここでは具体的な事例として

- 標的型メール

- リスト型攻撃

- SQLインジェクション

の3つを紹介します。それぞれ、詳しく見ていきましょう。

【事例1】標的型メールによる約125万件の情報漏洩

日本で甚大な被害があった標的型メールによるハッキングとしては、2015年の日本年金機構の事例が挙げられます。悪意のある攻撃者により、約125万件もの氏名・生年月日などの個人情報が流出しました。

手口としては、約2週間の間に特定の拠点の複数の職員の業務用メールアドレスに対し合計124通の標的型メールが送られる、というものです。

これらのメールにより、受信した職員5名がメールに記載のあるリンクのクリックもしくは添付ファイルを開封、利用していた端末がウイルスに感染しました。

なかには、

- 厚労省のWebサイトに掲載している文書についてのメール

- 実在する職員になりすまして送られたメール

も含まれていて、一般的なメールと思い、誤って開いてしまう内容であったことが事後調査でわかっています。

さらに、攻撃を受けた日本年金機構では

- 利用端末で閲覧していた個人情報にパスワードがかかっていなかった

- 外部からシステムへの不正侵入の対策が不十分でなかった

- 標的型メール攻撃を受けた時のインシデント対応マニュアルが存在しなかった

といった複数の問題も相まって、大きな被害となりました。

標的型メール攻撃のサイバー攻撃の手口や事例をさらに知りたい方は、こちらもご覧ください。

【事例2】リスト型攻撃による不正チャージ・不正利用

リスト型攻撃とは、ダークウェブなどの不正な方法で入手したログインID・パスワードのリストを使い、不正ログインを行うというものです。

リスト型攻撃はパスワードの再入力回数が少なく、通常のユーザーのログイン方法と見分けがつかず、サーバログだけでは検出できないことがあり悪質です。

リスト型攻撃の被害にあった事例としては2019年のセブン&アイ・ホールディングスの「7pay(セブンペイ)」が有名です。

サービスを開始した翌日に身に覚えのない取引がある、との問い合わせを受け調査を行ったところ、1か月で約800人・約3800万円の不正チャージ・不正利用の被害があることが分かりました。

対策を講じるにも相当な時間を要すことから、セブン&アイ・ホールディングスはサービス開始から、わずか2ヵ月で「7pay(セブンペイ)」サービス廃止を余儀なくされました。

参考:「7pay(セブンペイ)」 サービス廃止のお知らせとこれまでの経緯、今後の対応に関する説明について

7payのほか、楽天ポイントなどのポイントカードサービスも不正利用されるケースが増えています。対策を詳しく知りたい方はこちらもご覧ください。

【事例3】SQLインジェクションによる270万件以上の情報漏洩

株式会社SODAが運営するスニーカーマーケットプレイス「SNKRDUNK」が不正アクセスの被害に遭い、270万件以上の個人情報漏洩が発生しました。

同社は個人情報漏洩の原因として「不正なリクエストに対するDBデータを含めたレスポンス」を挙げており、「SQLインジェクション」によるものと思われています。

このように巧妙な手口で不正アクセスの被害につながるケースが多く、管理者アカウントが流出すればハッキングにつながる可能性もあるので注意が必要です。

まとめ:不正ログイン・サイバー攻撃対策で運営サイトのハッキングを防止

この記事では、運営サイトのハッキングの2大原因である不正ログイン・サイバー攻撃について解説しました。

悪質なハッキングから自社サイトを守るためには、

- 脆弱性対策

- 推測されにくいログイン情報の作成・管理

という未然防止策のほか、万が一の不正者からのアクセスを迅速に検知・対応できる体制であることが重要です。

しかしながら様々な手口でハッキングを試みる不正者のアクセスを即座に人力で検知することは難しいため、チェックツールやチェックサービスを利用する必要があります。

O-MOTIONは不正アクセスを検知するだけではなく、正常な利用者の動作と異なる場合や同一IPアドレスからの疑わしいアクセスにだけ、2段階認証を求めることが可能です。

利用者の利便性を損なうことなくセキュリティを強化したい方は、以下からお問い合わせください!

\期間限定トライアル受付中/

O-MOTIONの詳細を見る

▲無料の資料請求はこちら

「運営サイトがハッキングされた!」という最悪の事態に備えて対応手順を明確にしておきたい方は、以下のマニュアルもダウンロードのうえご活用ください!