行政機関や企業などを狙ったサイバー攻撃は減る気配がなく、被害も増加傾向です。

また、個人を狙った攻撃も巧妙化しているため、気をつけなければ思わぬ被害にあうおそれがあります。

そこで本記事では、サイバー攻撃に関する下記の内容をまとめました。

- サイバー攻撃とは何か

- サイバー攻撃の代表的な種類と事例

- サイバー攻撃への具体的な対策方法

サイバー攻撃への知識を深め、被害に遭わないように十分に対策をしたい方は最後まで記事をご覧ください。

目次

サイバー攻撃とは何かをわかりやすく解説

サイバー攻撃とは、簡単に言えばネットワークを介した不正アクセスや攻撃のことを指します。

主なサイバー攻撃として挙げられるのは、次のようなものです。

【主なサイバー攻撃の例】

- 不正アクセス

- 不正な個人情報の詐取(IDやパスワード、氏名や住所など)

- システムやデータの破壊

- 機密情報の搾取

- マルウェアの拡散

サイバー攻撃にあうと「機密情報の漏洩により企業の重大な損失となる」「マルウェア(※1)によりPCが起動しなくなる」など、さまざまな被害が発生します。

※1 マルウェア:悪意のあるプログラムを総称した言葉。コンピュータウイルスやトロイの木馬など。

そのため、特定の企業や組織はもちろん、ネットワークを利用するすべての人がサイバー攻撃への対策をする必要があるのです。

マルウェアの概要や対処法などの詳しい解説が知りたい方は、下記の記事をご参照ください。

なぜサイバー攻撃が起こるのか?

背景と目的なぜサイバー攻撃が起こるのかを、次の2つに分けて説明します。

- サイバー攻撃発生の背景

- サイバー攻撃の目的

詳細を見ていきましょう。

サイバー攻撃発生の背景

サイバー攻撃が発生しやすくなった大きな背景として、インターネットの普及が挙げられます。

人間がコンピュータを活用するとともにサーバー攻撃も発生しており、インターネットの広がりに応じて被害も拡大しています。

たとえば、1990年代中盤から2000年代にかけて、次のようなマルウェアやサイバー攻撃が注目されました。

| Melissa(メリッサ) |

|

| Code Red(コードレッド) |

|

| Nimda(ニムダ) |

|

| Gumblar(ガンブラー) |

|

発見されたマルウェアは、OSを提供している企業やセキュリティソフト開発会社などが対策し、個人もセキュリティソフトを導入することで対応できるようになりました。

しかし、インターネットやPCの技術の発展とともに、サイバー攻撃も巧妙化しています。

企業業務をPCでおこなうようになり、スマートフォンも一般化している現在では、コンピューターの恩恵とサイバー攻撃の問題は切っても切れないものになっているのです。

サイバー攻撃の主な目的

サイバー攻撃の目的は、主に次のようなものが挙げられます。

| 金銭的な目的 |

|

| 政治的・軍事的な目的 |

|

| 自己顕示欲を満たす目的 |

|

このように、サイバー攻撃の目的はさまざまで、いつ起こるか予測しづらい特徴があります。

しかし、サイバー攻撃の背景や目的がどのようなものかを理解しておけば、より具体的な対策をしやすくなります。

なお、サイバー攻撃に関する具体的な対策は「サイバー攻撃への主な対策4選」で紹介していますので、ご覧ください。

サイバー攻撃の代表的な種類7選

本章では、代表的なサイバー攻撃の種類を7つ紹介します。

- マルウェア

- フィッシング

- ランサムウェア

- ボット

- リスト型攻撃

- ブルートフォース攻撃

- ソーシャルエンジニアリング

それぞれの攻撃の特徴を、見ていきましょう。

【種類1】マルウェア

マルウェアとは、ユーザーのデバイス(PCやスマホなど)に不具合を起こす悪意のあるプログラムやソフトウェアの総称のことを指します。

マルウェアに感染すると、不正アクセスを受けたり情報が流出したりするなど、多大な被害を受けかねません。

主なマルウェアには、次のようなものがあります。

| コンピューターウイルス |

|

| トロイの木馬 |

|

| マクロウイルス |

|

マルウェアの概要や対処法などの詳しい解説が知りたい方は、下記の記事をご参照ください。

【種類2】フィッシング

フィッシングは、金融機関や大手企業などになりすましてメールを送りつけ、偽サイトに誘導した上で個人情報を搾取する詐欺行為のことです。

偽サイトであることに気づかずに個人情報を入力すると、情報漏洩やキャッシュカードの不正利用など、さまざまな被害に遭ってしまいます。

フィッシングについては次の記事で詳しく紹介していますので、ぜひご覧ください。

【種類3】ランサムウェア

ランサムウェアは、PC内のシステムやデータを使用不可能にし、復旧する代わりに金銭(身代金)を要求するマルウェアです。

語源は、身代金(ransom)+ソフトウェア(software)からきており、要求どおりに金銭を支払ってもランサムウェアによって暗号化されたシステムやデータを元に戻すことは難しく、必ず復旧するとは限りません。

ランサムウェアの概要や感染した場合の対処法、被害を未然に防ぐ対策について詳しく知りたい方は、下記の記事もあわせてご覧ください。

【種類4】ボット(BOT)

ボット(BOT)とは、PCを外部から遠隔操作するコンピュータウイルスを指します。

感染すると、他のPCへのサイバー攻撃の踏み台にされたり、個人情報の搾取に利用されたりと、知らぬ間に犯罪に加担させられていることがあります。

【種類5】リスト型攻撃

リスト型攻撃は、不正アクセスや何らかの事情で流出したIDやパスワードのリストを不正に入手し、それを元にWebサイトへ不正にログインする方法を指します。

IDやパスワードをいくつものサイトで使い回していると、リスト型攻撃の被害に遭いやすくなるため、各サイトで違うものを使用することが重要です。

リスト型攻撃の手口や対策方法については、次の記事で紹介していますので、詳細をご確認ください。

【種類6】ブルートフォース攻撃

ブルートフォース攻撃は「総当たり攻撃」とも呼ばれ、推測できるIDとパスワードの組み合わせを手当たり次第に試し、不正アクセスを試みる攻撃です。

パスワードの桁数が短く単純なものであると、悪意ある第三者に見破られシステムにアクセスされてしまうおそれがあります。

ブルートフォース攻撃の被害例や攻撃を防ぐ具体的な対策については、下記の記事で詳しく紹介しています。ぜひご覧ください。

【種類7】ソーシャルエンジニアリング

サイバー攻撃にはソーシャルエンジニアリングと言われる、他人になりすましたり入力中のパスワードを盗み見たりして不正にIDやパスワードを入手し、不正アクセスする方法もあります。

ソーシャルエンジニアリングには、次のような方法があります。

- ショルダーハッキング(肩越しに他人のアカウント情報を盗み見る)

- トラッシング(ゴミ箱をあさって個人情報を搾取する)

- ビッシング(電話(音声)を利用して、個人情報を搾取する)

- なりすまし(他人になりすまして個人情報を盗み取る)

ソーシャルエンジニアリングは人の心理を突いて攻撃を仕掛けてくるケースが多いので、油断しないことが対策方法の1つです。

なお、次の記事ではサイバー攻撃の種類をさらに細かく説明しているので、あわせてご覧ください。

【2023年版】主なサイバー攻撃の事例

2023年に起こった主なサイバー攻撃には、次のようなものがあります。

| パスワードリスト攻撃 | 2023年4月、大手転職情報サイトにパスワードリスト型攻撃が発生し、255,756名分のWeb履歴書にアクセスされた |

| ランサムウェア | 2023年7月、港運協会のシステムがランサムウェアに感染し、数日間にわたってコンテナの搬出作業に影響を及ぼした |

| 不正アクセスによる情報漏洩 | 2023年9月、テレビ局の業務用サーバー機器が外部からの不正アクセスを受けたことにより、職員をはじめとした23,435人の個人情報が流出したおそれがあると発表した |

| フィッシング | 2023年9月、マイナポイントの申請期限に便乗し、個人宛へのフィッシングメールを大量に送信した |

サイバー攻撃は頻繁に発生しているため、日頃からしっかり対策をしておきましょう。

サイバー攻撃への主な対策4選

本章では、サイバー攻撃への主な対策を4つ紹介します。

- OSやソフトウェアは常に最新のものにする

- セキュリティソフトを使用する

- 二要素認証を利用する

- 定期的にバックアップする

対策を確実におこない、サイバー攻撃に備えましょう。

【対策1】OSやソフトウェアは常に最新のものにする

OSやソフトウェアは、常に最新のものにアップデートしておきましょう。

アップデートでは、現在のシステムの脆弱性を修正したものを利用者に提供していることがあります。

しかし、アップデートをせずにOSやソフトを使い続けるのは、セキュリティの脆弱性を持ち続けることと同じです。OSやセキュリティソフトをアップデートし最新の攻撃を防ぎましょう。

【対策2】セキュリティソフトを利用する

セキュリティソフトの利用も、サイバー攻撃への対策として有効です。

インターネットに接続している以上、「いつ」「どこで」サイバー攻撃を受けてもおかしくありません。

セキュリティソフトには未知のウイルスにも対応できるようなソフトもあるため、デバイスを強固に保護したい方におすすめです。

ただし、セキュリティソフトのバージョンが古いと新しいサイバー攻撃に対応できないので、アップデートは忘れないようにしましょう。

【対策3】二要素認証を利用する

二要素認証とは、2つの要素を用いてログインを試みる仕組みのことを言います。

二要素認証に用いられる要素は次のとおりです。

| 認証方法 | 特徴 | 認証方法の一例 |

|---|---|---|

| 知識認証 | 本人のみが知る情報で認証する |

|

| 所有認証 | 本人のみが所有している物で認証する |

|

| 生体認証 | 本人のみが持つ身体的な特徴・行動パターンにより認証する |

|

二要素認証を利用していると、IDやパスワードが漏洩した場合でも不正アクセスを防止できる可能性が高くなります。

二要素認証を活用する場面やセキュリティを向上させるポイントについて、下記の記事で紹介しています。ぜひ、ご覧ください。

【対策4】定期的にバックアップする

不正アクセスによりシステムに異常が発生した場合でも、バックアップがあれば異常が発生する前の状態にシステムを復元できます。

そのため、期間を決めて定期的にバックアップをするようにしましょう。

ただし、バックアップは時間がかかるため、作業に影響のないように実施することが重要です。

サイバー攻撃の対策方法については下記の記事でより詳しく紹介しているので、あわせてご覧ください。

サイバー攻撃対策には不正アクセス検知システムもおすすめ

先述したサイバー攻撃への対策は、個人にも事業者様にもおすすめです。

ただし、事業者様がサイバー攻撃対策をする際は、顧客情報の漏洩や業務停止などのリスクを踏まえ、より専門的な対策をする必要があります。

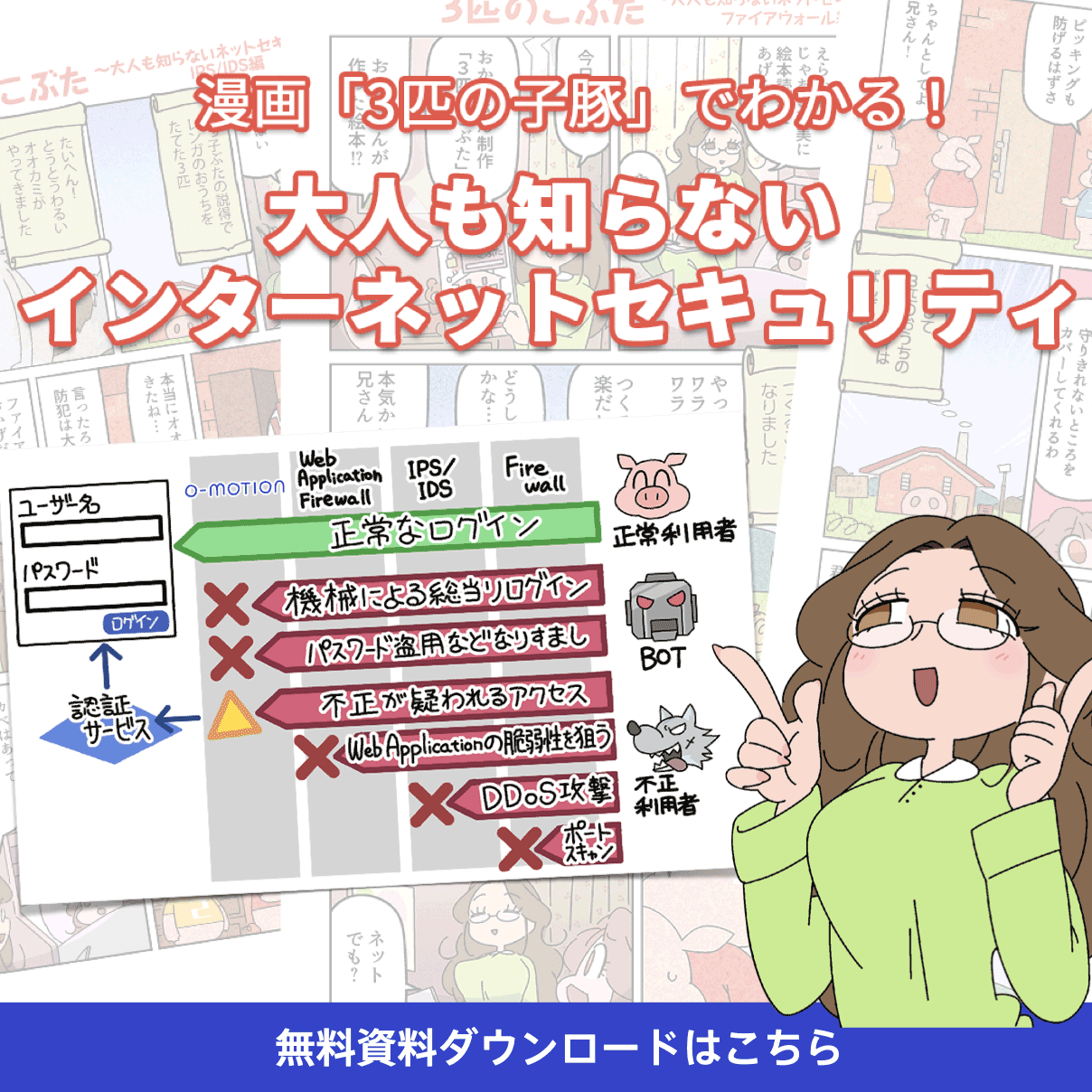

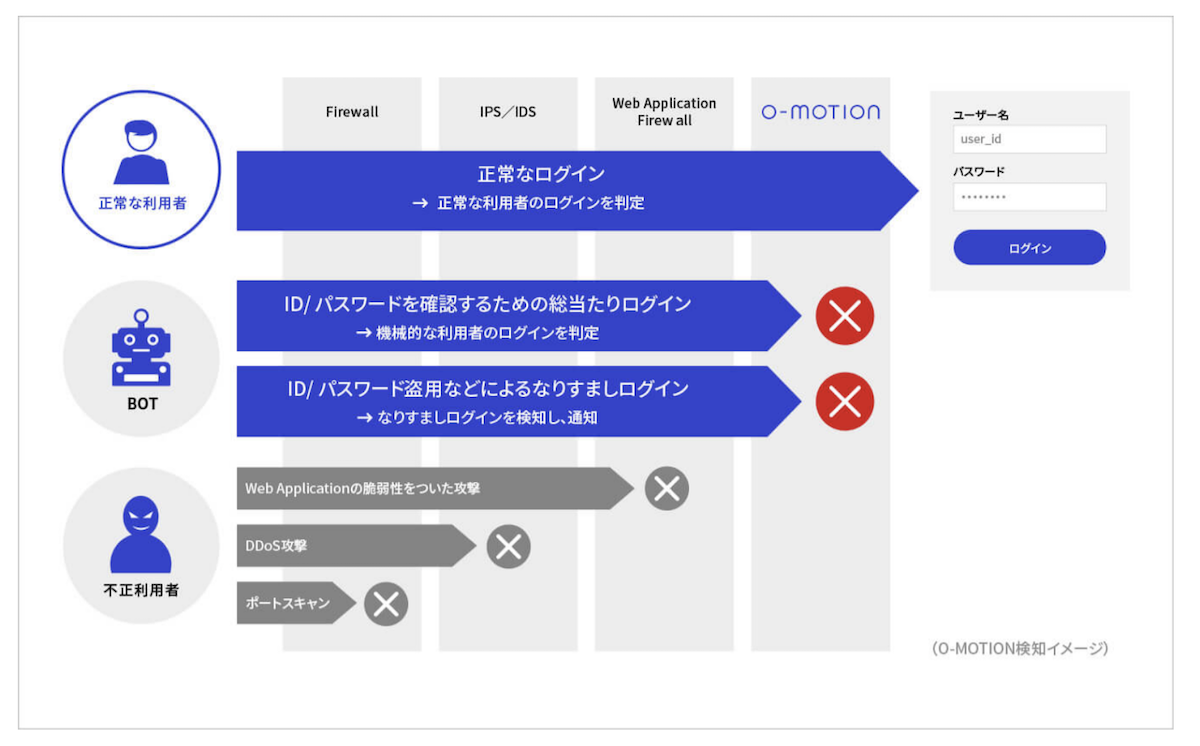

たとえば、かっこ株式会社が提供する「O-MOTION」を導入すると、次のような対策が可能です。

【不正アクセス検知サービス「O-MOTION」を導入するメリット】

- なりすましやボットによる不正ログインをリアルタイムで検知

- 不正アクセスと思われるログインを検知した場合には、「二要素認証」を用いるなどリスクベース認証でユーザーを識別

- ボットやブルートフォースなどのアクセスに対しては、アクセスを遮断してアカウントを保護

大企業や銀行などの導入事例も豊富な「O-MOTION」の資料は、下記のバナーをクリックのうえご確認ください。

自社の不正アクセス状況が分かるトライアル利用受付中!

O-MOTIONの資料DLはこちら

まとめ:サイバー攻撃を理解して十分な対策を実施しよう

サイバー攻撃は、ネットワークを介して不正アクセスや攻撃をする行為で、主な種類には次のようなものがあります。

【サイバー攻撃の種類】

- フィッシング

- ランサムウェア

- トロイの木馬

- マクロウイルス

- ボット

- ブルートフォース攻撃

- ソーシャルエンジニアリング

背後からパスワードを盗み見たり、電話で個人情報を聞き出そうとする行為もサイバー攻撃に該当するので、日頃からセキュリティ意識を高め情報を盗まれないようにしなければなりません。

また、事業者様がサイバー攻撃を受けると被害も大きくなりやすいため、不正アクセス検知システムを利用するなど、専門的な対策も必要です。

当サイトでは、不正対策についての詳しい資料を無料で配布しています。

不正被害を改善したケースなどの事例も紹介していますので、ぜひご覧ください。