UTMとは、複数のインターネットセキュリティ機能を統合した管理手法や機器のことです。

コンピュータウイルスやハッキングのような脅威から、自社のコンピューターシステムを全面的かつ効果的に守ります。

パソコンのウイルス対策ソフトだけでは防ぎきれないサイバー攻撃に対しても、包括的なセキュリティ対策がおこなえるため、システム管理者の負担を軽減させることも可能です。

本記事では、主に下記の内容を解説します。

- UTMの概要や機能

- UTMを導入すると得られるメリット・デメリット

- 導入の際に抑えるべきポイント

- UTM製品一覧

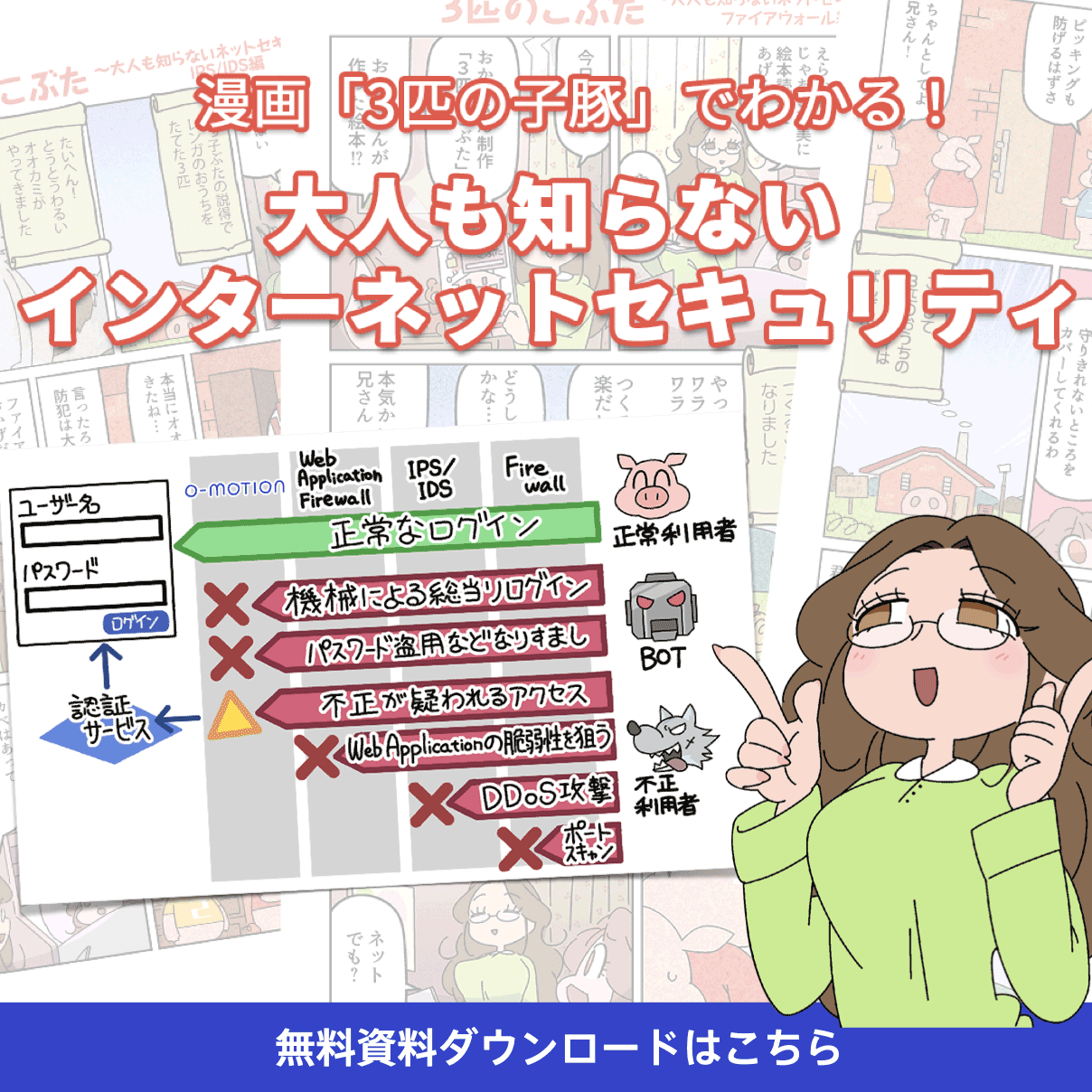

なお、当サイトでは不正アクセスの種類や防ぎ方を漫画で解説していますので、インターネットセキュリティの全体像をつかみたい方はぜひダウンロードのうえご覧ください。

目次

UTMは総合的なセキュリティ対策ができる機器

UTMは、総合的なセキュリティ対策ができる機器です。ここではUTMの概要を次の3つの視点から解説します。

- UTMの定義

- UTMの仕組み

- UTMの種類

1つずつ見ていきましょう。

UTMの定義

UTMとは「Unified Threat Management」の略称で、日本語では「統合脅威管理」または「統合型脅威管理」と言われます。

UTMには主に、下記のセキュリティ機能が1つにまとまっています。

- ファイアウォール

- アンチウイルス

- アンチスパム

- Web(URL)フィルタリング

- IDS(Intrusion Detection System:不正侵入検知システム)/IPS(Intrusion Prevention System:不正侵入防御システム)

機能の詳細は「UTMの主な6つの機能」からご覧ください。

セキュリティの脆弱性を狙ったサイバー攻撃は日々巧妙化しており、セキュリティソフトだけで対策するのは難しくなっています。

そこで、UTMのような総合的なセキュリティ対策を導入することで、多方面からの攻撃リスクを防ぐことが可能です。

また、UTMは一元管理もできることから、セキュリティ担当者の負担が軽減できる強みもあります。

UTMの仕組み

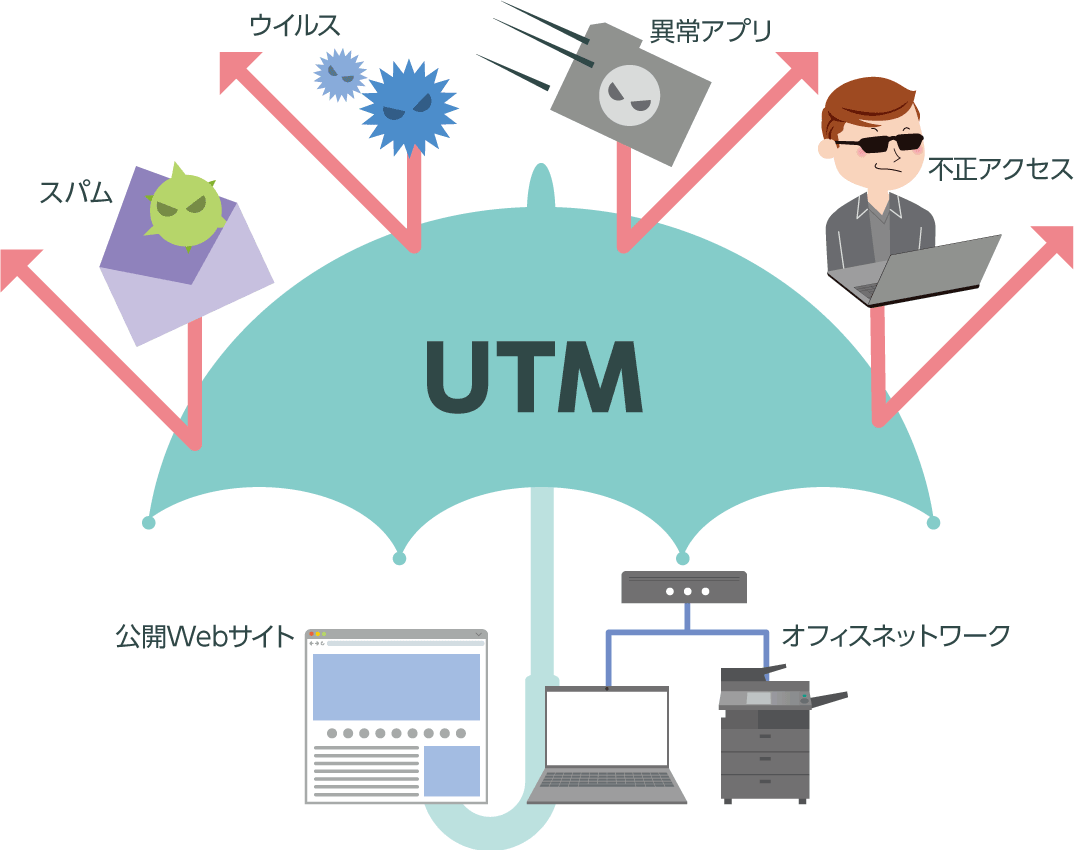

▲UTMイメージ図

※引用:令和4年度中小企業サイバーセキュリティ向上支援事業(概要)

UTMは上の図のようにUTM配下のすべての機器が、ネットワーク経由の脅威から保護される仕組みです。

インターネットの出入口に設置され、社外からの不正な攻撃はもちろん、社内からの機密情報の流出や有害なサイトへのアクセスを防ぎます。

UTMの種類

UTMの種類と特徴、メリットデメリットを表にまとめました。自社へUTMを導入する際の参考に、お役立てください。

| 種類 | 概要 |

|---|---|

| クラウド型 | クラウド上で提供されているUTMを利用し、セキュリティ管理サービスを受けるタイプ メリット:ハードウェアの設置や維持が不要 デメリット:トラブルがあった際の影響が各拠点にまで影響する |

| アプライアンス型 | ネットワークの出入口にUTM機器を設置し、社内ネットワークのセキュリティ管理をおこなうタイプ メリット:機器や機能の選択が容易 デメリット:拠点ごとに物理的な機器を設置する必要がある |

| インストール型 | UTMファイルをUTM提供業者サイトからダウンロード後、自社システムにインストールしてセキュリティ管理をおこなうタイプ メリット:サーバーやプラン変更で処理能力の引き上げが可能 デメリット:導入から管理まで専門知識を持つ担当者が必要 |

導入の際はUTMの種類を理解したうえで、メリット・デメリットを比較し自社に合うタイプを選択しましょう。

UTMの主な6つの機能

繰り返しにはなりますが、UTMはセキュリティ機能が1つにまとまっている点が大きな特徴です。一般的にUTMには、下記のような6つの機能があります。

- ファイアウォール

- アンチスパム

- アンチウイルス

- IDS・IPS(侵入検知システム・侵入防止システム)

- アプリ制御

- Webフィルタリング

1つずつ詳しく見ていきましょう。

【機能1】ファイアウォール

ファイアウォールとは、不正アクセスやサイバー攻撃を防ぐネットワークセキュリティの障壁のことです。

もともとは、建築物を火事から守るための防護壁を指す言葉でした。

防護壁のイメージどおり、インターネットの分野では、ネットワークやコンピュータを外部ネットワークの攻撃や不正アクセスから保護する役割があります。

▼ファイアウォールイメージ図

※引用:ファイアウォールの仕組み|国民のためのサイバーセキュリティサイト

なお、サイバー攻撃について詳しく知りたい方は、下記の記事をご覧ください。

UTMとファイアウォールの違い

ここで、よく比較されるファイアウォールとの違いを説明します。

UTMとファイアウォールの違いを表にしました。

| ファイアウォール | UTM | |

|---|---|---|

| 防御範囲が違う | 不正アクセスを防ぐ方法で、多層的な防御はできない | さまざまな機能が備わっているため、多層防御が可能 |

| 目的が違う | 決められたルールに則って、ネット通信を許可したりブロックしたりする | ファイアウォールの機能を備えつつ、より高度な不正にも対応できる |

| コストが違う | ファイアウォール単体で導入する場合は、UTMよりも低価格 | ファイアウォールよりも価格は高い場合がある |

UTMはもともとファイアウォールを基本にして作られたため、UTMのメイン機能にもなっており「UTM機能の中にファイアウォールが搭載されている」状態です。

また、UTMにはさまざまな機能が含まれているため「多層的防御」を実現できるだけでなく、より高度な不正にも対応できる点が大きな特徴です。

価格面では、ファイアウォール単体の方が低価格ですが、他のセキュリティを同時に導入する場合を考えると、UTMの方が価格を抑えられることがあります。

【機能2】アンチスパム

アンチスパムとは、スパムを識別してブロックするための技術やツールのことです。

スパムとは、受信者が要求しないにもかかわらず送られてくる不要なメールや、メッセージのことを指します。

うっかりスパムメールを開いてしまうと、フィッシング詐欺や有害なソフトウェアの拡散など、セキュリティ上のリスクが高まりかねません。

UTMには、このようなスパムを判断し、隔離する機能が含まれています。

下記の記事では、迷惑メールの見分け方や対処法について詳しく解説しています。併せてご覧ください。

また、フィッシング攻撃の悪用の手口や対策を解説していますので、関心のある方は次の記事をご一読ください。

【機能3】アンチウイルス

アンチウイルスとは、コンピューターウイルスやマルウェア(※)から保護するセキュリティソフトウェアのことです。

また、社内教育など、パソコンやスマホを利用する人の「サイバーセキュリティ意識の向上」もアンチウイルスの中に含まれています。

(※)マルウェアとはコンピューターやネットワークに損害を与える悪意あるソフトウェアのこと。

マルウェアについては次の記事で詳しく解説しています。さまざまな種類の脅威や感染経路を解説していますので、自社のセキュリティ対策にお役立てください。

【機能4】IDS・IPS(侵入検知システム・侵入防止システム)

IDS(Intrusion Detection System)とは、不正アクセスを記録・検知し、システム管理者に通知する侵入検知システムのことです。

また、IPS(Intrusion Prevention System)とは、不正アクセスなどの異常を検知した時に自動で通信を遮断する侵入防止システムを言います。

つまり、IDSで検知しIPSでブロックする仕組みになっており、それぞれ「監視カメラ」と「シャッター」のような役割をしています。

具体的には、ネットワーク上を流れるパケットやサーバー上の受信データやログなどを調べ、何らかの不正侵入の兆候を発見した場合に、IDSは管理者へ警告メールを通知し、IPSは侵入を遮断する仕組みです。

不正アクセスされた場合に企業が被る影響について知りたい方は、次の記事をご覧ください。

【機能5】アプリ制御

アプリ制御機能は、コンピューター上でのアプリケーションの使用を管理・制限するセキュリティ機能のことです。

業務上不要なアプリを使用して作業効率が下がるのを防ぐと同時に、意図的または誤って情報が漏れ出すのを避ける目的でアプリの制御をおこないます。

【機能6】Webフィルタリング

Webフィルタリングとは、インターネットの利用を制限し「不適切」または「有害なウェブサイト」へのアクセスをブロックする技術のことです。

職場や教育環境において、不適切なアダルトコンテンツや違法行為に関連するウェブサイトを遮断するだけでなく、ネットワークを保護し悪質な攻撃やデータ漏洩を防ぎます。

お伝えしてきた6つの機能のように、UTMには1台で総合的なセキュリティ対策機能が搭載されています。

注意点として、サービス会社ごとに内容が異なる場合があるため、導入前にはセキュリティの範囲や管理のしやすさなどを確認しましょう。

UTMを導入するメリットとデメリット

ここからは、UTMを導入するメリットとデメリットを説明します。

導入前にメリットとデメリットを知っておくと、自社のニーズに合うかどうかの判断材料になるため、ぜひご確認ください。

UTMのメリット

UTMの主なメリットを下記にまとめました。

| メリット | 内容 | |

|---|---|---|

| 1 | 一元管理ができる | 複数のセキュリティ機能を1つのプラットフォームに統合しているため、さまざまな脅威に対して多面的に保護できる |

| 2 | 少人数でもセキュリティ対応がしやすくなる | 運用にかかる負荷が少なく、セキュリティの専門知識を持つ者がいなくても、対策できる |

| 3 | コスト削減に貢献する | 複数のセキュリティ製品を別々に購入・管理する代わりに、UTMを使用することで、全体的なコストを削減できる |

| 4 | 最新の脅威に対応できる | 一般的にUTMは、常に更新されるため、最新の脅威にも対応できる |

上記のように、さまざまなセキュリティが搭載されているため、包括的かつ効率的にセキュリティ対策ができる点が最大のメリットです。

UTMのデメリット

続いて、UTMの主なデメリットを説明します。

| デメリット | 内容 | |

|---|---|---|

| 1 | インターネットに接続できなくなる | UTMアプライアンス(機器)を利用している場合、UTMがダウンすると外部ネットワークに接続できないおそれがある |

| 2 | セキュリティ機能を選択できない | 基本的にUTMに備わっている機能しか利用できない。他の機能を取り入れたい場合は、個別に導入するかオプション機能を利用する |

| 3 | 拡張できない場合がある | UTMの機能のうちの1つを強化したいと思っても、一部の機能だけを強化できない場合もある |

| 4 | 更新がストップすることがある | UTMのライセンスが切れたまま使用すると、更新がストップし、最新のセキュリティサービスを受けられなくなる。サイバー攻撃を受けるおそれもある |

注意しなければならないのは、UTMの機能に頼りすぎてしまうと、機器に何らかのトラブルが起こった場合のリスクが大きくなってしまうことです。

対処法は、「不正アクセス検知サービスとの併用がおすすめ」で紹介していますので、ぜひご覧ください。

上記のようなUTMのメリットとデメリットを理解したうえで、自社に導入すべきかの判断をおこないましょう。

UTMの導入をおすすめしたい企業

幅広いニーズに応えるUTMを特におすすめしたい企業と、その理由を紹介します。

まずは、「顧客情報を扱う企業」です。

【顧客情報を扱う企業におすすめの理由】

- 顧客の機密情報を扱う企業の場合、データ保護やプライバシーに関する法律や規制に厳しく従う必要がある

- これらの規制に準拠するために必要なセキュリティ機能(データ漏洩防止、侵入防止システム、アンチウイルス保護など)を有するUTMが役立つ

例:金融機関や医療機関など

次に、UTM導入をおすすめしたいのは「セキュリティ担当者が少ない企業」です。

【セキュリティ担当者が少ない企業におすすめの理由】

- セキュリティに関わるスタッフ(人数)が限られている企業では、十分なセキュリティ対策がおこなえない場合がある

- UTMは複数のセキュリティ機能を1つのシステムで管理できるため、リソースと時間の節約になる

- 専用の担当者を配置しなくても、代わりにUTMがログ管理や通知を自動でおこなってくれる

- 1つずつ導入するとコストがかかるセキュリティ対策も、一括導入できるためコスト削減にも貢献できる

例:中小企業など

最後は、「セキュリティレベルを一定にしたい企業」です。

【セキュリティレベルを一定にしたい企業におすすめの理由】

- 本社のIT部門から物理的に離れている支店やリモートオフィスなどでは、セキュリティ対策にばらつきが出る場合がある

- 一元管理できるクラウド型のUTMを使用すると、本社のセキュリティレベルと同じように対策できる

例:大企業などの支店やリモートオフィスなど

基本的にUTMは、少ない人数でセキュリティを向上させ、コストや管理の負担を削減したい企業のニーズに応えます。

UTMの必要性についてさらに詳しく知りたい方は、下記の記事をご覧ください。

【比較表】UTM製品と価格

本章では、UTM製品の一覧をお伝えします。(情報は各サービス発表当時のものです)

【小規模企業向け】目安:接続PC台数10~30台

| FortiGate30E (Fortinet) | SS5000II (サクサ) | UTX100 (ヤマハ) | XGS 136 (Sophos) | |

|---|---|---|---|---|

| 価格 | 販売:要問い合わせ レンタル:要問い合わせ リース:要問い合わせ | 販売:取り扱い販売店に要問い合わせ レンタル:要問い合わせ リース:要問い合わせ | 販売:16万円 レンタル:要問い合わせ リース:要問い合わせ | 販売:要問い合わせ レンタル:要問い合わせ リース:要問い合わせ |

| 提供形態 | アプライアンス型 | アプライアンス型 | アプライアンス型 | アプライアンス型 |

| 機能 | ・既知の攻撃を検知し阻止する ・暗号化 / 非暗号化トラフィック両方を、マルウェア、エクスプロイト、不正 Web サイトから保護 | ・内部と外部からの脅威に対応できる ・ネットワークを通してのウイルス検知・駆除、不適切なWebアクセスへのアクセス、不正アクセスを防ぐ | ・ヤマハルーターと連携して一元管理が可能 ・メーカー専用サポート窓口による設定支援や先出しセンドバックまで含んだサポートサービス | ・アンチウィルス、IPS(侵入阻止)、迷惑メール対策、Webフィルタリング、アプリケーション制御、Webレピュテーション保護など |

【中規模企業向け】目安:接続PC台数30~50台

| FortiGate-60E (Fortinet) | SS6000Std (サクサ) | UTX200 (ヤマハ) | XGS 2100 (Sophos) | |

|---|---|---|---|---|

| 価格 | 販売:要問い合わせ レンタル:要問い合わせ リース:要問い合わせ | 販売:75万3千円 レンタル:要問い合わせ リース:要問い合わせ | 販売:40万円 レンタル:要問い合わせ リース:9,350円/月 | 販売:要問い合わせ レンタル:要問い合わせ リース:要問い合わせ |

| 提供形態 | アプライアンス型 | アプライアンス型 | アプライアンス型 | アプライアンス型 |

| 機能 | ・独自の SOCプロセッ サによる高速処理、業界最先端のセキュア SD-WAN 機能搭載 ・シンプルかつ経済的で、容易に導入で きる | ・高い防御力で最高評価を獲得しているKasperskyのエンジンを採用することで、強固なネットワークセキュリティを提供 ・サイバー保険サービスが標準で付帯している | ・ヤマハルーターと連携して一元管理が可能 ・設定が分からない場合や、トラブル発生時の解決も遠隔サポートサービスでいち早く解決できる | ・潜在的な脅威を特定し、未知数を減らす ・パフォーマンスを低下させることなく、効率的かつ効果的に暗号化された通信を解析できる |

【大規模企業向け】目安:接続PC台数50~100台

| FortiGate-100E (Fortinet) | SS7000II Std (サクサ) | CyberGate-CloudUTM (CyberGate Security) | XGS 5500 (Sophos) | |

|---|---|---|---|---|

| 価格 | 販売:74万2千円 レンタル:要問い合わせ リース:要問い合わせ | 販売:79万円 レンタル:要問い合わせ リース:要問い合わせ | 1ライセンスあたり月額利用料:1,000円〜1,500円 レンタル:要問い合わせ リース:要問い合わせ | 販売:要問い合わせ レンタル:要問い合わせ リース:要問い合わせ |

| 提供形態 | アプライアンス型 | アプライアンス型 | クラウド型 | アプライアンス型 |

| 機能 | ・中規模から大規模の企業向け ・専用のセキュリティプロセッサで、高いパフォーマンスを提供 | ・異常な通信をしているPCを検知後、社内ネットワークから即時に遮断できる ・サイバー保険サービスが標準で付帯している | ・革新的なAIエンジンと業界最大規模の脅威インテリジェンスネットワークを活用して、サイバー攻撃の被害を未然に防止する | ・最高レベルの保護や動作の速さ、ビジネスの継続性を実現 ・クラウド上で暗号化されたアプリケーションやデータのやり取りも守る |

UTMを導入する際に押さえておくべき2つのポイント

総合的なセキュリティ対策が1台でできるUTMですが、いくつか押さえておくべきポイントがあります。ここでは、下記の2つを解説します。

- 自社にあったサービスを見極める

- トラブルが生じた際のリスクが大きい

UTM導入の際に、ぜひお役立てください。

【ポイント1】自社にあったサービスを見極める

1つ目のポイントは、「自社にあったサービス会社を見極める」ことです。

UTMを提供するサービス会社や契約内容によっては、脆弱性の発見からの報告が遅いなど、自社との認識のズレが生じる場合があります。

導入後の違和感をなくすためにも、自社が求める要素を明確にし、提供されるサービスに含まれているかどうかの確認が必要です。

無料トライアルを実施しているサービスもあるため、サービス提供企業に問い合わせてみるのもおすすめです。

【ポイント2】トラブルが生じた際のリスクが大きい

2つ目のポイントは、前提として「トラブルが生じた際のリスクが大きい」点を把握することです。

万が一、UTMが故障すると不正アクセスやサイバー攻撃に対して無防備になり、組織のセキュリティが危険に晒されるおそれがあります。

解決策として、他のセキュリティサービスとの併用がおすすめです。経済産業省と独立行政法人情報処理推進機構(IPA)も、サイバーセキュリティ経営ガイドラインで「多層防御(※)」を推奨しています。

“重要業務を行う端末、ネットワーク、システム又はサービス(クラウドサービスを含む)には、多層防御を実施する。”

(※)多層防御とは、コンピューターやネットワークを守るために、いくつもの異なるセキュリティ対策を重ねておこなうこと。

詳しくは、次の章で解説します。

不正アクセス検知サービスとの併用がおすすめ

前述したように、 UTMは1台で幅広いセキュリティ機能を搭載しているメリットがある反面、その1台に頼っている場合に不備があった時のリスクが大きくなります。

そこで、多層防御を実現させる意味でも「UTM」と「他のセキュリティサービス」を併用するのがおすすめです。

ここでは、かっこ株式会社が提供する「O-MOTION」を例に解説します。「O-MOTION」とは、不正アクセスを見抜くクラウドサービスで、不正ログインやなりすましを検知します。O-MOTIONでできることの一例を、下記に挙げてみました。

【O-MOTIONでできること】

- なりすましやボットによる不正ログインをリアルタイムで検知可能

- 「複数素認証」と組み合わせることで、不正アクセスと疑われるログインにのみ認証を実行し、正常ユーザーの利便性を損なわない対策が可能

- アラートメール通知機能により、効率的な不正アクセスモニタリングが可能

さらに、新たなシステム開発を必要としないためUTMとの併用もしやすく、精度の高い不正アクセス対策を実現できます。

なりすましログインやフィッシングなど、巧妙化するサイバー攻撃を網羅的に対策できるO-MOTIONについて、詳しくは下記のバナーからダウンロードのうえご覧ください。

自社の不正アクセス状況が分かるトライアル利用受付中!

O-MOTIONの資料DLはこちら

まとめ:多層防御でより堅牢なセキュリティ対策をしよう

UTMは、複数のセキュリティ機能を一台の装置にまとめて管理と操作を一元化するシステムです。主に下記のようなメリットがあります。

【UTMの主なメリット】

- 一元管理ができる

- 少人数でもセキュリティ対応がしやすくなる

- コスト削減に貢献する

- 最新の脅威に対応できる

しかし、UTMだけに頼ると、障害が発生した場合に自社のWebセキュリティが脆弱になりかねません。

日々巧妙化するサイバー攻撃に対応するためにも、UTMを主軸としつつ他のセキュリティサービスと組み合わせた多層防御で、堅牢なセキュリティ体制を築くことが重要です。

なお、かっこ株式会社では膨大なアクセスから効率的に不正アクセスを検知できるサービス「O-MOTION」を提供しています。

O-MOTIONの詳しい資料を無料で配布していますので、下記のボタンをクリックのうえ、ご覧ください。

自社の不正アクセス状況が分かるトライアル利用受付中!

O-MOTIONの資料DLはこちら