ランサムウェア(Ransomware)と呼ばれる、身代金要求型の悪質なソフトウェア。特に近年では、企業を狙った攻撃が増加傾向にあると言われており、大きな脅威になりつつあります。

例えばランサムウェアに感染すると、業務停止に追い込まれるだけでなく、情報漏洩に遭ったり、顧客や取引先に被害が及んだりする可能性もあるのです。

そこでこの記事では、以下について解説します。

- ランサムウェアとは何か

- ランサムウェアの感染経路と手口

- ランサムウェアの感染によって起こるリスク

- ランサムウェアの被害にあった場合の対処法

- ランサムウェアの感染事例

- 被害を未然に防ぐ対策

ランサムウェアについての理解が深まり、被害を防ぐにはどうすれば良いかがわかりますので、ぜひ最後までご一読ください。

また「インターネットセキュリティについて詳しく知りたい」という方向けに、漫画で解説した資料をご用意しました。

サイバー攻撃に対して必要なセキュリティ対策を分かりやすく解説しているので、ぜひ利用を検討してみてください。

目次

ランサムウェアとは何か

ランサムウェアとは、パソコンやサーバーのデータを暗号化し、暗号化を解除するために身代金を要求してくるプログラムのことです。

これを使って攻撃をされることが「ランサムウェアの被害を受けた」などということになります。

ランサムウェアの攻撃手口は、攻撃者が標的を定めず無差別にウイルスメールをばらまく手法が一般的でしたが、現在は特定の企業や組織を標的に定め、身代金を請求する手口が増えてきています。

さらに、以下のような新しい攻撃手法も増えています。

- 人手によるランサムウェア攻撃

- 二重の脅迫

ランサムウェア(Ransomware)という言葉は、Ransom(身代金)とSoftware(ソフトウェア)の組み合わせから生まれたものです。

人手によるランサムウェア攻撃

人手によるランサムウェア攻撃とは、攻撃者自身が企業や組織のネットワークに侵入し、被害の範囲を拡大させる手口です。

機密情報が保存されているサーバーや端末を狙い、ランサムウェアに感染させます。復旧できないように、バックアップを同時に狙うこともあります。

二重の脅迫

二重の脅迫とは、身代金の要求に加えて「盗み出したデータを公開する」と脅迫される攻撃方法です。

この時、身代金を支払わないとデータ公開専用のWebサイトで情報が公開され、情報漏洩のリスクが発生します。

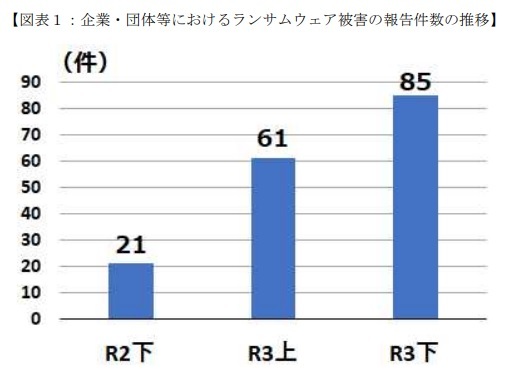

上記のようなランサムウェアの被害件数は、年々増加しています。

実際、令和3年に都道府県警察から警察庁に報告された被害件数は146件に上り、令和2年以降右肩上がりで増加しています。

引用:警察庁「令和3年におけるサイバー空間をめぐる脅威の情勢等について」

また、パソコンだけではなく、スマートフォンを狙ったランサムウェアも出現しています。

スマートフォンを狙うランサムウェア攻撃の手口などを解説します。

ランサムウェアの感染経路とその手口

ランサムウェアの感染経路と手口は、主に以下の6パターンです。

| 感染経路 | 手口 |

| VPNからの侵入 | VPN機器の脆弱性を狙って侵入する。 |

| リモートデスクトップからの侵入 | リモートデスクトップでアクセスできる端末に対し、IDやパスワードを総当たりで試行し、不正ログインする。 |

| メールの添付ファイルやリンク | 添付ファイルやリンクにランサムウェアを仕込み、クリックするように誘導する。 |

| Webサイトの閲覧 | 本物そっくりの偽装サイトを用意し、誘導してクリックさせる。 |

| ソフトウェアやファイルのダウンロード | ソフトウェアのダウンロードサイトにアクセスさせ、ランサムウェアを仕込んだファイルをダウンロードさせる。 |

| USBメモリの利用 | USBにランサムウェアのファイルを保存させ、次回パソコンを起動した際に自動的に実行させる。 |

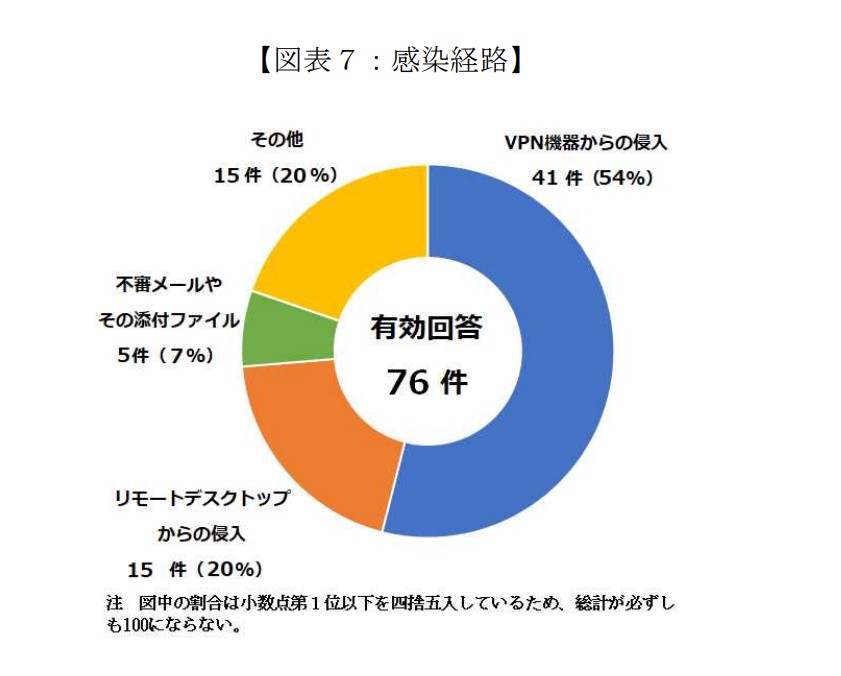

ランサムウェアの感染経路で最も多いのが、VPN機器からの侵入です。

実際に警察庁の調査によると、VPNから侵入されたと回答した企業は全体の54%を占めています。

引用:警察庁「令和3年におけるサイバー空間をめぐる脅威の情勢等について」

また、近年は下記のような手口も確認されています。

- 実在する企業を騙って、請求書や支払金明細などと記入したファイルを送り付ける

- 特定の言語を使い、ターゲットをしぼってメールを送る

- 第三者のWebサイトを改ざんし、アクセスしたユーザーに感染するよう仕向ける

ランサムウェアに感染すると、パソコンやサーバー上のデータが暗号化され、使用できなくなってしまいます。

また、暗号を解除することと引き換えに多額の身代金を要求され、支払わざるを得ない状況に追い込まれるのです。

身代金の要求に関しても、下記のような手口を駆使して、より多くの利益を得られる方法に変わってきています。

- 音声で警告を読み上げる

- 不正入手したデータをインターネット上に公開すると脅す

- 時間経過とともに要求金額を釣り上げる

- パソコンのIPアドレスやOSのバージョンを表示し、個人を特定しているように意識させる

ランサムウェアの脅威はこれだけに留まりません。感染した端末に接続した別のストレージを暗号化し、被害をさらに拡大させる種類も存在します。

ランサムウェアに感染すると、さまざまなリスクを招く恐れがあります。どのような被害に遭うかイメージして対策できるようにするためにも、ぜひ続けてご覧ください。

ランサムウェアに感染したら発生する3つのリスク

ランサムウェアに感染すると、下記3つのリスクが発生します。

- 業務やサービスの停止

- 個人情報などの漏洩

- 顧客や取引先からの信頼喪失

1つずつ見ていきましょう。

【リスク1】業務やサービスの停止

ランサムウェアに感染する1つ目のリスクは、業務やサービスを停止せざるを得なくなることです。

ランサムウェアに感染すると、パソコンやサーバー内のファイルが暗号化されます。感染した端末にロックがかかるため、通常通りの操作もできません。

被害規模が大きくなるほど業務を停止しなければならなくなり、事業の継続が困難になりかねません。

【リスク2】個人情報などの漏洩

個人情報など機密情報の漏洩も、ランサムウェアに感染するリスクの一つです。

ランサムウェア攻撃では、攻撃者がファイルを暗号化する前に、サーバーやパソコンから標的組織の情報を盗み出します。

窃取した情報をリークサイトやダークウェブ上に公開する、と脅して身代金の支払いを促すためです。

いったんWebサイト上で情報が公開されてしまうと、身代金を支払うまでは公開され続けるため、情報漏洩の範囲が拡大する恐れがあります。

【リスク3】顧客や取引先からの信頼喪失

3つ目のリスクは、顧客や取引先からの信頼を失うことです。

攻撃者は、標的組織が身代金を確実に支払うように、以下のことも行います。

- 標的組織のWebサイトへのDDoS攻撃

- 標的組織の顧客や取引先への警告・脅迫

攻撃者が関係する顧客や取引先まで脅迫することで、標的組織のイメージが悪くなり、信頼の低下に繋がる恐れがあります。

実際に、2021年に発生したランサムウェア「DARKSIDE」は被害企業に対して上記のような手法を用い、約500万ドルの身代金を要求したことがわかっています。

ランサムウェア攻撃が行われる4つの流れ

ランサムウェア攻撃は、主に下記4つの流れで行われています。

- 侵入

- 遠隔操作

- 情報窃取

- 攻撃の実行

順番に見ていきましょう。

1.侵入

初めに、攻撃者はVPNやRDPを悪用して社内ネットワークに侵入します。

アンダーグラウンドマーケットでは、特定企業のアクセス権が販売されていることがあります。そのため、ランサムウェアの攻撃者自身が侵入するのではなく、アクセス権を購入した第三者がアクセスするケースもあります。

2.遠隔操作

標的組織の内部ネットワークに侵入後、攻撃者は遠隔操作ツールを利用し、内部ネットワークの端末を遠隔操作します。そしてできるだけ強力なアクセス権限や、多くの権限を入手します。

このとき攻撃していることを検知されないようにするため、不正プログラムではなく、正規ツールを使用するケースがほとんどです。

例えば「Cobalt Strike」のような商用ベネストレーションテストツールが挙げられます。ペネトレーションテストとは、さまざまなサイバー攻撃の手法を用いて、システムへの侵入を試みることです。

上記は不正なツールではないので、セキュリティ製品で検知されにくいという欠点があります。

3.情報窃取

強力な権限を入手した後、攻撃者は社外に暴露するための情報を盗み出します。機密情報や社員の個人情報などです。

収集したデータは一箇所にまとめ、クラウドや攻撃者の所有サーバーにアップロードされます。

4.攻撃の実行

最後に標的組織のネットワーク内でランサムウェアを実行し、感染させます。

ドメインコントローラを乗っ取ってグループポリシーを作成し、社内ネットワークにランサムウェアを拡散させるなどの方法です。

確実に感染させるため、プログラム実行前にセキュリティ対策ソフトを停止させるケースもあります。実行後は、対象のパソコンやサーバーに身代金を要求する画面を表示し、被害を受けていることを認識させます。

このような流れでランサムウェア攻撃が行われますが、実際にランサムウェアの感染事例にはどのようなものがあるのでしょうか。具体的な感染事例についてご紹介します。

ランサムウェアの感染事例3つ

ランサムウェアに感染するとどのようなことが起こるか知りたい方に向けて、3つの感染事例をご紹介します。

- 株式会社日立製作所

- ホンダ自動車

- 株式会社カプコン

順番に見ていきましょう。

【事例1】株式会社日立製作所

株式会社日立製作所は、2017年5月12日にランサムウェア攻撃を受けました。

社内システムに障害が見つかり、メールの送受信などに影響が出ています。パートナー企業と協力して復旧に注力しましたが、全面復旧するまでには1時間程度かかりました。

セキュリティパッチを自動適用しているサーバーは感染していなかったことから、全サーバーにパッチを適用できていなかったことが感染の要因とされています。

【事例2】ホンダ自動車

2020年6月8日にランサムウェアによる大規模な被害を受けたのが、ホンダ自動車です。

6月8日午前にサーバーに障害が発生し、すでにウイルスが拡散されている状態でした。国内の4工場で完成車を検査するシステムが作動せず、夕方頃まで出荷を見合わせる事態になっています。

工場や本社でシステムにアクセスできない、メールの送受信ができないなどの声が上がり、社員のパソコンの使用を制限して、被害の拡大を食い止めました。

結果的に国内だけでなく、世界30ヶ所の工場のうち約3割が停止する事態に陥りました。

【事例3】株式会社カプコン

株式会社カプコンでは、2020年11月2日に社内システムの障害が発生しています。

サーバー上のデータが暗号化され、アクセスログが抹消されたうえ、ハッカー集団から身代金の要求までありました。

個人情報や会社情報まで流出してしまい、警察や専門家の指導を受けながら復旧に注力。しかし、最大35万件の顧客や株主の個人情報が漏洩した可能性があるとされています。

実際に、暴露サイト上でカプコンのものと思われるデータが次々と公開されており、初めからカプコンを狙ったランサムウェアと考えられています。

上記のように、大手企業であっても攻撃者のターゲットにされる可能性は十分にあるのです。もしランサムウェアに感染した場合は、被害を最小限に食い止めなければなりません。

続いて、ランサムウェアの被害に遭った場合の対応について解説します。

ランサムウェアの被害にあってしまったら

もしランサムウェアに感染してしまったら、その被害を可能な限り最小限にするために、あらかじめ取るべき行動を整理しておきましょう。

具体的には、以下のような対処法が挙げられます。

- PCからLANケーブルを抜く

- 無線LANを非接続にする

- 感染時の操作履歴を残す

- セキュリティベンダーの復号ツールを試行する

業務で使用している機器であれば速やかに情報システム部門等に連絡し、社内ルールに沿って対応する必要があります。

感染してしまってからの対応も重要ですが、何よりも感染を未然に防げればそれに越したことはありません。

ランサムウェアの感染を防ぐためには、日頃どのような対策を取るべきなのでしょうか。被害を未然に防ぐための対策について後述します。

ランサムウェアによる被害を未然に防ぐ対策2つ

ランサムウェアによる被害を防ぐには、ユーザーとネットワーク管理者双方が日常的に対策する必要があります。

- 一般的なユーザーとしてのランサムウェア対策

- 管理者としてのランサムウェア対策

ひとつずつ解説します。

【対策1】一般的なユーザーとしてのランサムウェア対策

一般的なインターネットユーザーとして取るべき対策で重要なのは、とにかく電子機器にランサムウェアを接触させないことです。

具体的な方法としては、下記が挙げられます。

- メールのリンクや添付ファイルは安易に開かない

- 使わないアプリケーションは削除やアンインストールする

- 提供元が不明なソフトやアプリケーションを安易にダウンロードしない

- 定期的にOSやソフトウェアのアップデートを行う

- 複雑なパスワードを設定する

特に、定期的にOSやソフトウェアのアップデートを行うことが大切です。

自動更新を有効にしたり、Windows Updateの情報を確認したりと、メジャーなソフトウェアは常に最新バージョンにするよう心がけましょう。

さらに脆弱性のあるソフトウェアやアプリケーションをダウンロードしないようにすることで、セキュリティの精度を高められます。

【対策2】管理者としてのランサムウェア対策

続いて、ネットワークやシステム管理者として取るべき対策です。こちらでは、自社サイトのセキュリティを強化することが基本となります。

具体的には、次のような対策が挙げられます。

- 不正サイトへのアクセスをブロックする

- ネットワークに接続する機器(エンドポイント)のウイルス対策を行う

- 復号ツールを用意しておく

- セキュリティ対策ソフトを導入し、定義ファイルを最新状態に保つ

- バックアップを定期的に取得する

- 重要データにアクセス・編集できるユーザーを限定する

- インシデント発生時の体制を構築する

特に、定期的にファイルやシステムのバックアップを取得しておくことが重要です。万が一ランサムウェアの被害に遭っても、データを復旧できるからです。

その際、元のデータとは別のネットワークに、バックアップを保管しておくことをおすすめします。

また、サイトにアクセスする前に安全性を確認してくれる「Webレピュテーション機能」のあるブラウザ等を利用しましょう。

不正サイトへのアクセスを防止できるため、ランサムウェアへの感染リスクを軽減することが可能です。

まとめ:ランサムウェアの被害に遭わないよう、セキュリティ対策を徹底しよう

この記事ではランサムウェアの感染経路や手口、発生するリスクについて解説してきました。

今回の要点をまとめると、以下のようになります。

- ランサムウェアの感染経路にはVPNやRDP、メールの添付ファイルなどがある。

- 感染した場合、業務やサービス停止、情報漏洩、顧客の信頼喪失などのリスクがある。

- 被害に遭ったときは速やかにLANケーブルを抜き、社内ルールに則って対応する。

- ランサムウェアの被害を未然に防ぐには、ユーザーと管理者双方が日常的に対策しなければならない。

ランサムウェアの手口は年々巧妙になっています。万が一被害に遭っても最小限に食い止められるよう、対応体制を構築しておきましょう。

またランサムウェア以外にも不正アクセスをされしまうと、同じようなリスクや被害を受けます。被害を防ぐには、自社システムの不正アクセス対策が必要です。

「そもそも何から始めていいかわからない」という方は、以下の資料で不正アクセス対策についてまとめています。無料でダウンロードできるので、気になった方はぜひご参考にしてください。