不正アクセスの件数は、4年間で約11倍に増えています。しかし自社で不正アクセスが実際に起こらないと、不正アクセス対策まで腰が上がらない方も多いのではないでしょうか。

また、そもそも、

- 近年の不正アクセスの手口には、どんなものがあるの?

- 不正アクセス対策として、何をすべき?

といった、不正アクセスに関する基礎的な部分が良くわからないケースもあるでしょう。

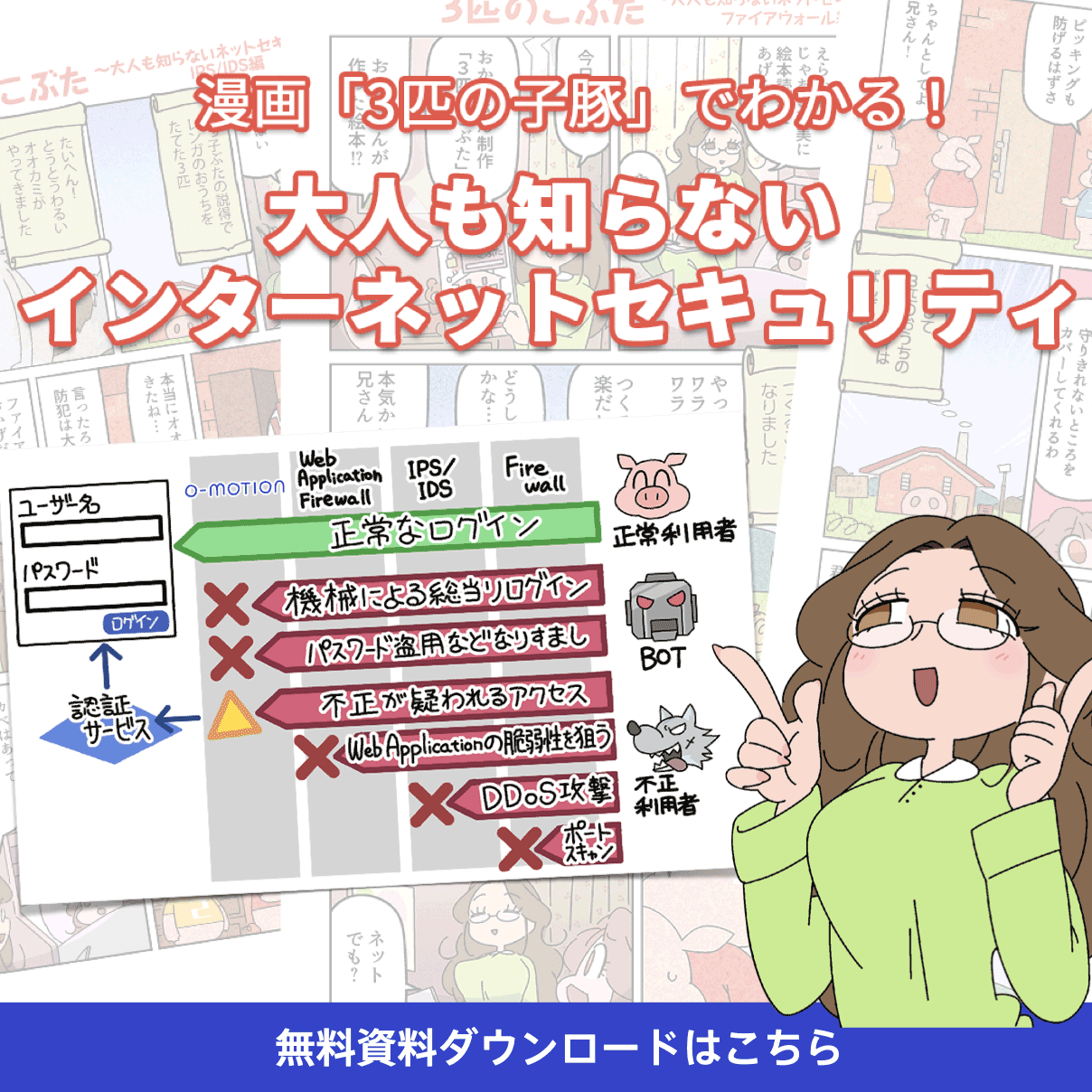

そこで、先日実施した「漫画3匹の子豚でわかる『大人も知らないインターネットセキュリティ』を題材にしたWebセミナーをもとに、近年の不正アクセスへの対策について基礎が分かる情報をまとめました。

「不正アクセス対策を強化したいけど、何からすれば良いのかわからない……」

とお悩みの方は、ぜひご一読ください。

(スピーカー:かっこ株式会社O-MOTION事業部 川口祐介)

目次

3匹のこぶたセミナーからわかる、不正アクセス検知とは?

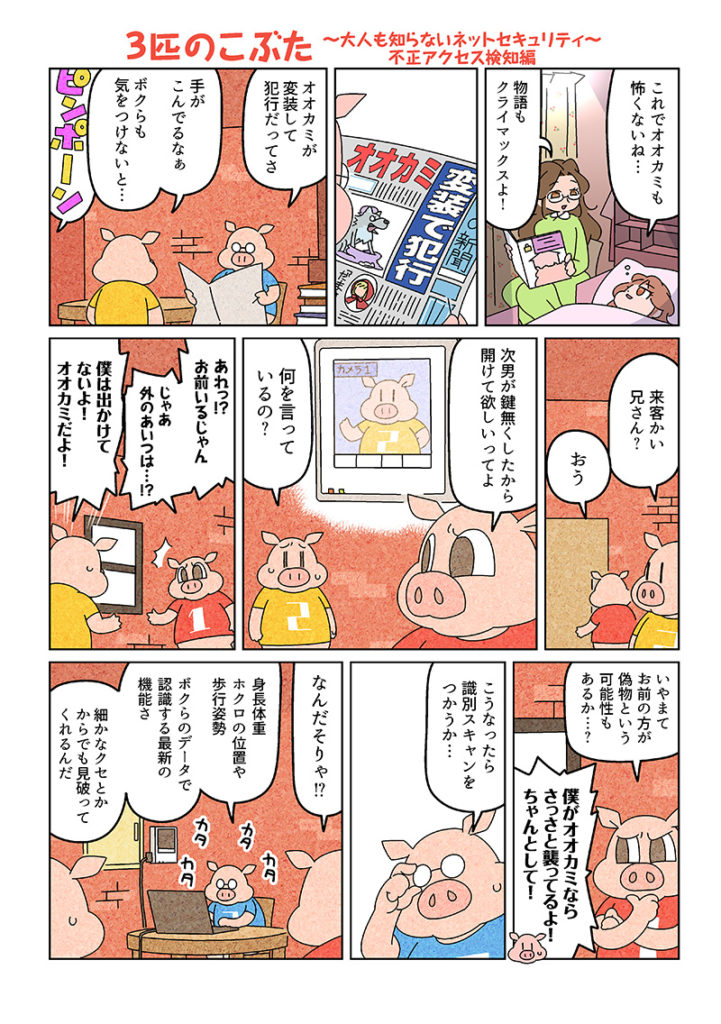

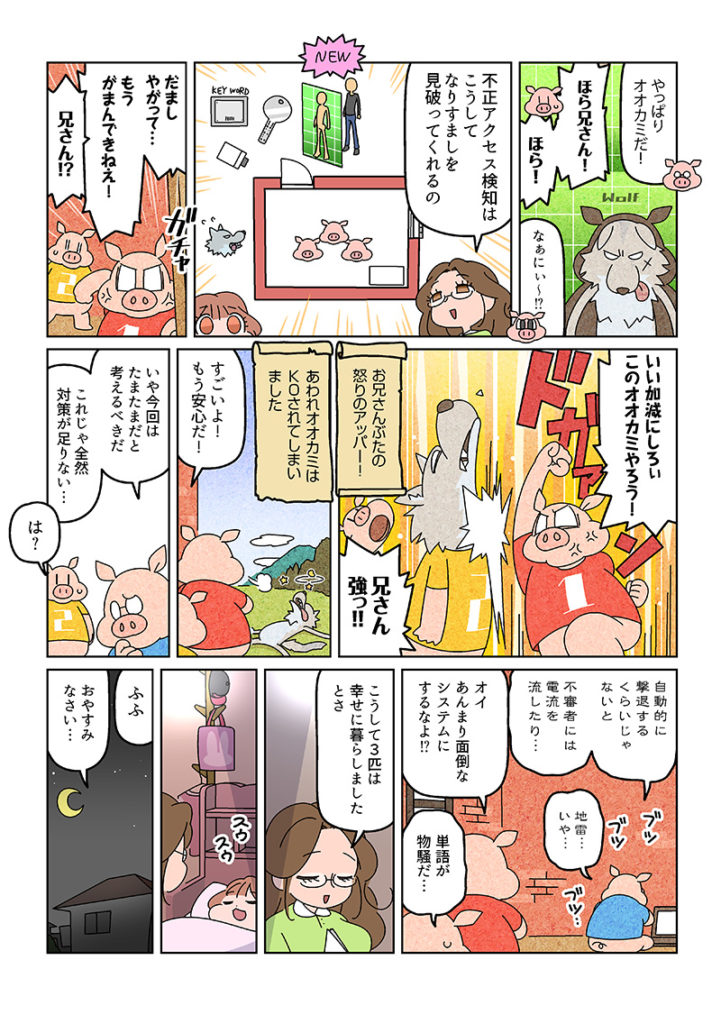

まずは、ウェビナーでもご紹介した不正アクセス編の漫画をご覧ください。

川口:オオカミがこぶたに変装し、ドアのカギをあけてもらうよう押しかけています。

3匹のこぶたの話で考えてみると、随分と賢くなっていることがわかりますね。

こういったサイバー攻撃は、日常生活にもよくあることです。オオカミのように不正者も賢くなっているので、対策が重要となります。詳しく見ていきましょう。

不正アクセスとは?特徴や発生件数を解説!

川口:特に最近サイバー攻撃の被害が、大きくなっています。まずは、不正アクセスの定義についてご説明します。

そもそも不正アクセスとは?

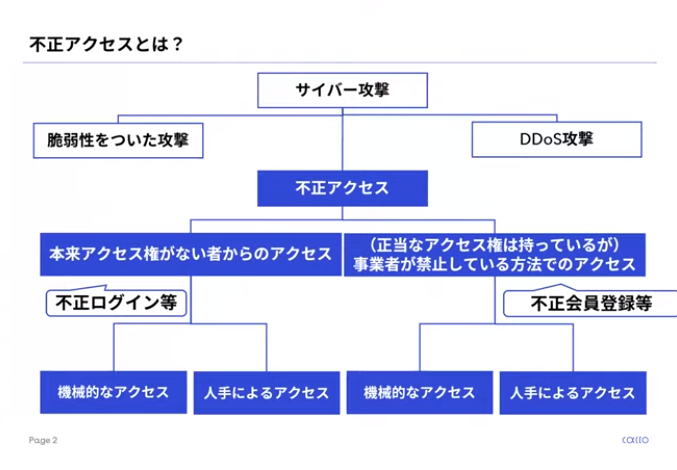

川口:不正アクセスは、「脆弱性を突いた攻撃」や「DDos攻撃」と並列にあるサイバー攻撃の1つです。

川口:不正アクセスは、「脆弱性を突いた攻撃」や「DDos攻撃」と並列にあるサイバー攻撃の1つです。

具体的に言うと、

- 不正ログイン

- 不正会員登録

などが、不正アクセスの代表的な攻撃となっています。

また手口もいろいろあり、

- 機械的な不正アクセス(パソコンの不正ソフトなどを利用)

- 人手による不正アクセス(実際に人の手で不正アクセスを行う)

といった手口の2つがある点にも、注意したいところです。

では、不正アクセスは、実際のところ増えているのでしょうか。詳しく見ていきましょう。

不正アクセスの発生件数は、4年間で11倍に増えている

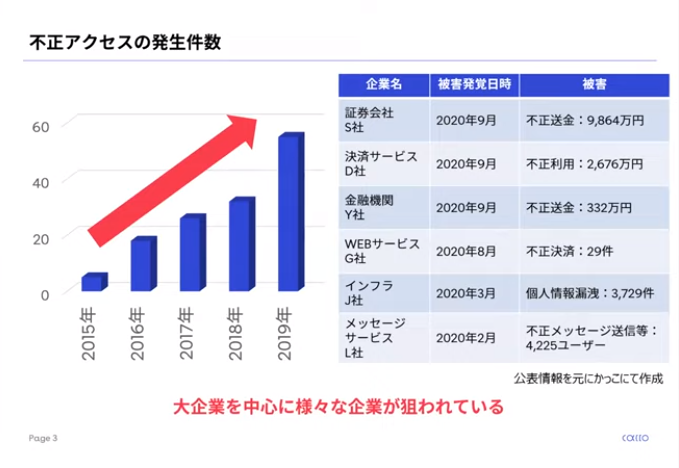

川口:不正アクセスは、2015年から2019年にかけてとても増えています。上昇率で言うと、4年間で約11倍ほどに膨れ上がっているのが実情です。

川口:不正アクセスは、2015年から2019年にかけてとても増えています。上昇率で言うと、4年間で約11倍ほどに膨れ上がっているのが実情です。

なかでも、「不正アクセス」や「セキュリティ事故」の発生件数が増えています。

また2020年も、さまざまな企業さんが不正アクセスの被害にあっています。不正送金されたり、不正利用されたりすることが多く、3000万~1億円近く実被害が出ていました。

大企業を中心に、さまざまな企業が狙われているのが不正アクセスの現状です。では、不正アクセスが増加している理由は何があるのでしょうか。

詳しくご紹介します。

不正アクセスが増加している3つの要因とは?

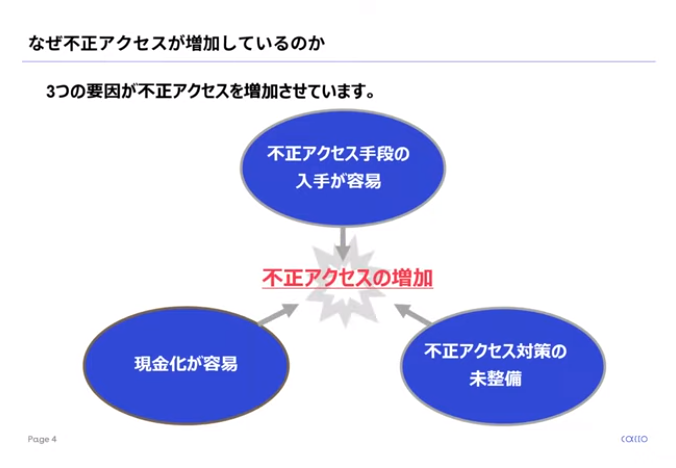

川口:不正アクセスが増加している背景として、主に3つの要因が絡んでいます。具体的に言うと、

- 不正アクセス手段の入手が容易になったこと

- 不正アクセスから現金化するの容易になったこと

- 不正アクセス対策の未整備な状況が続いていること

の3つです。それぞれ詳しくご説明いたします。

【要因1】不正アクセス手段が入手しやすくなっている

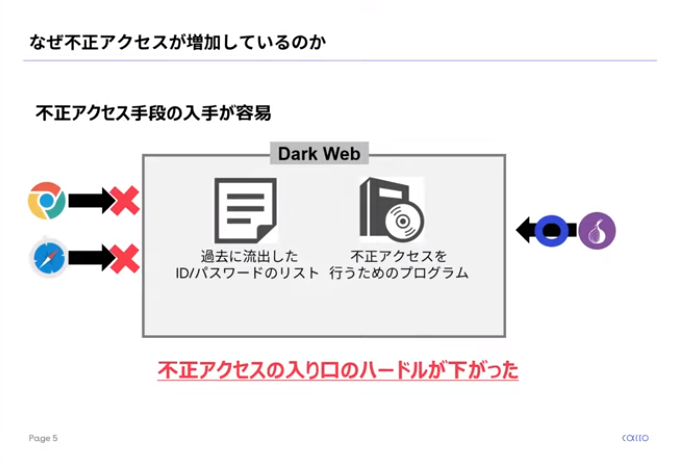

川口:1つ目の要因として、「不正アクセス手段の入手が容易になっている」というところも問題となっています。これには、「ダークウェブ」が密接に関係しています。

■Tips:ダークウェブとは?

ダークウェブとは、違法性の高い情報や物品が取引されているWebサイトのこと。

・WebサイトへのログインIDやパスワードのリスト

・氏名・住所・電話番号などの個人情報

・マルウェアを作成できるツールキット

などが入手できるため、不正アクセスなどを引き起こすきっかけにもなっています。

たとえば、ニュースでもよく話題に上がるサイバー攻撃に、「リスト型攻撃」があります。IDとパスワードを数千回、数万回と試し、ログインを突破するサイバー攻撃です。

手作業でやると大変かもしれませんが、リスト型攻撃を行うようなプログラムがダークウェブで売買されていることも。

ダークウェブは、一般的なWebブラウザ(Chrome、Edge、Safariなど)では閲覧できないようになっています。しかし誰かがWeb記事などで紹介してしまうと、途端にさがしやすくなってしまうものです。

こういったところで、不正アクセスの入り口のハードルが下がったのが、不正アクセスが増加している要因といえます。

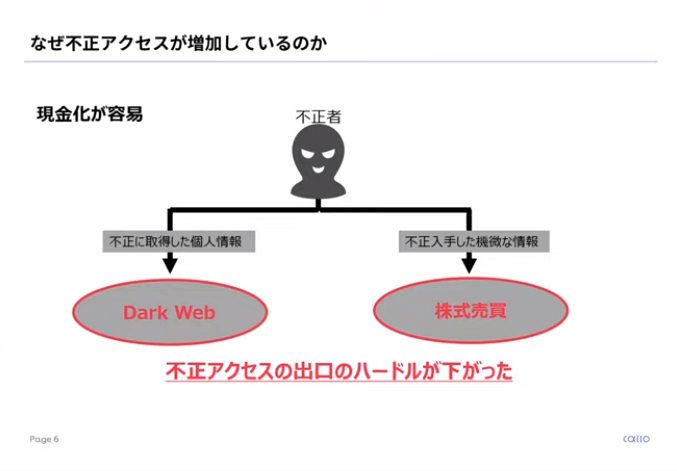

【要因2】現金化しやすい仕組みができている

川口:2つ目の要因として、「現金化が容易になった」というところも問題となっています。

不正者が不正アクセスにより個人情報を入手できれば、ダークウェブで売買することも可能です。さらに機微の情報をもとに、株式売買でインサイダー取引をして利益をあげることも可能となっています。

入り口のハードルが下がったことに加えて、現金化という出口のハードルも下がったのが不正アクセスが増加している大きな要因でしょう。

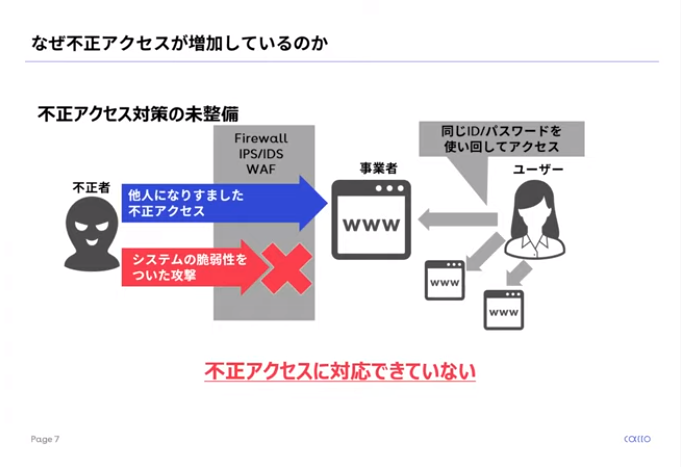

【要因3】不正アクセス対策が整備されていない

川口:3つ目の要因として、不正アクセス対策の未整備といったところが挙げられます。

未整備に対する事業者側の対策としていえば、「システムの脆弱性をついた攻撃」に対しては、ファイアーウォール・IPS/IDSやWAFといったところで対策としても浸透しつつあります。

そのため不正者との視点で言うと、相対的に攻撃がだんだんしづらくなってきています。しかし他人になりすました不正アクセスでいうと、なかなか事業者側がまだ対策をできていないということこがあり、不正を許してしまっている状況にあります。

さらに、エンドユーザーからすると、Webサイトにログインする際のID・パスワードを使い回してアクセスされている方が非常に多いです。

そのため、1つのサイトでID・パスワードが流出してしまうと、ほかのサイトにも不正アクセスができてしまう状況が発生している形です。

仮にリスト型攻撃などで不正アクセスが成功してしまえば、使いまわしをしているユーザーの場合、芋づる式に他の不正アクセスも許してしまう形となります。

また、新たな不正アクセスの手口として、事業者・エンドユーザーともに対策が整備できていないということろが現状で、その未整備な状況を突かれて、不正アクセスが増えていくのが近年のトレンドになります。

では、不正アクセスにはどのような手口があるのでしょうか。詳しく見ていきましょう。

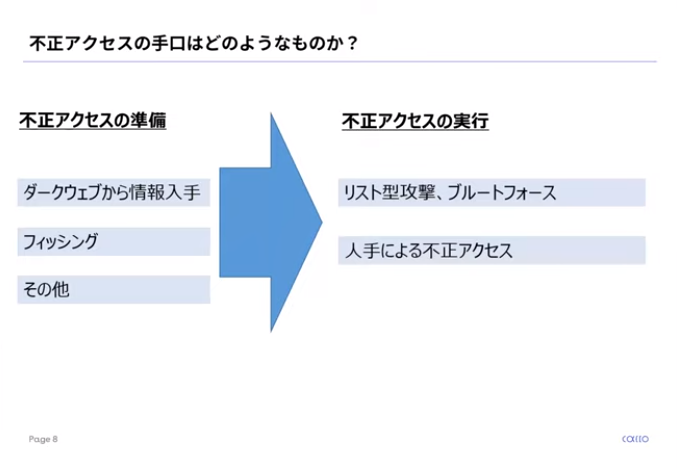

不正アクセスの手口には何があるのか?

川口:では、次に不正アクセスの手口としてどのようなものがあるのでしょうか。

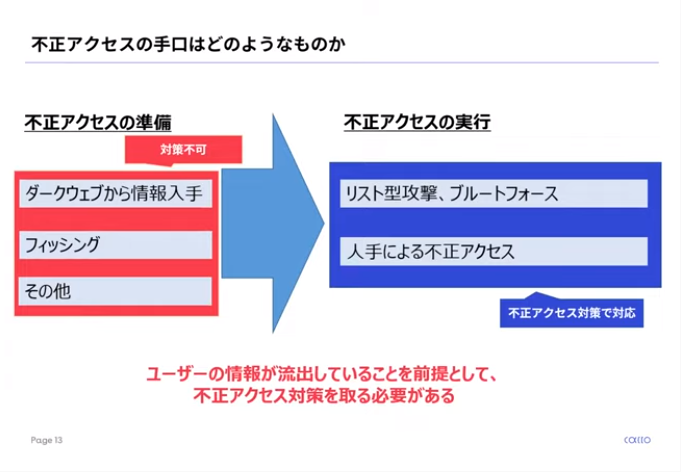

大きく分けると、

- 準備段階

- 実行段階

の2つの手口があります。

準備段階としては、先ほどご紹介した「ダークウェブから情報を入手する方法」であったり、フィッシングと呼ばれる手口を使ったりすることもあります。

実行段階では、

- リスト型攻撃

- ブルートフォース

- 人手による不正アクセス

といった手口がございます。

続いて、手口別の不正アクセスの検挙件数を見てみましょう。

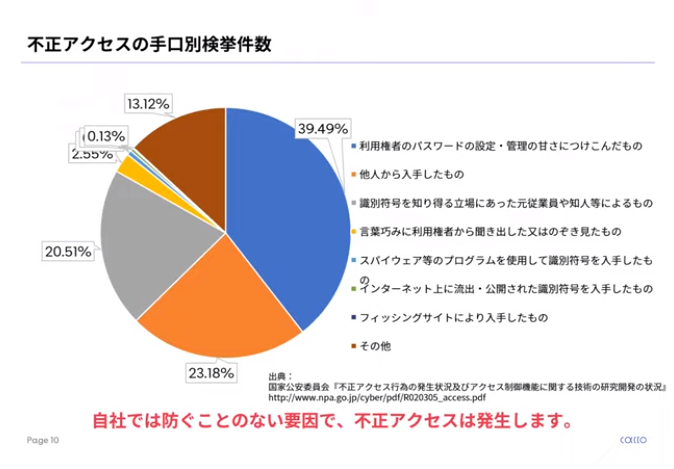

不正アクセスは、どんな手口が多いの?

川口:こちらは、国家公安委員会が出しているデータです。実際不正アクセスがされたデータの中で言うと、

- 利用者のパスワードの設定・管理の甘さにつけこんだもの

- 他人から入手したもの

- 元従業員や知人等によるもの

といった不正が大半を占めています。

こういった手段でログイン情報を収集し、不正アクセスの事件につながっています。

ログイン情報の流出を企業として防ぎきるのは難しいため、外部に漏れていることを前提とした対策が重要です。

続いて、特によくある手口をいくつかご紹介します。

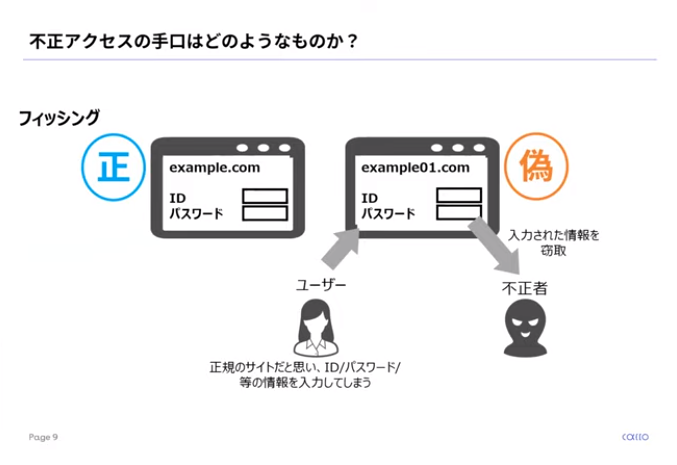

【手口1】フィッシングとは?

川口:フィッシングとは、有名な企業を装ってメールを行い、個人情報を盗む手口のこと。メールにはURLが記載されており、クリックするとあたかも有名企業と同じようなWebページが表示されます。

そこでログインするために個人情報を入力してボタンを押してしまうと、個人情報が盗まれてしまいます。

さらに一度ボタンをクリックした後の画面は、本当の有名企業のログインページを表示させることもあります。「ログインに失敗しただけ」と勘違いし、ログイン情報を不正に入手されたことにすら気付かないこともあります。

2020年から2021年にかけたあたりで言うと、テレワークのためにZoomの偽インストーラーが出回っていました。非正規のソフトウェアと気付かずダウンロードし、ID・パスワードを入力すると不正者に情報が渡ってしまう仕組みです。

このような、不正と気づきにくい手口も増えてきています。

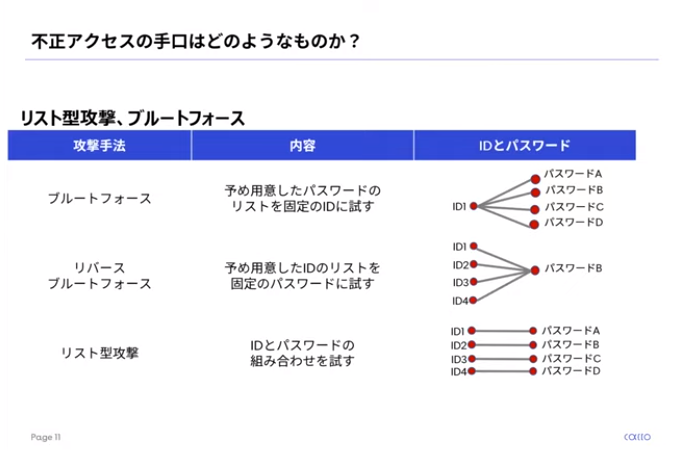

【手口2】リスト型攻撃、ブルートフォースとは?

川口:実行段階の不正アクセスの手口で言うと、ブルートフォースアタック/リスト型攻撃と呼ばれるものもあります。

ブルートフォースアタック/リスト型攻撃とは、不正ログインを行うために「IDとパスワードの組み合わせ」を解読、解析するための手法のこと。詳しく言うと、以下のような違いがあります。

- ブルートフォースアタック

- 理論的にありうるパターン全てを入力し、ログインを試す

- リスト型攻撃

- 何らかの手段で使われているIDとパスワードの組み合わせを入手し、リストを用いてログインを試す

最近では、ブルートフォースアタック/リスト型攻撃を機械的に行う攻撃が増えています。

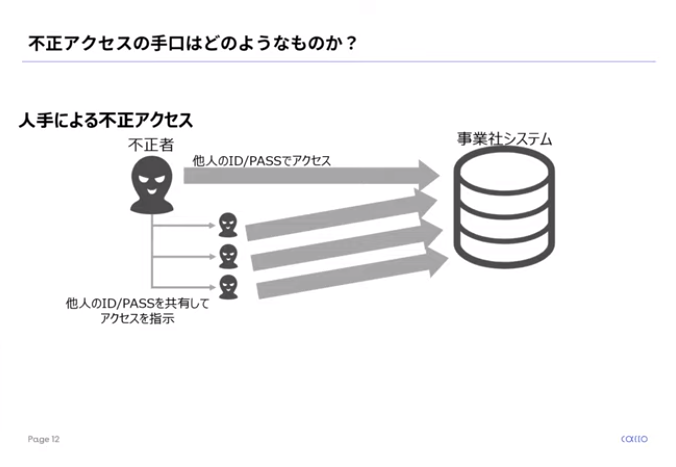

【手口3】人手による不正アクセス

川口:また従来のように、人手による不正アクセスもあります。

準備段階でID・パスワードを盗んだあと、不正者が直接システムにアクセスする手口です。

単独犯で狙われることは、少なくなってきています。むしろ盗んだ他人のID・パスワードを共有し、組織的に複数人でアクセスをしていく形の被害が増えています。

以上の3つが、最近特に増えている不正アクセスの手口でした。

情報を盗まれていることを前提に、対策することが重要

川口:不正アクセスの実行段階は、対策の余地がある程度あります。しかしダークウェブで流出している情報の入手であったり、フィッシングなどで知らないうちに流出してしまったりするのを自社で対策していくのは非常に困難です。

もしも同じID・パスワードを利用している従業員がいれば、他社サービスの個人情報が流出してしまったタイミングで情報流出してしまう可能性もあります。

そのため事業者側としては、ユーザーの情報が流出していることを前提として、不正アクセス対策をとることが重要です。

では、不正アクセスの対策として何をすればいいのでしょうか。詳しく見ていきましょう。

不正アクセスの対策は何をすべき?手法や最適解の例を紹介!

川口:では、不正アクセスの対策の手法について、どのような形で対策をとったらよいのかご説明します。

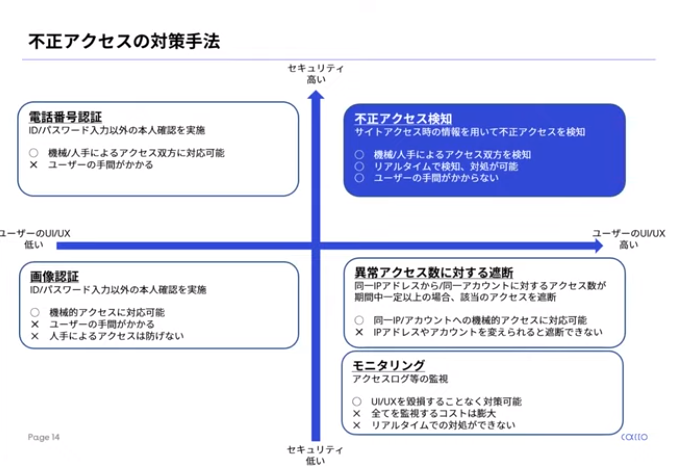

不正アクセスの対策手法には何があるの?

【対策1】電話番号の認証

川口:まず考えられるのが、電話番号の認証です。ID、パスワード入力以外の本人確認(2段階認証など)を実施することで、セキュリティを担保できます。

ただ、強力なセキュリティ手段である一方で、「ユーザーにログインの手間をかけてしまう」といった点に注意が必要です。

たとえば、セキュリティのレベルを上げるために、ログインする度に毎回電話番号の認証をする形になってしまうと、どうでしょうか。

ユーザーもログインするのが面倒くさくなってしまいますので、結果、セキュリティは上がるけれども売り上げは下がるといったことが発生してしまう可能性も。

【対策2】画像認証による認証

画像認証の場合も同様です。

「9つ画像が並んでいて、横断歩道を選んでくださいといった質問をされる画面」を見たことがある方もいるのではないでしょうか。

Google社のreCAPTCHAというサービスですが、こちらはもちろん負荷もかかりますし、人手による不正アクセスは防げないとった欠点もあります。

【対策3】異常アクセスに対する遮断

さらに、

- 同一のIPアドレスから異常なアクセスがある

- 同一のアカウントに対するアクセス数が短期間に集中している

というところで、「該当のアクセスを遮断」することで対策も可能です。

ただ、最近はIPアドレスをころころ変えて攻撃してきたり、攻撃するアカウントを変えてきたりという手口も増えてきています。そのため不正アクセスの対策として、異常アクセスに対する遮断は十分とは言い切れないでしょう。

【対策4】モニタリング

アクセスログ等を監視するといった、モニタリングも対策の1つです。しかし膨大な量の情報を、リアルタイムで監視し続けるのは現実的ではありません。

そのため有効なものの、限界があります。

このように不正アクセスの対策は色々あるものの、一長一短あるのが現実です。特に問題となるのが、

- 不正アクセスを強化しすぎると、ユーザーにとって使いにくくなる

- 不正アクセスを強化しないと、数千万から1億程度の損失を出してしまう可能性がある

といった点です。

この点を解決しやすい対策が、「不正アクセス検知」の実施です。その理由について、見ていきましょう。

不正アクセス対策の最適解は?

川口:不正アクセス対策の最適解としては、不正アクセス検知を活用した上で以下のようにユーザーに合わせて対応を変えることです。

■3つのユーザータイプに合わせた対応の例

・正常なユーザー:そのままアクセス

・不正なユーザー:アクセスを遮断する

・不正ではないが怪しいユーザー:電話番号や画像などを活用した認証を行う

「正常なアクセス」と「不正アクセス」を切り分けるということによって、セキュリティとユーザーの利便性を両立した対応が可能となります。

「ユーザーの利便性」を保ちつつ、不正アクセスの対策をするなら『O-PLUX』がおすすめです。その理由について、詳しく見ていきましょう。

不正検知サービス『O-PLUX』で対策が可能!

不正検知サービス『O-PLUX』とは?

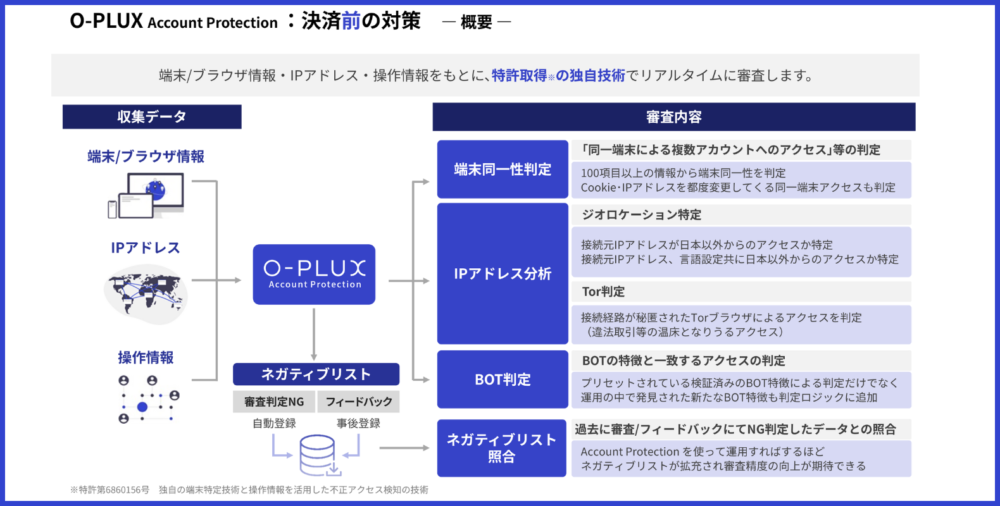

川口:不正アクセス検知サービス「O-PLUX」の特徴は、

- ユーザーの端末を独自の技術で特定・管理できる

- ユーザーの操作情報から不正傾向を判定できる

- 独自の不正判定リストを持っているため、不正者を識別しやすい

といった点です。導入はJavaScriptのタグをページに挿入するだけなので、時間も手間もほとんどかかりません。

※参考:かっこ株式会社

では、具体的にどんな対策ができるのか。詳しくご説明します。

『O-PLUX』では、どんな不正アクセスの対策ができるのか

川口:これまでご紹介してきた不正アクセスの手口でいうと、不正アクセスの実行段階を守る製品となっています。また手法は機械的・人手の2つありますが、どちらも不正を検知して検知して防止可能です。

具体的に言うと、

- アカウント乗っ取り・BOTによるリスト型攻撃等をリアルタイムで検知

- デバイスを特定して不正会員登録防止

- 不正アクセスを可視化してサイトのリスクを洗い出し

などです。詳細については、以下でご紹介しています。

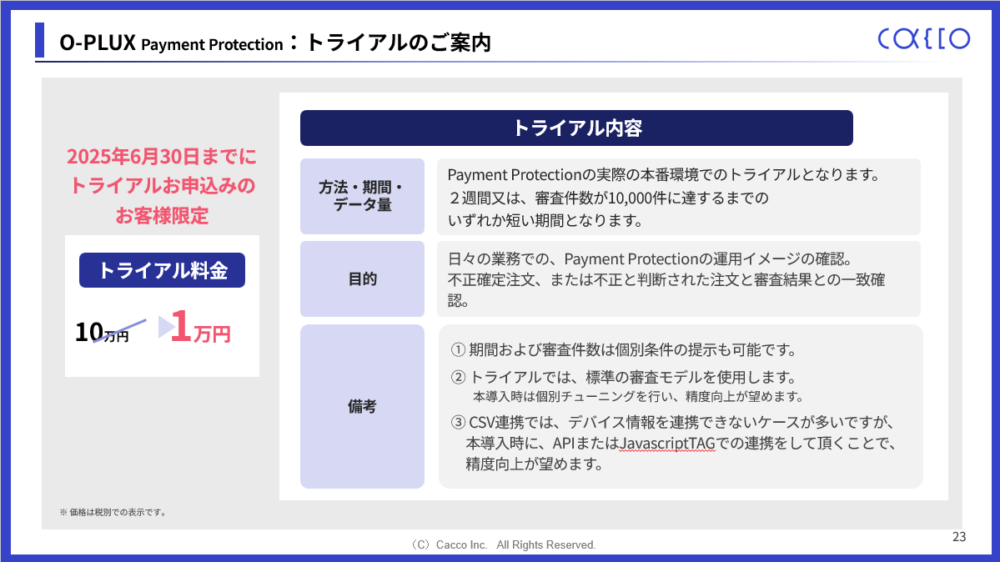

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

続いて、導入事例についてご初会します。

『O-PLUX』の導入実績例の紹介

川口:導入実績は色々ありますが、社名を申し上げるなら「チケットぴあ様」にご利用いただいています。

\導入企業様のインタビューを公開中!/

導入事例一覧はこちら

とはいえ、「すぐに導入するにはなかなか腰が重たい……」といった方もいるでしょう。社内で稟議を通して予算を獲得する必要もありますし、実際のところの使い勝手などを試したい方もいるかもしれません。

そこでO-PLUXでは、トライアルをご用意させていただいております。詳しく見ていきましょう。

『O-PLUX』では、トライアルで導入が可能!

川口:O-PLUXのトライアルの内容は、以下の通りです。

※参考:かっこ株式会社

※参考:かっこ株式会社

これまで不正アクセス対策ができていなかった方も、これを機に自社の状況を可視化できます。「セキュリティ対策を進めたいが上層部に提案が難しい……」と思ったご担当者様も、提案を行う資料としてご活用が可能です。

O-PLUXのトライアルについては、以下からお問い合わせください。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

まとめ:不正アクセスは手口が強化されており、問題が起こる前の対策が重要!

川口:今回は、3匹のこぶたセミナーをきっかけとして、

- 不正アクセスの主な3つの手口

- 不正アクセスのよくある4つの対策

- 不正アクセスの対策で重要なのが、「ユーザーの利便性」と「セキュリティの両立」

といった点についてご説明させていただきました。

不正アクセス対策は、問題が起こる前の対策がとても重要です。また、健康管理のために健康診断を受けるのと同様に、企業のセキュリティ対策として診断を受けてみることがおすすめです。

O-PLUXのトライアルでは、実際のアクセスから不正がないか確認できるのはもちろん、アクセス傾向を分析したレポートも作成いたします。

O-PLUXのトライアルについては、以下からお問い合わせください。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

-8-1000x300.png)