「リスクベース認証とは何か知りたい」

「リスクベース認証の導入メリットや注意点を知りたい」

とお悩みではありませんか。

リスクベース認証とは、不正アクセスを防ぐための仕組みのひとつです。

異なる時間帯や異なるブラウザからサイトにログインがあった場合のみ追加の質問を求めることで、ユーザーに負担をかけず「なりすまし(不正ログイン)」の被害を防ぎやすくなります。

この記事では、

- リスクベース認証の仕組み

- リスクベース認証の導入メリット・注意点

- おすすめの不正検知サービス

について解説します。

リスクベース認証について詳しく知りたい方や不正ログインの防止策を考えている方は、ぜひ最後までお読みください。

目次

リスクベース認証とは?

リスクベース認証とは、サイト内で不審な行動をしているユーザーに対してのみ追加で質問を実施する認証方法で、不正アクセスを防ぐ方法の1つです。

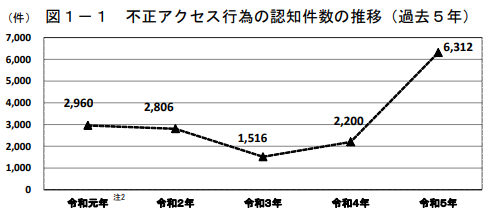

近年、不正アクセスの認知件数は増加傾向にあり、令和5年には6,312件と、前年の約3倍にまで急増しています。

※引用:「警察庁」

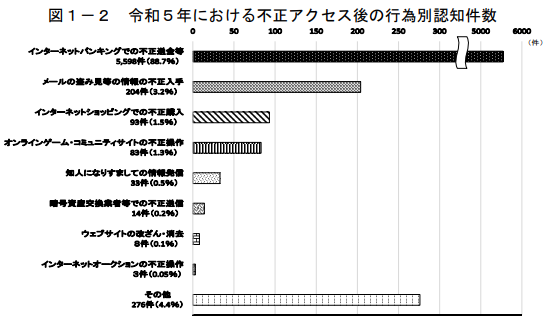

不正アクセス後に行われた行為の内訳を見ると、「インターネットバンキングでの不正送金等」が最も多く5,598件、次いで「メールの盗み見等の情報の不正入手」(204件)、「インターネットショッピングでの不正購入」(93件)と続いています。

※引用:「警察庁」

これらは、フィッシングによるパスワードの漏洩などによる「アカウントの乗っ取り」によって引き起こされており、「不正アクセス」は金銭的な被害だけでなく、情報漏えいや企業の信頼低下といった深刻な問題につながります。

そのため、サービス提供者は「なりすまし」による不正アクセス(アカウントの乗っ取り)防止に取り組む必要があります。

アカウントの乗っ取りについて詳しくは以下の記事で解説していますのでぜひご覧ください。

それでは、次で「なりすまし」による不正アクセスを防ぐことができるリスクベース認証の仕組みについて紹介します。

リスクベース認証の仕組み

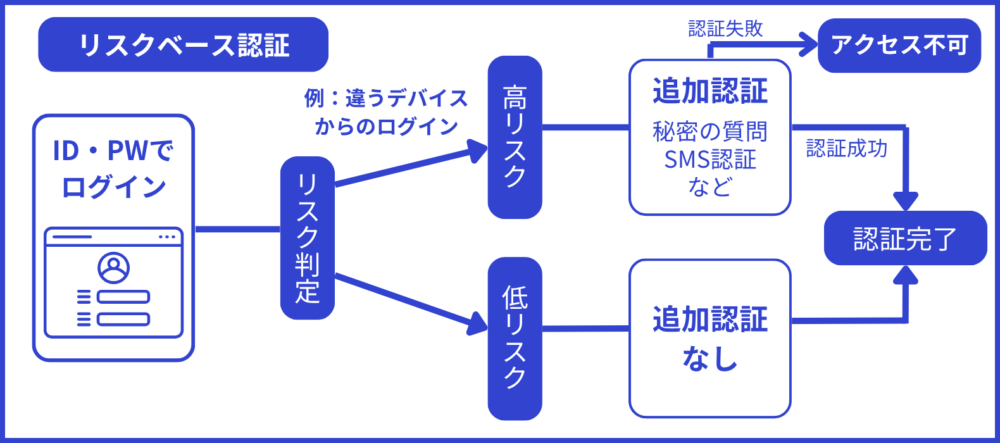

リスクベース認証は、不審な行動をしているユーザーに対してのみ追加で質問を実施する本人認証(ログイン認証)の仕組みです。

例えば、ログインしたいユーザーが普段とは違うデバイスからのログインを検知した場合、その人に対して追加の質問(秘密の質問など)を実施し、その人が質問に答えられなければ、それ以上操作を行えないようにすることができます。

ログイン認証の方法によっては、異なるパスワードを2回入力する必要があるなど、手間がかかることもあります。

一方でリスクベース認証の場合は、正規ユーザーに特別な追加操作をさせる必要がないため、利用者の負担を増加させずにセキュリティ向上が期待できます。

リスクの判断に使われる6つの要素

リスクベース認証では、主に6つの要素でリスクを判断して追加認証を行います。

| 要素 | リスクが高い(追加認証が必要)と判断される例 |

|---|---|

| IPアドレス | いつもアクセスしているネットワーク経由ではないアクセス(社内システムへの社外ネットワーク経由のアクセスなど) |

| デバイス情報 | いつもアクセスしているデバイスとは違うデバイスからのアクセス(社内システムへの社内で登録済みでないデバイスからのアクセスなど) |

| 位置情報 | 海外からのアクセスなど、リスクが高いと判断された場所からのアクセス |

| 時間帯や曜日 | 普段は平日・昼間などにアクセスが多いシステムで、深夜や休日のアクセスなど |

| 操作パターン | 情報の入力速度やマウスの動きなどが通常の操作と違う場合 |

| OS・ブラウザ | 古いOSやリスクが高いと判断されたブラウザなどからのアクセス |

いずれも、普段ログインしている状況と違うと判断されると追加の認証をするのが「リスクベース認証」です。

不正ログイン対策について3分で分かる資料を無料で配布しておりますので、以下のバナーからぜひダウンロードしてください。

リスクベース認証と合わせて知っておきたい、ログイン認証の2つの種類とは?

ここでは、リスクベース認証と合わせて覚えておきたい、ログイン認証の2つの種類について解説します。

ログイン認証には、以下2つの種類があります。

- アクティブ認証

- パッシブ認証

それぞれどういうものか、詳しく解説します。

1.アクティブ認証

アクティブ認証とは、ユーザー自身がパスワードなどを入力して本人認証を行う仕組みのことです。

例えば、

- パスワードを入力する

- 携帯電話(SMS)認証を実施する

は「アクティブ認証」の方法として挙げられます。

一般的には「ログイン認証」といえばアクティブ認証のことを指すケースが多いです。

一方でリスクベース認証などのように、ユーザーに負担をかけず不正アクセスを防ぐ「パッシブ認証」という仕組みもあります。

「パッシブ認証」については次で詳しく解説します。

2.パッシブ認証

パッシブ認証とは、ユーザー自身は何も特別な操作を行わずに本人認証を行う仕組みのことで、リスクベース認証は、パッシブ認証の一つです。

パッシブ認証は、

- コンピューターの種類

- IPアドレス

などをもとに本人認証を実施し、もし普段とは異なる環境からログインを行った場合、追加で認証が必要になります。

サイト内で不審な行動をしているユーザーに対してのみ追加認証を行うため、利用者の負担を増加させずにセキュリティ向上も狙えるのがパッシブ認証の強みです。

ここまで、アクティブ認証とパッシブ認証の概要について紹介しました。

そこで次は、リスクベース認証(パッシブ認証)の導入メリットと注意点について解説します。

リスクベース認証を導入するメリット3つ

ここでは、リスクベース認証(パッシブ認証)を導入するメリットについて解説します。

リスクベース認証を導入するメリットは以下の3つです。

- セキュリティを強化できる

- サイトの利便性が低下しにくい

- 運用負担が軽減できる

それぞれ説明していきます。

【メリット1】セキュリティを強化できる

リスクベース認証を導入するメリットの1つ目は、「セキュリティを強化できる」ことです。

リスクベース認証は、普段と同じ端末・場所・時間帯からのアクセスであれば、追加認証なしでスムーズにログインできます。

しかし、海外からのアクセスや、使ったことのない端末からのログインなど、普段と異なる動きが見られた場合は、リスクが高いと判断し、追加で本人確認を求めます。

このように、リスクベース認証は怪しい動きのみに認証を行うことにより、不正アクセスの多くを未然に防ぐことができます。

【メリット2】サイトの利便性が低下しにくい

リスクベース認証を導入するメリットの2つ目は、「サイトの利便性が低下しにくい」ことです。

不正アクセスのリスクを減らしたい場合、真っ先に思いつくのが二要素認証の導入です。

「異なる2つの要素を組み合わせて実施する認証」のこと。

例:パスワードを入力させた後にSMS認証を行う

二要素認証は、複数の質問に答えなければログインできないため、第三者からの不正なログインを防止しやすくなります。

しかし二要素認証を導入すると、ログインに手間がかかるためサイトの利便性が低下し、顧客離れを招いてしまうリスクがあります。

一方、リスクベース認証は怪しい動きにのみ認証を行うため、ユーザーに負担をかけず不正アクセスのリスクを減らすることが可能です。

二要素認証について詳しく知りたい方は、以下記事をご一読ください。

【メリット3】運用負担の軽減が期待できる

リスクベース認証を導入するメリットの3つ目は、「運用負担の軽減が期待できる」ことです。

リスクベース認証は、アクセスの内容に応じてリスクを判断し、怪しい場合だけ自動で追加認証を行うため、普段通りの利用者には負担がかかりません。

その結果、他の認証方法よりも問い合わせ対応や設定ミスが減り、管理者の作業量の削減が期待できるでしょう。

リスクベース認証を導入する注意点3つ

ここでは、リスクベース認証を導入する注意点について解説します。

リスクベース認証を導入する際に注意すべき点は以下の3つです。

- 導入や運用にはコストがかかる

- 誤判定のリスクがある

- ユーザーが追加の質問の答えを忘れてしまうとログインできなくなる

それぞれ説明していきます。

【注意点1】導入や運用にはコストがかかる

リスクベース認証を導入する注意点の1つ目は、「導入や運用にはコストがかかる」ことです。

リスクベース認証の導入や運用は、初期費用や月額費用が発生します。

また、社内のスタッフの教育やサポート体制の整備にも時間と手間がかかるため、導入には金銭的・人的コストがかかることを理解しておきましょう。

【注意点2】誤判定のリスクがある

リスクベース認証を導入する注意点の2つ目は、「誤判定のリスクがある」ことです。

リスクベース認証は、怪しいアクセスを判断し、追加認証を行いますが、誤判定で追加認証が行われることもあります。

例えば、本人であるにも関わらず、普段と少し違う場所からアクセスしただけで「不審な動き」と見なされてしまう場合があるのです。

こうした誤判定があると、正しいユーザーなのにログインできなかったり、何度も追加認証が求められてユーザーが不便に感じることがあります。

【注意点3】ユーザーが追加の質問の答えを忘れてしまうとログインできなくなる

リスクベース認証を導入する注意点の3つ目は、「ユーザーが追加の質問の答えを忘れてしまうとログインできなくなる」ことです。

リスクベース認証では、普段と違う環境からログインがあった際に、本人確認のために追加の質問が出されることがあります。

・通っていた小学校の名前は?

・母親の旧姓は?

しかし、ユーザーが追加の質問の答えを忘れてしまうと、正しい本人でもログインできなくなる可能性があり、これがユーザーにとって不便と感じられてクレームにつながる場合があります。

リスクベース認証の導入には、これら3つの注意点があることを理解しておきましょう。

リスクベース認証の活用例を3つ紹介!

ここでは、実際にリスクベース認証が活用されている例を3つ紹介します。

リスクベース認証が使われているサービスは以下の3つです。

- 楽天証券

- EMV3-Dセキュア(3Dセキュア2.0)

- かっこの不正検知サービス

それぞれ紹介していきます。

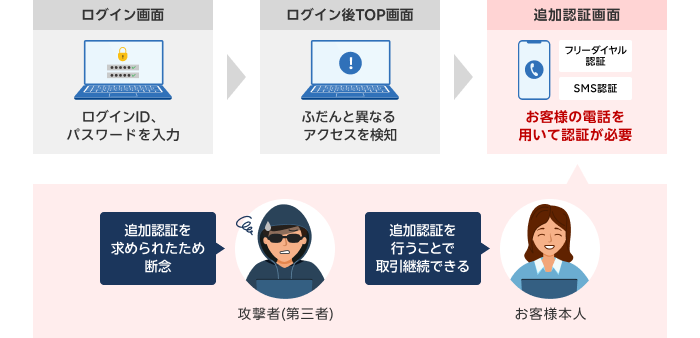

1.楽天証券

リスクベース認証は、金融機関でも活用が進んでいます。

たとえば楽天証券では、セキュリティを強化する取り組みとしてリスクベース認証を活用しています。

※引用:「楽天証券」

楽天証券では、通常と異なる端末や場所からアクセスがあった場合、「フリーダイヤル認証・SMS認証」を行うことで、不正ログインのリスクを減らしています。

登録してある電話番号から指定した電話番号にかける(無料)だけで認証できる方法

▼SMS認証とは

登録済みの電話番号へSMSでワンタイムパスワードが送られ、それを入力する認証方法

このように、金融機関でもリスクベース認証を活用し、セキュリティと利便性のバランスをとった運用を行っています。

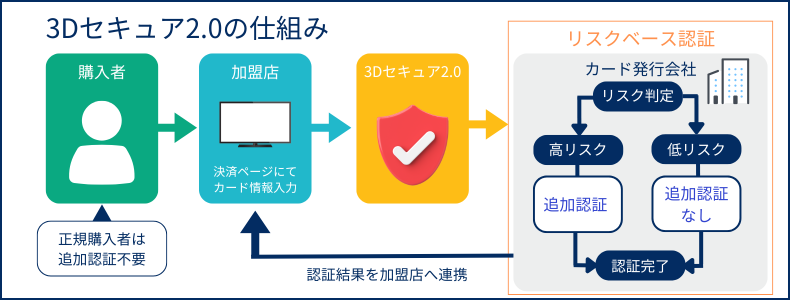

2.EMV3-Dセキュア(3Dセキュア2.0)

EMV3-Dセキュア(3Dセキュア2.0)はリスクベース認証を活用して認証を行っています。

ネット上でクレジットカード決済を安全におこなうための本人認証サービス

2025年3月末でECサイトへの導入が必須化された

※引用:かっこ株式会社

近年、クレジットカードの不正利用が増加していることを受け、インターネット上でカード決済を行う際に本人確認を行う「EMV3-Dセキュア(3Dセキュア2.0)」の導入がECサイトに義務づけられました。

このEMV3-Dセキュア(3Dセキュア2.0)は、すべての決済に一律で適用されるわけではなく、システムが「高リスク」と判断した取引のみ、本人認証(例:パスワードやワンタイムコードなど)を追加で求める仕組み(リスクベース認証)になっています。

従来は、カード番号・有効期限・セキュリティコードの入力だけで決済が完了していましたが、EMV3-Dセキュア(3Dセキュア2.0)の導入により、リスクの高い決済には追加の認証を行うことで、不正利用防止に大きく貢献しています。

EMV3-Dセキュアについて詳しく知りたい方は以下の記事もぜひご覧ください。

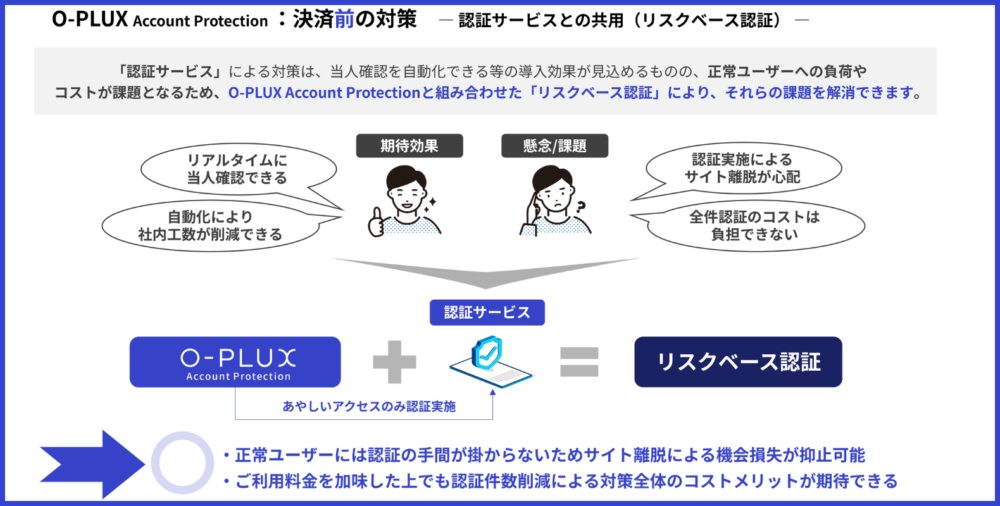

3.かっこの不正検知サービス

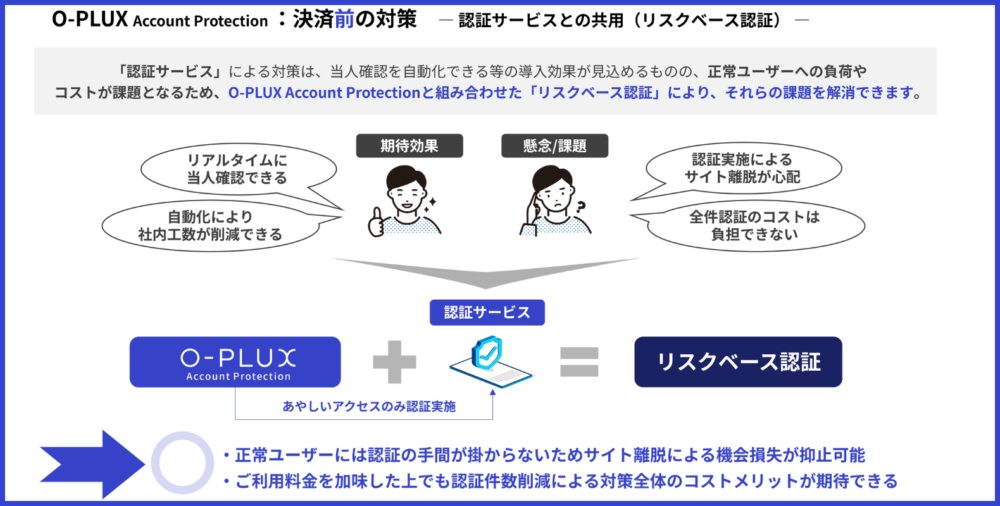

不正検知サービス「O-PLUX」もリスクベース認証を活用しています。

不正検知サービス「O-PLUX」は、当サイトを運営するかっこ株式会社が開発・提供している会員サイトの不正アクセスを見抜くクラウドサービスです。

※参考:かっこ株式会社

「O-PLUX」はリアルタイムで不正リスクを検知し、怪しいアクセス・ログインと判断されたときだけ、追加の本人確認(リスクベース認証)が行われます。

これにより、通常の正しいユーザーには手間がかからず、スムーズな利用が可能になります。

また、全件に認証をかけるよりもコストが抑えられ、サイト離脱のリスクも減ります。

「O-PLUX」をご利用中の株式会社イープラス様からは、導入により二要素認証の件数が削減され、正規ユーザーの負担を軽減しつつ、不正ログインの防止にもつながっているとの評価をいただいています。

株式会社イープラス 尾崎様:二要素認証の件数を抑えられているという点が一番ありがたいですね。トライアル時の試算が10万件だったのに対し、25年2月の実際の件数は約5万件でした。自前実装だったら150万件なので約30分の1です。

人気のチケットでは購入フローにたどり着くことすら大変ですので、さらにログイン時の二要素認証を必要以上に実施してしまうとクレームにも繋がりかねません。正常ユーザーの負荷を極力抑えつつ、疑わしいログインには確実に認証を実施することができるのが、「O-PLUX 」を導入したことの大きな効果です。

※引用:かっこ株式会社

不正ログイン対策・正規ユーザーの負担軽減に貢献する「O-PLUX」については以下のバナーからぜひ資料をダウンロードしてください。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

※金融機関等には不正ログイン検知サービス「O-MOTION」として提供しております。

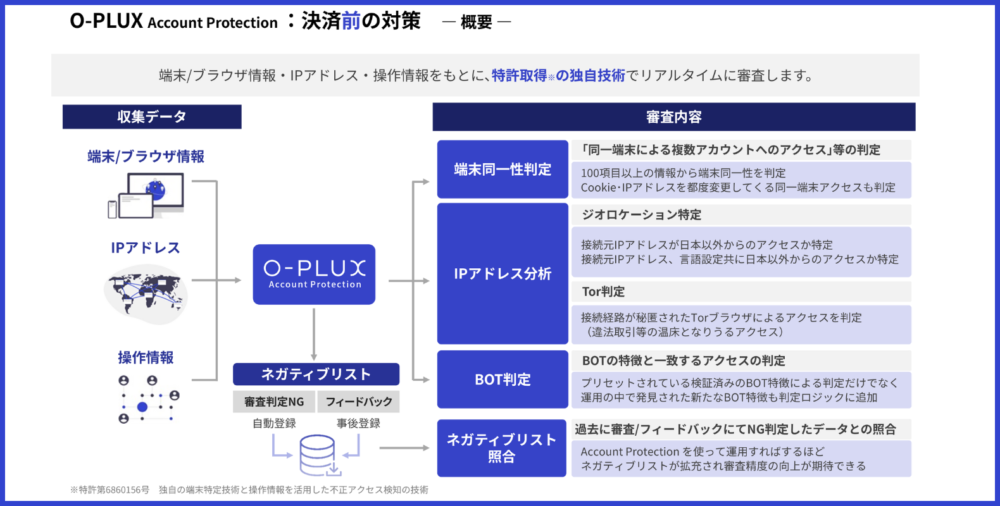

なりすましなどの不正ログイン・不正注文対策には「O-PLUX」がおすすめ

前章でも説明しましたが、不正検知サービス「O-PLUX」は、当サイトを運営するかっこ株式会社が開発・提供している会員サイトの不正アクセスを見抜くクラウドサービスです。

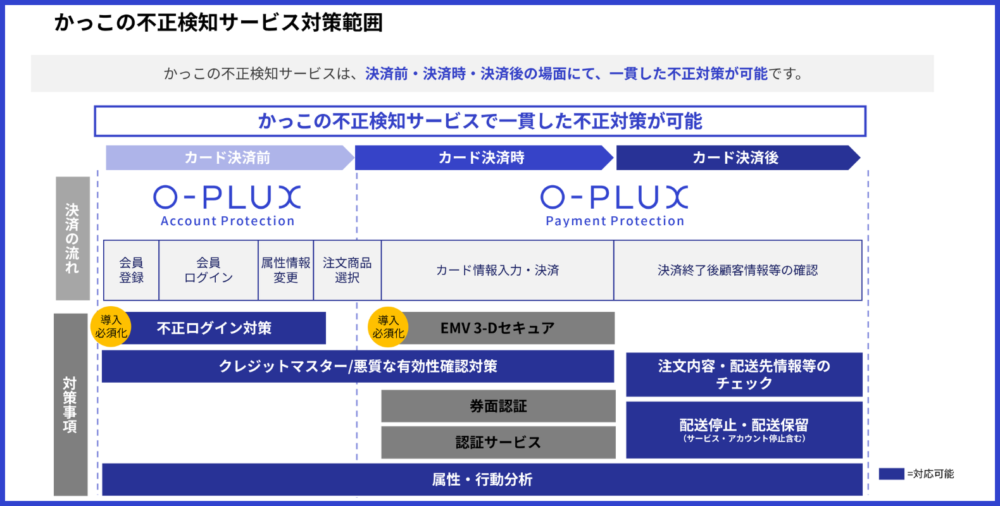

不正検知サービス「O-PLUX」の機能の特徴は、以下の図をご覧ください。

※参考:かっこ株式会社

「O-PLUX」は、API連携および発生時のアクセス遮断・二段階認証の実装で、不正なログインがあった場合にシステマチックに遮断を行う、または疑いがある場合に二段階認証を実施させることができます。

※参考:かっこ株式会社

また、「O-PLUX」は、不正ログインの対策だけではなく、クレジットカードの決済時・決済後の不正を一貫して見抜き、不正を防止することが可能です。

※参考:かっこ株式会社

不正ログインや不正注文を一貫して見抜く強力な対策には、「O-PLUX」の導入がおすすめです。

不正検知サービス「O-PLUX」について詳しく知りたい方は、以下をクリックしてお問い合わせください。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

※金融機関等には不正ログイン検知サービス「O-MOTION」として提供しております。

まとめ:リスクベース認証を活用して不正ログインや不正注文対策を強化しよう!

この記事では、「リスクベース認証」について解説してきました。

リスクベース認証とは、サイト内で不審な行動をしているユーザーに対してのみ追加で質問を実施する認証方法で、不正アクセスを防ぐ方法の1つです。

ログイン認証の種類は以下の2つあり、「リスクベース認証」はパッシブ認証に当てはまります。

- アクティブ認証:ユーザーにパスワードを入力させる方法で、高いセキュリティが期待できるが、利用者への負担が大きい

- パッシブ認証:普段とは異なる環境や動作を行っているユーザーに対してのみ追加の質問を実施する方法で、利用者への負担が少ない

サービス提供者が、リスクベース認証を導入するメリットは3つあります。

- セキュリティを強化できる

- サイトの利便性が低下しにくい

- 運用負担が軽減できる

二要素認証などの認証方法を採用すれば、なりすましリスクを低減することができますが、ユーザーの利便性を損なうため、場合によってはサービス利用者の減少(つまり売上の減少)にも繋がりかねません。

一方でリスクベース認証は、セキュリティを向上させつつユーザーに負担をかけないで本人認証を行うことができます。

「不正アクセス対策も実施しつつ、利用者には負担をかけたくない」という方は、この機会にリスクベース認証の採用を検討してみませんか。

リスクベース認証も活用している不正検知サービス「O-PLUX」については以下からぜひ資料をダウンロードしてください。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

※金融機関等には不正ログイン検知サービス「O-MOTION」として提供しております。

-8-1000x300.png)