DMARCとは、なりすましやメール改ざんなどの「迷惑メール対策」に有効な送信ドメイン認証技術です。

送信ドメイン認証には「SPF」や「DKIM」などもありますが、DMARCを使用することでより強力な迷惑メール対策ができます。

本記事では、

- DMARCの概要や仕組み

- DMARCのメリット・デメリット

- DMARCの設定方法

- DMARCの動作確認方法

などについて解説します。

迷惑メールやなりすまし対策を強化したい方は、ぜひ最後までご一読ください。

下記記事では、フィッシングメール(送信者を装ってメールを送信する詐欺手口)の事例や見分け方、対処法などを解説していますので関心のある方はご覧ください。

\迷惑メール対策に必要なDMARCについて分かりやすく解説/

目次

DMARCとは迷惑メール対策に有効な「送信ドメインの認証技術」

DMARC(Domain-based Message Authentication-Reporting and Conformance)は「ディーマーク」と読み、迷惑メール対策に有効な送信ドメイン認証のひとつです。

DMARCには、次のような目的があります。

- 送信者が送ったメールを正規のものと宣言することで、メールの信頼性を確保する

- メールの改ざんやなりすましメールを検知する

- 送信結果により、送信者はどれだけの迷惑メールが発生しているのか把握する

DMARCは、送信者から受信者にメールが正規のものと宣言する結果、なりすましメール対策ができるようになります。

なりすましメールとは、実在する企業や団体を装って悪用者が送信するメールのことです。

下記記事では、なりすましメールの仕組みや手口などについて解説していますので関心のある方はご参照ください。

DMARCの仕組み

DMARCは、SPFやDKIMを利用して「検証に失敗したメールの取り扱い方法」を送信ドメイン管理者が宣言する仕組みです。

後述する「SPF」や「DKIM」も送信ドメイン認証ですが、この2つの認証の場合、「検証に失敗したメールの取り扱い方法」は受信者に委ねられています。

一方で、DMARCの場合、送信ドメイン管理者が「検証に失敗したメールの取り扱い方法」を表明することが可能です。

DMARCには、SPFやDKIMの働きを補強して迷惑メール対策をする役割があります。

なお、DMARCは下記5つを用いて認証をおこないます。

- SPF

- DKIM

- DMARCポリシー

- DMARCレコード

- DMARCレポート

これらがどのような役割を持つのか、詳しく見ていきましょう。

SPF:送信元のメールサーバーをIPアドレスにて判別

SPF (Sender Policy Framework)は、送信者のIPアドレスを利用した送信ドメイン認証です。

送信メールのIPアドレスとDNSサーバーに登録されているものを検証し、メールの受信可否を決定します。

SPFの仕組みは、次のとおりです。

- 受信側がメールを受け取ると、検証のために送信元ドメインのDNSサーバーへSPFレコードを要求する

- 要求を受け取った送信元DNSサーバーは、受信側のメールサーバーにSPFレコードを送信する

- 受信側は、入手したSPFレコードと実際に送られてきたメールサーバーのIPアドレスを比較する

- IPアドレスが一致:pass(認証成功)

- IPアドレスが不一致:fail(認証失敗)

- 送信元がSPFレコードを公開していない場合:none

- 認証結果を元に、受信側はメールを受信するか否か決定する

SPFには、以下のようなメリット・デメリットがあります。

| SPFのメリット |

|

|---|---|

| SPFのデメリット |

|

総務省が公表している資料によると、日本におけるSPFの普及率は67.3%(jp ドメイン名の平均値)です。

※出典:総務省

DKIM:電子署名にてなりすましを検知する

DKIM (DomainKeys Identified Mail) は、電子署名を用いた送信元ドメイン認証です。

DKIMを利用すると、受信者はメールになりすましや改ざんがないかを検知できるようになります。

DKIMの仕組みは、下記のとおりです。

- DKIMで送信されたメールは秘密鍵で暗号化されているため、検証のために受信側は送信元のDNSサーバーへ公開鍵を要求する

- 要求を受けた送信元DNSサーバーは、公開鍵の情報を受信側に送信する

- 公開鍵を受け取った受信側は、送信元のメールサーバーの電子署名を検証する

- 検証が成功すれば正規のメールサーバーから送られたメールと判断し、メールを受信する

DKIMには、次のようなメリット・デメリットがあります。

| DKIMのメリット |

|

|---|---|

| DKIMのデメリット |

|

DMARCポリシー:照合された後のメール処理を決める

DMARCポリシーとは、送信したメールがDMARC認証に失敗したときにどのようにメールを処理するか、送信側が宣言するものです。

受信側は、DMARCポリシーを参考にして認証に失敗したメールの処理をおこないます。

「認証に失敗したらこのようにして欲しい」と伝えるのは送信側ですが、実際にメールの処理をおこなうのは受信者側であることを覚えておきましょう。

DMARCレポート:メールが認証されているか確認できる

DMARC認証の結果は、DMARCレポートとして送信者に届きます。

DMARCレポートを見ることによって、認証の成功や失敗の割合がわかります。

また、DMARCポリシーが何らかのエラーで稼動していない場合も、DMARCレポートから判断することが可能です。

DMARCレコード:ドメインのDMARCポリシーを登録する

DMARCレコードは、DMARCポリシーをテキストファイルにて記載したものです。

DMARC認証をおこなうために、DNSサーバーにDMARCポリシーを登録しなければなりません。

DMARCポリシーを「DNS TXTレコード」としてDNSサーバーに追加・公開することで、認証ができるようになります。

\迷惑メール対策に必要なDMARCについて分かりやすく解説/

DMARCの3つのメリット

DMARCには、主に下記3つのメリットがあります。

- 認証失敗となったメールの挙動を定められる

- 受信者から認証結果のレポートを受け取れる

- 第三者署名(代理署名)を拒否できる

それぞれのメリットについて、詳しく見ていきましょう。

【メリット1】認証失敗となったメールの挙動を定められる

DMARCを使用すると、認証失敗となったメールを受信者にどのようにして欲しいか定められるようになります。

認証が失敗となったメールに対して、下記3つの方法が定められます。

- 「none」…何も指定しない(受信者の設定に任せる)

- 「quarantine」…隔離する(迷惑メールフォルダなどの別の場所で受信する)

- 「reject」…受信拒否(メールを受け取らずに破棄する)

フィッシング攻撃やなりすましメール対策には、「reject」を選択するのが最も有効です。

しかし、DMARC認証が誤判定になり、正規のメールであるにもかかわらず受信されない例も見られます。

そのため、あえて「none」を選択し、処理方法を受信者の判断に任せるのもひとつの手です。

【メリット2】受信者から認証結果のレポートを受け取れる

DMARCを利用していると、受信者から認証結果のレポートを受け取れるようになります。

DMARCレポートでわかることの例は、次のとおりです。

- ドメインのメールを送信しているサーバーや対応するサービス

- DMARC認証に成功したメールの割合

- DMARC認証に失敗したメールの送信元サーバーやサービス

- 認証に失敗したメールに対して、受信側がどのように処理したか

処理方法を「none」に設定し受信側に処理方法を任せた場合でも、検証結果のレポートからなりすましメールの割合やエラー情報などがわかります。

【メリット3】第三者署名(代理署名)を拒否できる

DKIMを設定してDMARCを利用すると、第三者署名(代理署名)を拒否できます。

簡単に言うと、Fromに記載されているメールアドレスのドメイン名とメールサーバーのドメイン名が一致しない場合、受信者側はメール受信を拒否できるのです。

DKIMのみの場合、第三者署名が原因でメールが送信できなかったとしても原因がわからないままですが、DMARCを利用するとレポートにて第三者署名が把握できるようになります。

DMARCの3つのデメリット

DMARCは優れた認証方式ですが、次のようなデメリットも存在します。

- 管理者の負担が大きくなる

- 対応しているメールシステムが少ない

- DMARCレコードを解読するには知識が必要

デメリットを回避する方法もお伝えしますので、ぜひ参考にしてください。

【デメリット1】管理者の負担が大きくなる

1つ目は、送信側の管理負担が大きくなることです。

DMARCレポートは認証がおこなわれたすべてのメールサーバーから送信側に届くため、大企業などでは1日に何百通もレポートを受け取ることになってしまいます。

次のような対策をおこなうと、DMARCレポートを管理する手間が減らせるのでおすすめです。

- DMARCレポートの受信・保存・分析に特化したサービスを利用する

- DMARCレポートの受信と保存のためのグループやメールボックスを作成する

なお、DMARCレポートを別のメールボックスなどに振り分ければ手間削減を期待できるものの、継続して管理するのは容易ではありません。

したがって、管理する手間を削減したい人に最もおすすめなのはサービス利用することです。

【デメリット2】対応しているメールシステムが少ない

DMARCは比較的新しい技術であるため知名度が低く、対応しているメールシステムが少ないこともデメリットです。

しかし、海外ではGoogleやYahoo!といった大企業が導入していることもあり、今後は国内でもDMARC対応のメールシステムが増えることが予想されます。

DMARCを利用すると、メールの改ざんやなりすましがないか送信側でチェックできる点が大きなメリットです。

DMARCの導入が当たり前になる将来に備え、早い段階から導入・運用できる体制を整えておきましょう。

\迷惑メール対策に必要なDMARCについて分かりやすく解説/

【デメリット3】DMARCレコードを解読するには知識が必要

DMARCを利用すると定期的にDMARCレコードで認証結果がわかるようになりますが、レポートを解読するには知識が必要です。

たとえば、DMARCレコードはxmlファイルで次のように送られてきます。

XML 形式の DMARC レポートの例(※クリックすると全文を確認できます)<?xml version=”1.0″ encoding=”UTF-8″ ?> <feedback> <report_metadata> <org_name>solarmora.com</org_name> <email>noreply-dmarc-support@solarmora.com</email> <extra_contact_info>http://solarmora.com/dmarc/support</extra_contact_info> <report_id>9391651994964116463</report_id> <date_range> <begin>1335571200</begin> <end>1335657599</end> </date_range> </report_metadata> <policy_published> <domain>bix-business.com</domain> <adkim>r</adkim> <aspf>r</aspf> <p>none</p> <sp>none</sp> <pct>100</pct> </policy_published> <record> <row> <source_ip>203.0.113.209</source_ip> <count>2</count> <policy_evaluated> <disposition>none</disposition> <dkim>fail</dkim> <spf>pass</spf> </policy_evaluated> </row> <identifiers> <header_from>bix-business.com</header_from> </identifiers> <auth_results> <dkim> <domain>bix-business.com</domain> <result>fail</result> <human_result></human_result> </dkim> <spf> <domain>bix-business.com</domain> <result>pass</result> </spf> </auth_results> </record> </feedback> |

※引用 : Google

xmlファイルの状態でDMARCの認証結果を検証・分析するのは、専門的な知識が必要になるうえ手間がかかります。

その際に、DMARCレポートを可視化したうえで検証・分析するツールを利用すると、一目でDMARCの検証結果がわかるようになります。

効率よくDMARCの検証を実施したい方は、ツール導入を検討してみることをおすすめします。

\迷惑メール対策に必要なDMARCについて分かりやすく解説/

DMARCの設定方法

DMARC認証をおこなうためには、SPF・DKIM・DMARCそれぞれの設定が必要です。

本章では、各設定方法について解説します。

SPFを設定する

SPFは、送信側がDNSサーバーにSPFレコードを登録・公開することで設定が完了します。

ファイル形式が「.TXT」になっているか確認してからサーバーに登録・公開するようにしましょう。

SPFレコード設定例は、次のとおりです。

| ””v=spf1 a:www***.sakura.ne.jp mx ~all”” ***の部分にはお使いのサーバ名を入力してください。サーバ名は、サーバコントロールパネルの「サーバ情報」から確認してください。(webparkXXXX.sakura.ne.jp の XXXX とは異なります。) |

※引用 : 東京大学情報基盤センター

SPFレコードが設定されていない場合、迷惑メールと判断されてしまう可能性があります。

誤判定によるメールの未達を防ぐためにも、SPFレコードを設定するようにしましょう。

DKIMを設定する

DKIMを設定するには、事前に秘密鍵と公開鍵をセットで用意する必要があるため、SPFよりも少し手間がかかります。

DKIMの設定方法は、次のとおりです。

- 送信元メールサーバーに使用するための秘密鍵と公開鍵を用意する(DKIM鍵を作成するツールを利用すると便利)

- 鍵を用意した後、DNSサーバーに公開鍵の情報をテキストレコードで公開できるように登録する

DKIMに使用する鍵の情報が漏れてしまうと、なりすましなどの被害に遭うため、鍵は厳重に管理しましょう。

\迷惑メール対策に必要なDMARCについて分かりやすく解説/

DMARCレコードを設定する

SPFとDKIMの設定終了後、DMARCレコードを設定します。

DMARCレコードの設定例および設定方法は、次のとおりです。

| 【DMARCレコードの設定例】 _dmarc.solarmora.com v=DMARC1; p=none; rua=mailto:dmarc-reports@solarmora.com |

※引用 : Google

- 先頭の「_dmarc.」の後にメールサーバーのドメインを入力

- 「p=」の部分に、認証に失敗したときのポリシーを設定

- 「none(何も指定しない)」

- 「quarantine(隔離)」

- 「reject(受信拒否)」

- 「rua=」の部分に、集約レポートを受信するメールアドレスを入力

DMARCレコードの設定が終了すると、DMARC認証ができるようになります。

DMARCの動作確認方法

DMARCレコードに対応しているプロバイダーにメールを送信することで、SPF・DKIM・DMARCが正常に動作するか確認できます。

DMARCに対応しているプロバイダーの例は、次のとおりです。

【DMARCに対応しているプロバイダーの一例】

- Gmail

- Outlook

- Yahoo!メール

これらのプロバイダーのメールアドレス宛に、DMARCを設定したメールサーバーからメールを送信しましょう。

受信したメールヘッダーの詳細を確認し、SPF・DKIM・DMARCのすべてが「pass」になっていれば、問題なくDMARCの設定ができています。

DMARの導入ですべてのなりすましメールを防げるわけではない

なりすましメール対策として有効なDMARCですが、導入してもすべてが防げるわけではありません。

次のような場合、なりすましやフィッシング目的のメールでも受信してしまいます。

- DMARC認証の誤判定

- メールサーバーそのものからなりすましていた場合(※)

※たとえば、yahooo.co.jpとなりすました送信元ドメインサーバーから送信し、SPFやDKIMをyahooo.co.jpのサーバーに要求した場合は認証が成功する

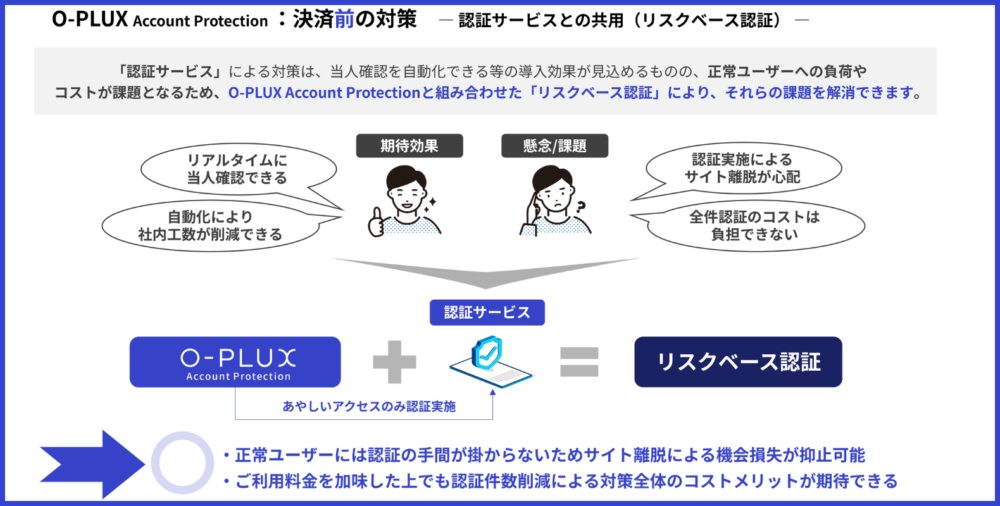

そこで、なりすまし対策をより強化したい方におすすめなのが、不正アクセス検知サービスの導入です。

たとえば、かっこ株式会社の「O-PLUX」は、なりすましログインを検知した際に「2要素認証」「アクセス遮断」を組み合わせることで、不正なアクセスを防止することができます。

※参考:かっこ株式会社

万が一、なりすましメールによって情報が盗まれてしまった場合でも、その情報を用いたアクセス段階で検知できます。

管理者はリアルタイムで状況を把握できるため、被害を最小限に留めることが可能です。

正常なユーザーは通常どおりアクセスできるので、ユーザビリティを損なうこともありません。

独自のデバイス情報・操作情報をもとになりすましログインを検知できる「O-PLUX」について、詳しくは下記のバナーをクリックのうえご確認ください!

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

まとめ:DMARCの特徴を理解してサイバー攻撃を防ごう

DMARCは、なりすましやメールの改ざんなどの「迷惑メール対策」に有効な送信ドメイン認証技術です。

同じ送信ドメイン認証であるSPFやDKIMと併用することで、より強力な迷惑メール対策ができます。

しかし、DMARCを設定していても迷惑メール対策は万全と言えず、次のような場合、DMARCによる認証は通過してしまいます。

- DMARCの誤判定

- 悪意のある第三者がメールサーバーそのものからなりすましている

また、DMARCの設定やDMARCレポートの解読には知識が必要になるため、難しいと感じる方はなりすましメール対策などができるツールを使用するとよいでしょう。

DMARCの特徴を理解して、自社でできる対策から始めてみてはいかがでしょうか。

\迷惑メール対策に必要なDMARCについて分かりやすく解説/

なお、当サイトでは、なりすまし不正対策について3分でわかる資料を無料配布もしています。

不正アクセスやなりすましメールなどのサイバー攻撃を予防し、セキュリティを強化したい方は以下のバナーよりダウンロードしてください!

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

-8-1000x300.png)