最新のセキュリティをテーマにしたカンファレンスとして定評のある「Security Days 2021」にて、かっこ株式会社が講演を行いました。

「最新の事例に見る不正アクセスの手口とその対策」と題してお伝えした内容を、ご紹介します。

(スピーカー:かっこ株式会社O-MOTION事業部 川口祐介)

不正アクセスの被害事例

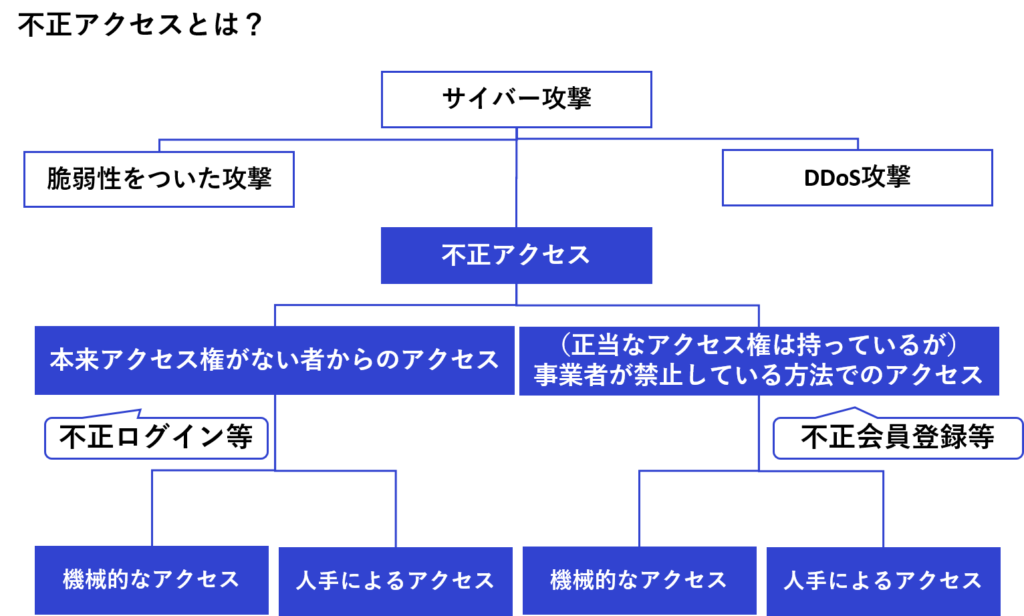

川口:不正アクセスはサイバー攻撃の一種という形になります。脆弱性をついた攻撃であるとか、サーバーをパンクさせるDDoS攻撃の並列というご認識をいただければと思います。

a. 不正アクセスとは?

不正アクセスの中身としては、

- 本来アクセス権がない者からのアクセス(不正ログイン等)

- 正当なアクセス権は持っているが事業者側が禁止している方法でのアクセス(不正会員登録等)

の2種類に大きく分かれます。

それぞれ、手口として人手によるアクセス、機械的なアクセスの種類があるというご理解いただければと思います。

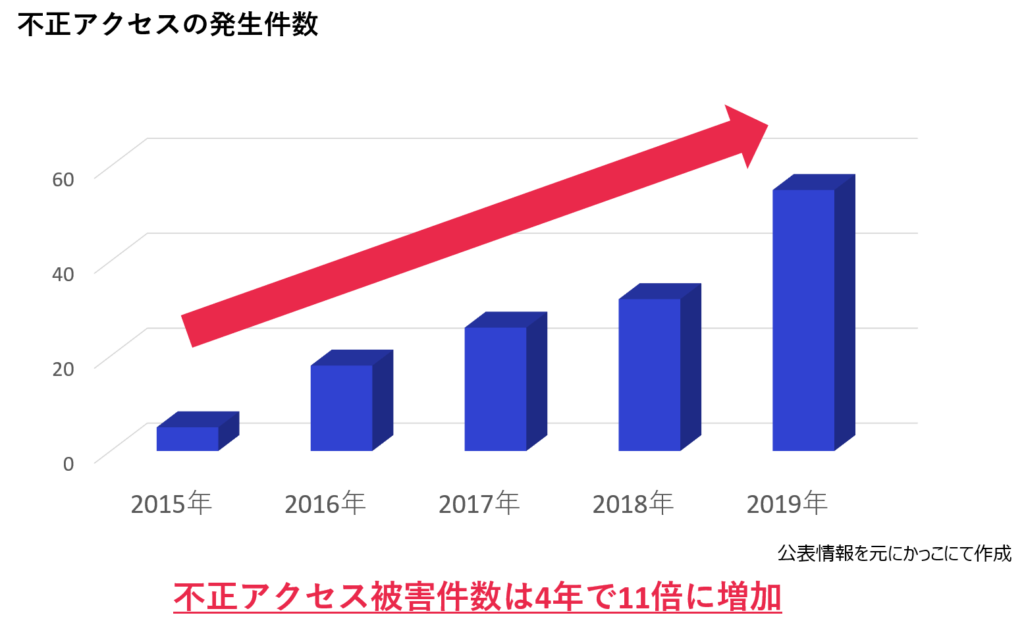

b. 不正アクセスの発生件数

川口:不正アクセス被害件数は4年間で11倍にも増加しています。

WEBサービスなどが普及し便利な世の中になる一方で、便利なサービスを狙うという不正アクセスも増加しています。

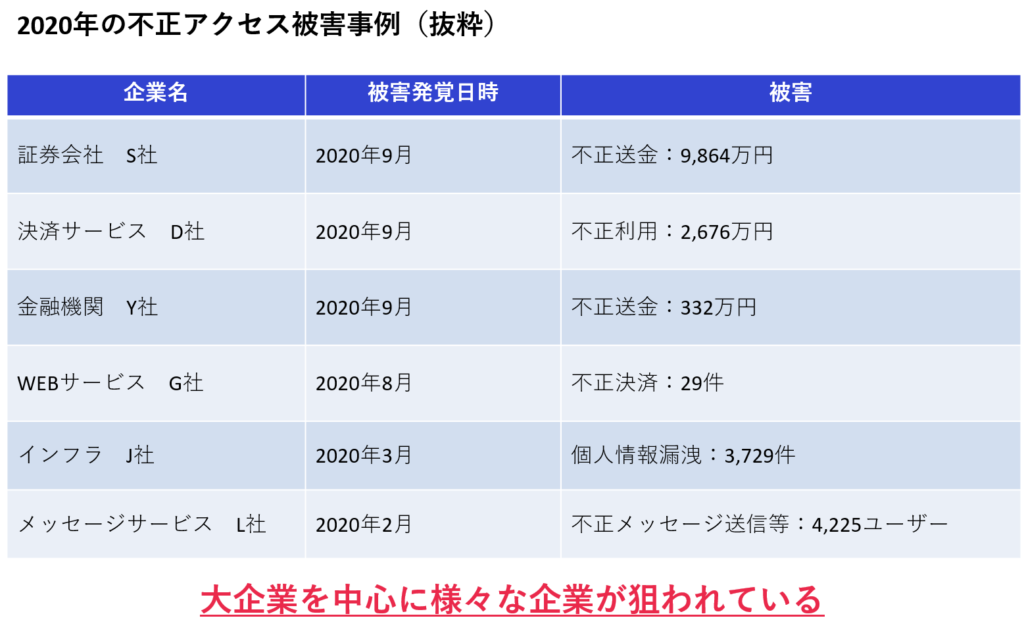

c.不正アクセス被害事例詳細

詳細については、具体的な事例を抜粋してご紹介いたします。

なぜ不正アクセス被害が発生するのか?

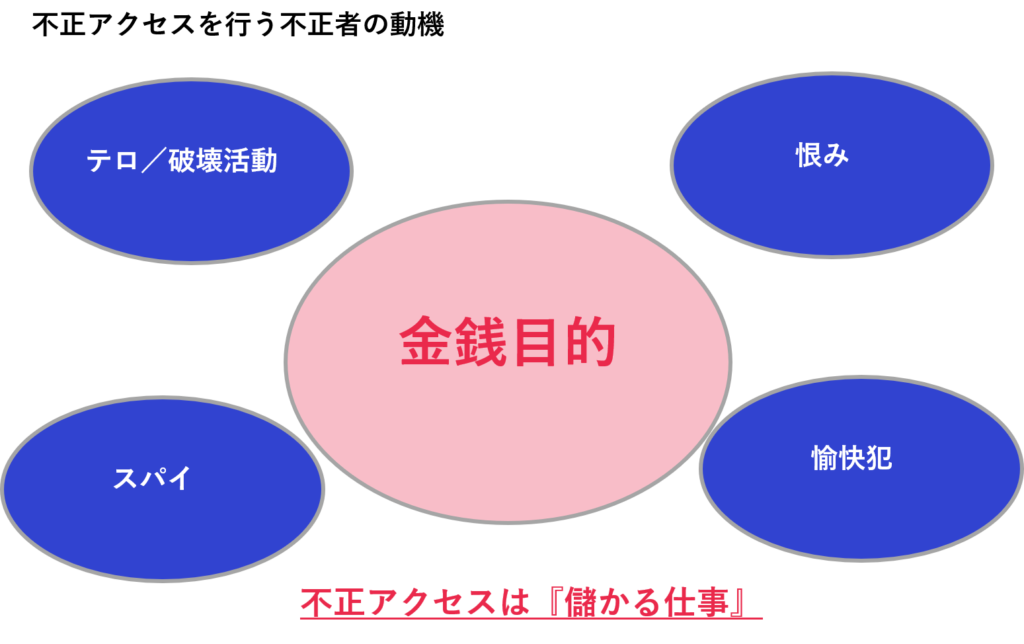

川口:不正者の動機はテロ/破壊活動・恨み・スパイ・愉快犯など様々ですが動機として1番多いのは金銭目的としての不正アクセスになります。

a. 不正者の動機

不正アクセスは不正者から『儲かる仕事』と認知され、組織的・継続的に不正者が活動しています。

b. なぜ不正アクセスが『儲かる仕事』になっているのか?

川口:では、なぜ不正アクセスが『儲かる仕事』になっているのでしょうか。

それは、主に3つの要因があります。

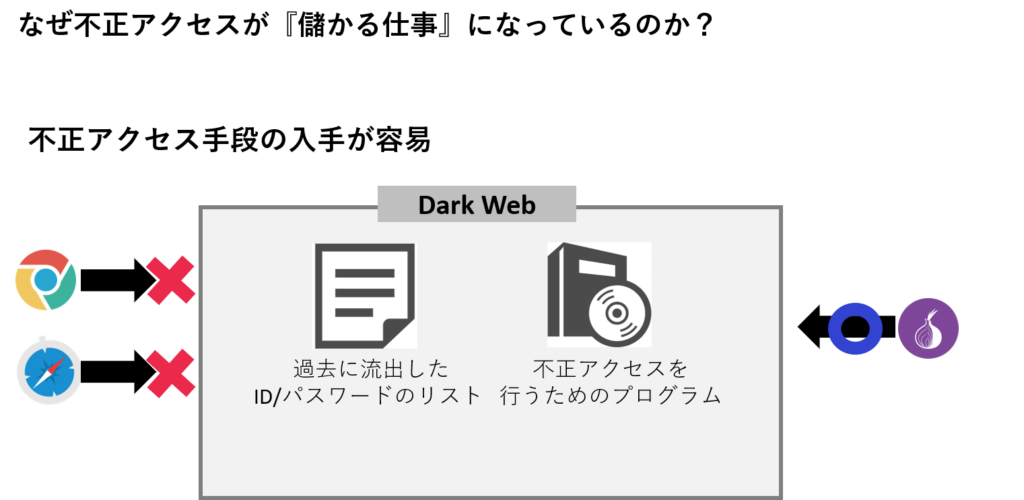

川口:1つ目が、「不正アクセス手段の入手が容易」になっていることです。

不正アクセス手段の入手は所謂、ダークウェブの存在が認知されるようになり、誰でも容易になってきています。

不正アクセスの入り口のハードルが下がったことが不正アクセスが『儲かる仕事』の1つの要因であるといえます。

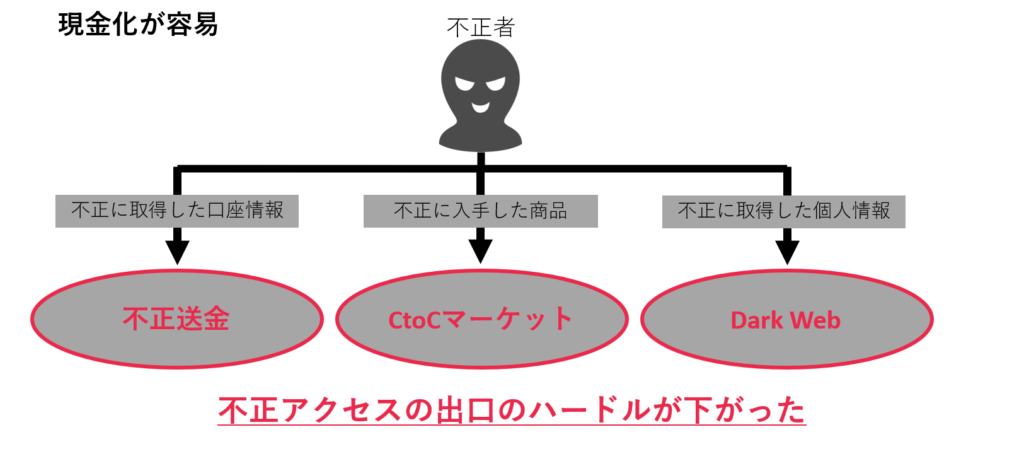

川口:2つ目は、「現金化が容易」になったことです。売り先が豊富に揃ってきているとも言えます。不正アクセスする入口のハードルが下がったことに加えて、現金化という出口のハードルも下がったと言えます。

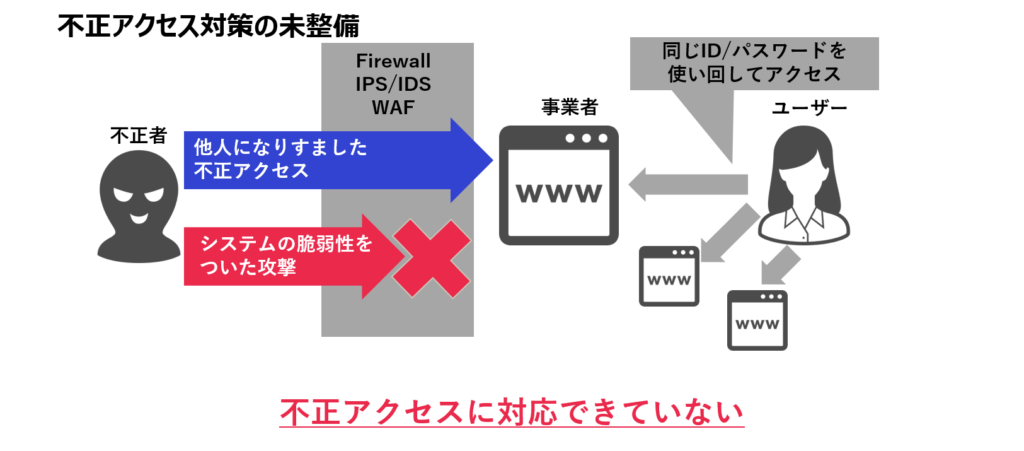

川口:3つ目は、「不正アクセス対策の未整備」が挙げられます。

新たな不正アクセスの手口に対して、事業者、エンドユーザーともに対策が対応できていない現状で、防御が間に合っていないことから、不正アクセスが『儲かる仕事』として現状を作り上げています。

c. 不正アクセスでの『儲け方』

川口:では、不正者は不正アクセスでどのように儲けているのでしょうか。

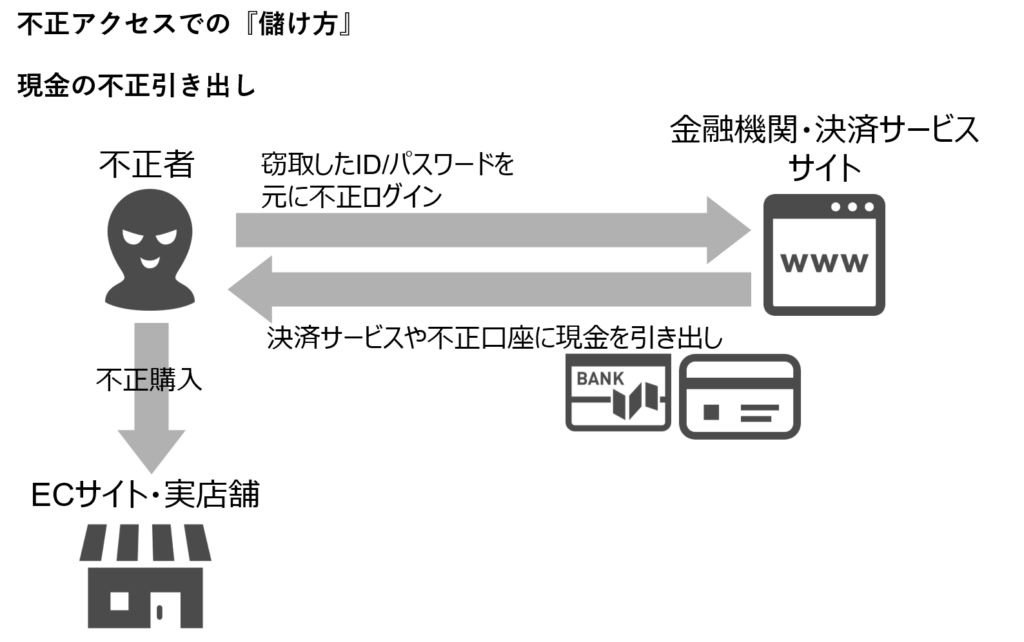

1つ目の『儲け方』は、「現金の不正引き出し」です。

不正者がID/パスワードを盗んで不正ログインをしたうえで決済サービスや銀行口座に現金を引き出す。

そして、引き出した現金でECサイトであったり、実店舗で買うという不正アクセスで『儲ける』とうケースになります。

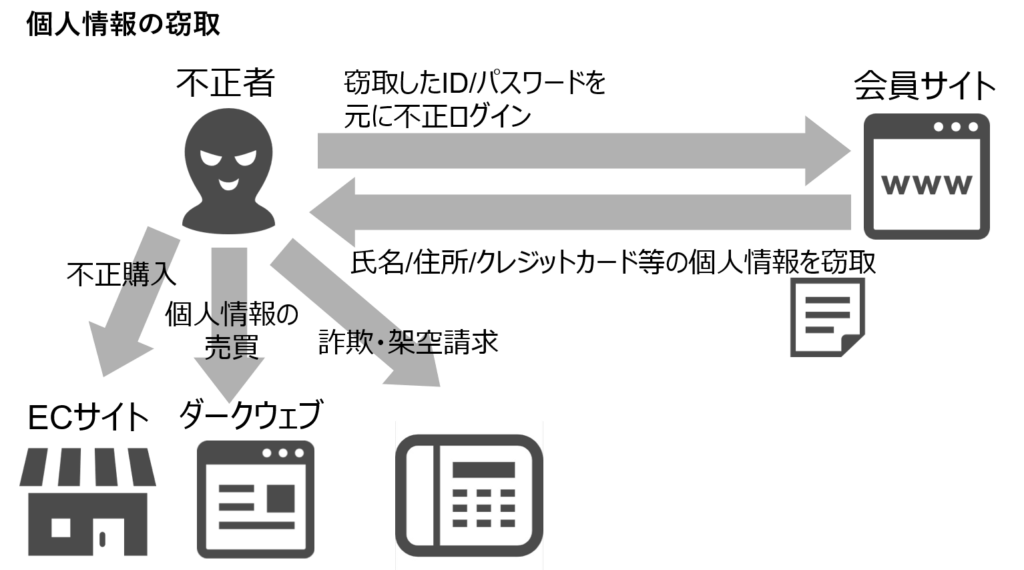

川口:2つ目は「個人情報の窃取」です。

不正者が不正にログインをして、その会員サイトに登録されている氏名、住所、あるいはクレジットカード等の個人情報を入手します。

そして、その情報を元にECサイトで不正購入をしたり、得られた個人情報をダークウェブで売買したり、あるいはそういった情報を元に詐欺や架空請求のリストとして活用することで不正者が『儲ける』というような形になります。

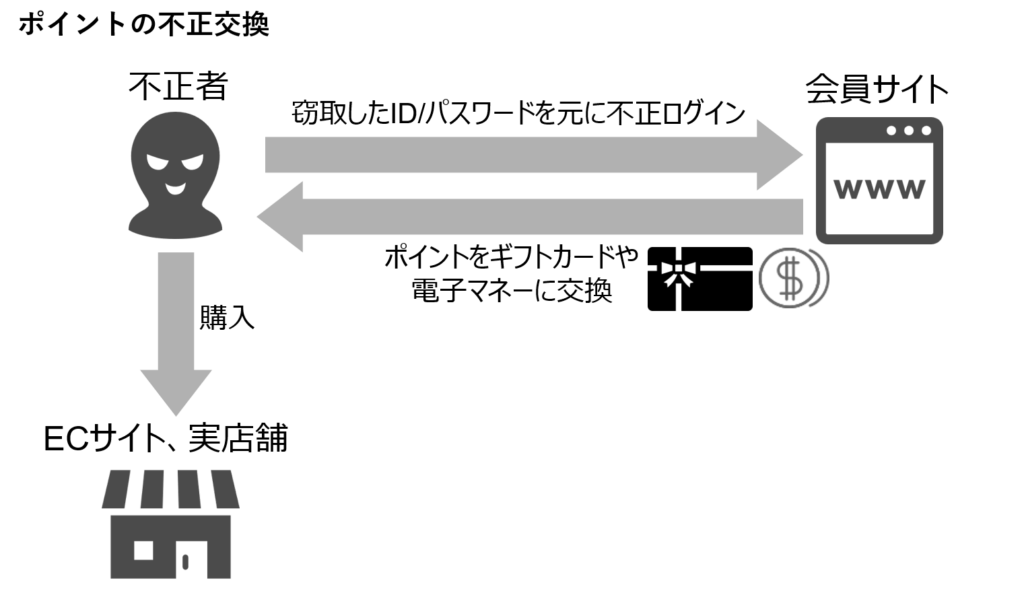

川口:その他の『儲け方』として、「ポイントの不正交換」という形でも儲けることができます。

上記2例と同じように、不正ログインされそのIDに紐づいているポイントを不正にギフトカードや電子マネーに交換してしまうというやり口です。

不正者はこの交換したギフトカードや電子マネーを使ってECサイトや実店舗で購入することによって『儲ける』というような形です。

d. 不正アクセスの発生を止めるために

川口:ご覧いただいた不正アクセス、様々な不正者が経済活動として不正アクセスを行ってきます。

いつ自分たちが狙われてもおかしくないというご認識を頂いて、どうすれば不正アクセス止めることができるか、という点をお考えいただければと思います。

不正アクセスの発生を止めるためには、やはり一番大事なのは「不正アクセスの手口を知る」。

そして、それに対する対策をして不正者が儲からないようにするというのが重要になってきます。

不正アクセスの手口

川口:では、不正アクセスの手口はどのようなものがあるのでしょうか。

ここから、具体的な手口をご紹介いたします。

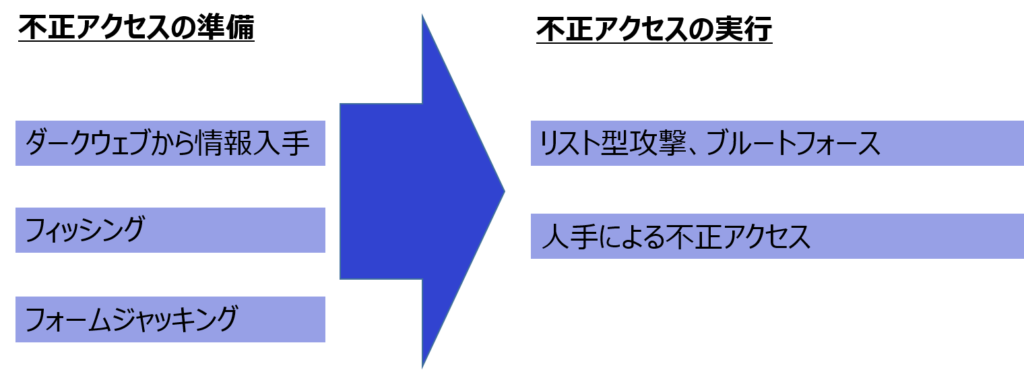

a. 不正アクセスの手口分類

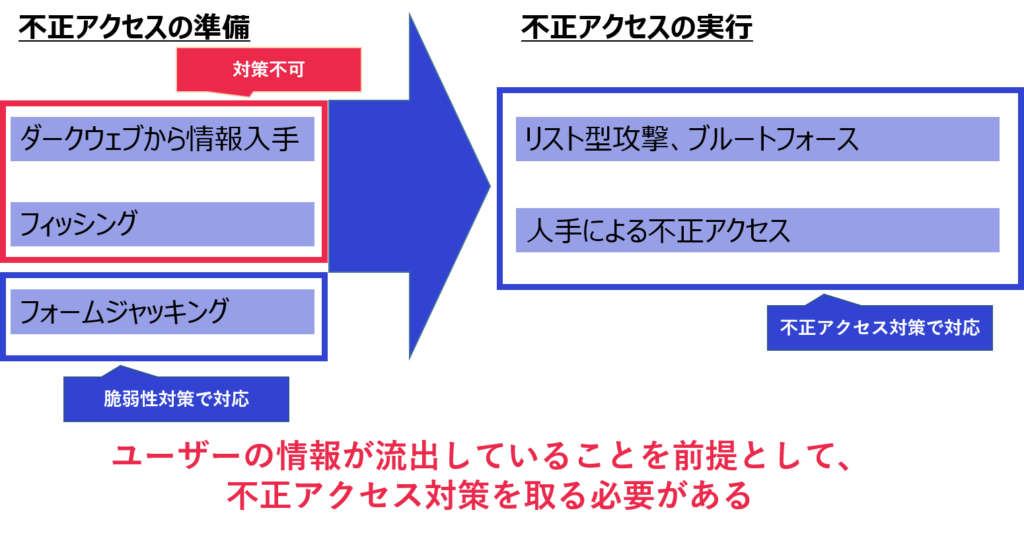

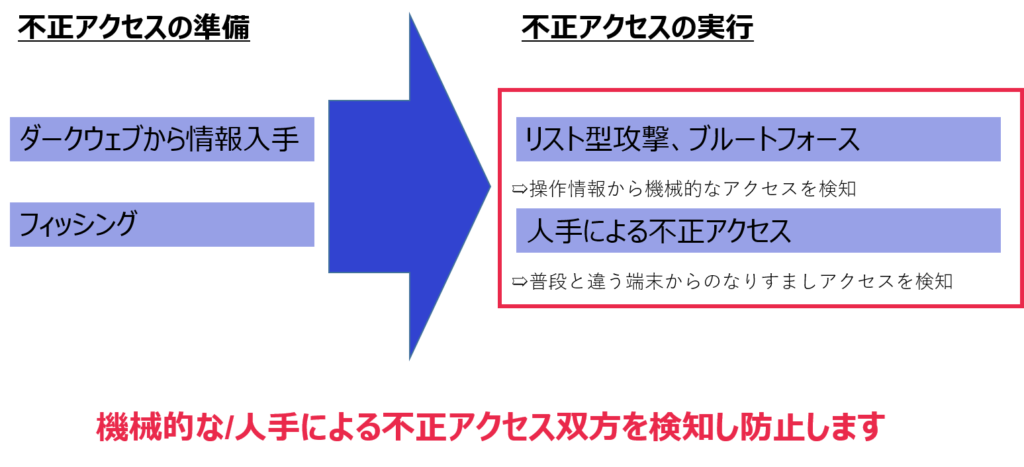

川口:不正アクセスの手口は、不正アクセスの『準備段階』と『実行段階』に分かれます。

準備段階では

- ダークウェブから情報を入手

- フィッシング

- フォームジャッキング

等の手口があり、実行段階では

- リスト型攻撃、ブルートフォース

- 人手による不正アクセス

といった手口があります。

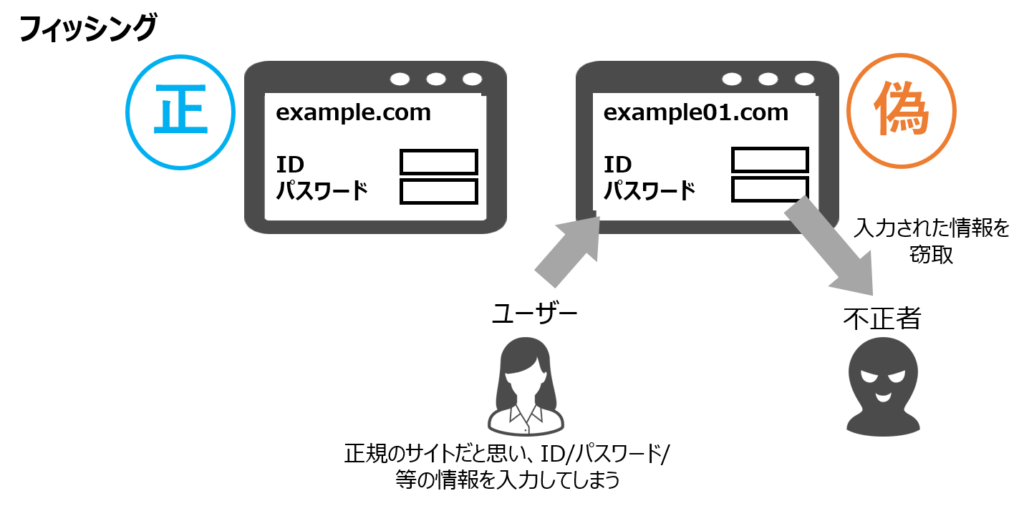

川口:準備段階の時点で使われる「フィッシング」の手口をご紹介いたします。

まず、不正者が正規なサイトによく似たサイトを作ってエンドユーザーを誘導します。

この偽サイトにエンドユーザーが正規なサイトだと思い、ID/パスワードを入力してしまうと、当然偽サイトなのでこの情報は不正者に送られ、盗まれてしまうというような手口になります。

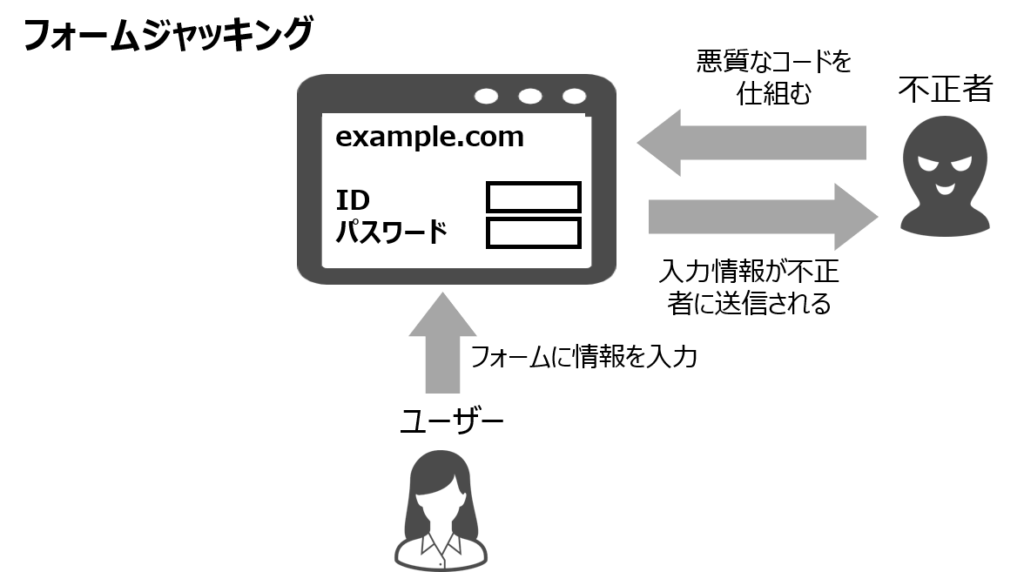

川口:不正アクセスの手口の準備段階の、もう1つの手口として「フォームジャッキング」というような手口も存在します。

こちらは2019年に多く被害が発生した手口で、Web版のスキミングともいわれる手口になります。

不正者が事業者のサイトに対して悪質なコードを仕組むとエンドユーザーが正規のサイトログインする情報が不正者にも送信されてしまうというような手口です。

悪質なコードを仕組むというのは所謂、脆弱性をつくことになりますので、脆弱性をついた攻撃と不正アクセスの複合的な手口といえます。

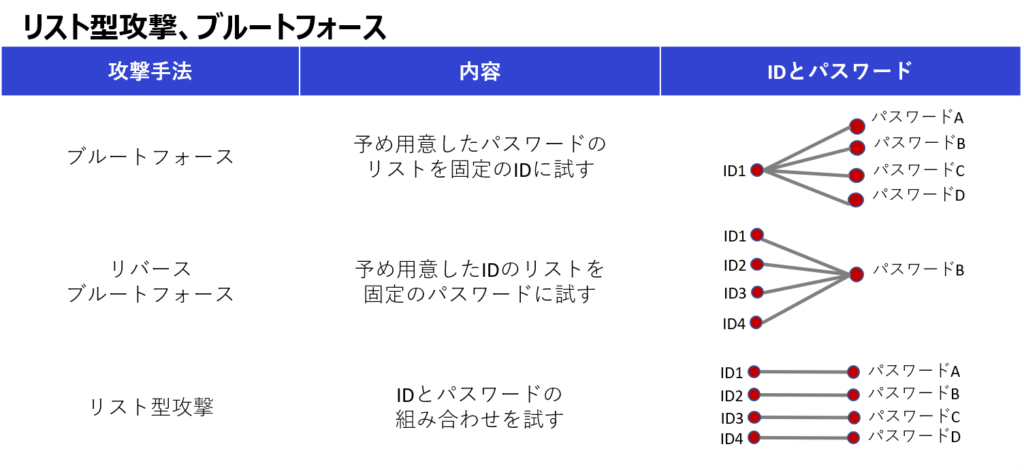

川口:実行段階の手口としては、「リスト型攻撃、ブルートフォース」といった手口があります。

やり方によって、ブルートフォース、リバースブルートフォース、リスト型攻撃と呼び方が分かれます。

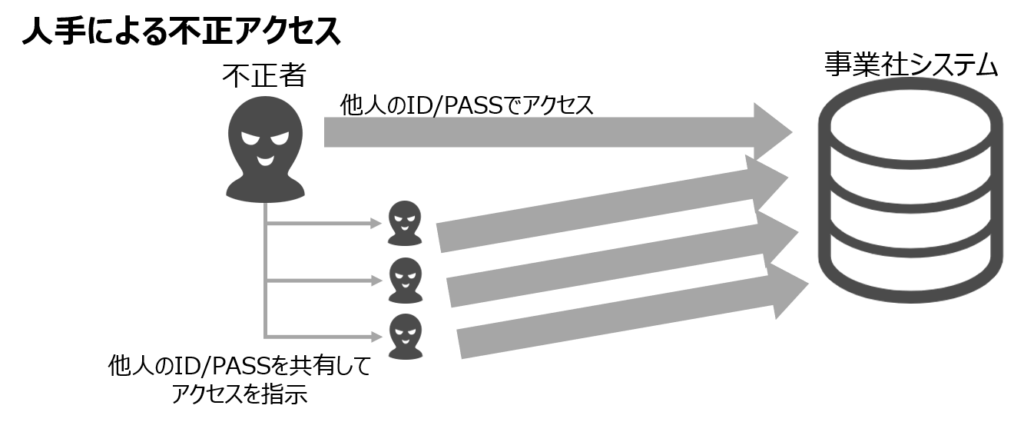

川口:実行段階のもう1つの手口として人手による不正アクセスということも行われます。

事業者のシステム、サイトに対して他人のID/パスワードで不正者が人力でアクセスしてくる手口です。

不正者は組織的に動いているので単独犯であるというケースは少なく、他人のID/パスワードを共有してアクセスを指示して複数人でアクセスを行ってくることが非常に多い、というのが最近のトレンドとなっています。

b. 不正アクセスの手口のキーポイント

川口:ご紹介してきた不正アクセスの手口のキーポイントとして皆様に覚えておいていただきたいのは「不正アクセスの元となる情報は自社では防げないものもある」ということです。

フォームジャッキングについては、脆弱性をついた攻撃と申し上げましたので脆弱性対策というところで対応できる範囲になりますし、実行段階については不正アクセス対策で対応できる範囲になります。

ただ、ダークウェブからの情報入手、フィッシングについては自社での対策は実質上不可能ということがいえます。

そのため、事業者としては自社のサービスを使っているユーザーの情報が流出していることを前提として、不正アクセス対策をとる必要があるというところにあります。

不正アクセス防止策

川口:ではどうすれば不正アクセスを防止できるのか?というところですが、手法としてはいくつかあります。

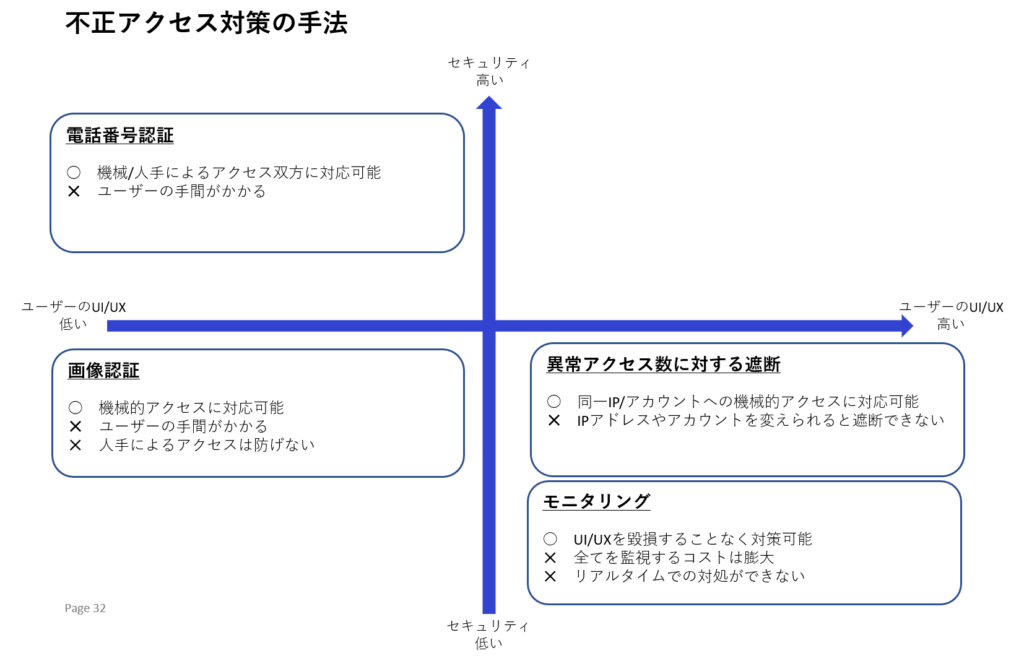

a. 不正アクセス対策の手法

川口:まず考えられる対策として「認証サービス」が挙げられます。

SMS認証、画像認証の手法で、ID/パスワード以外の手段で本人確認する、アクセスを許可するか判断するとうことが1番に考えられる対策手法になります。

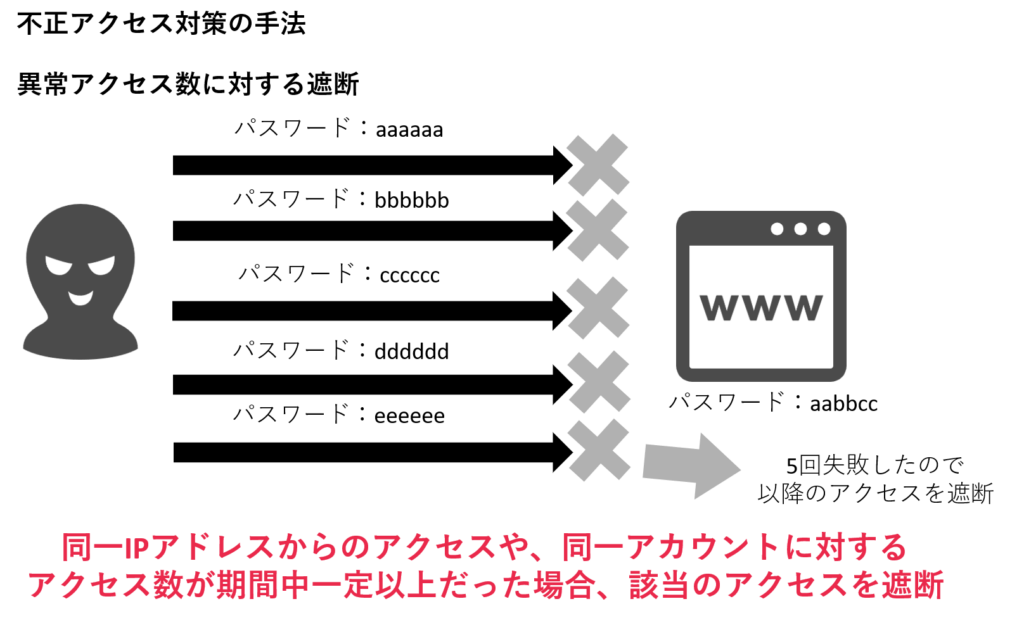

川口:2つ目として考えられるのは、「異常アクセス数に対する遮断」という対策手法です。

例えば、ブルートフォースやリスト型攻撃の対策として不正者が行ってくるアクセスの施行、1つのアカウントに対してログインの実行回数が一定期間失敗した場合アカウントをロックして以降のアクセスをできないようにするような対策です。

こういった一定期間、回数という部分に対してはアカウントに対する攻撃ということを基準としてやることもあれば、あるいは同一のIPアドレスからのアクセスの集中度合をみてアクセスを遮断するという手法も見られます。

川口:さらに考えられる対策として、「モニタリング」です。

webサイト利用者のアクセスログをサイトのシステム担当者様等がモニタリングして不正なアクセスがないか監視するという手法になります。

川口:こういった対策手法いくつかご紹介しましたが手法としてはどうしても一長一短になってしまいます。

b. 不正アクセス対策の最適解

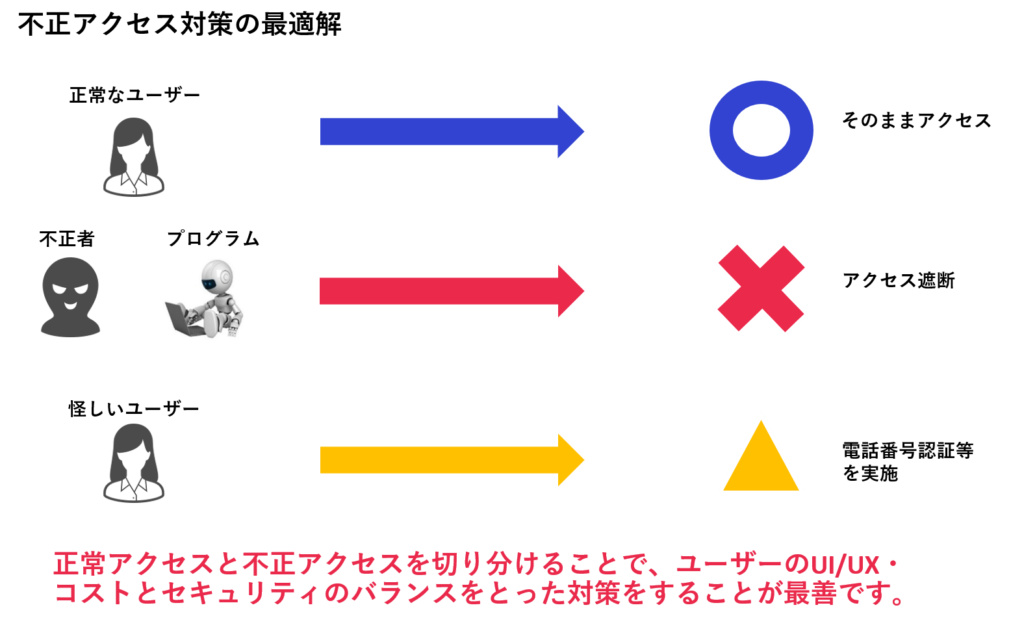

川口:ではどのような対策が最適解かと言うと、正常アクセスと不正アクセスを切り分け、それぞれに応じた対応を行う方法です。

例えば図のように

- 問題ないアクセス

→そのままアクセス

- 不正とわかっているアクセス

→アクセス遮断

- 不正とは言い切れないけど怪しいアクセス

→この部分にだけピンポイントでセキュリティの高い手段である電話番号認証、二要素認証等を実施する

という形をとることが最善です。

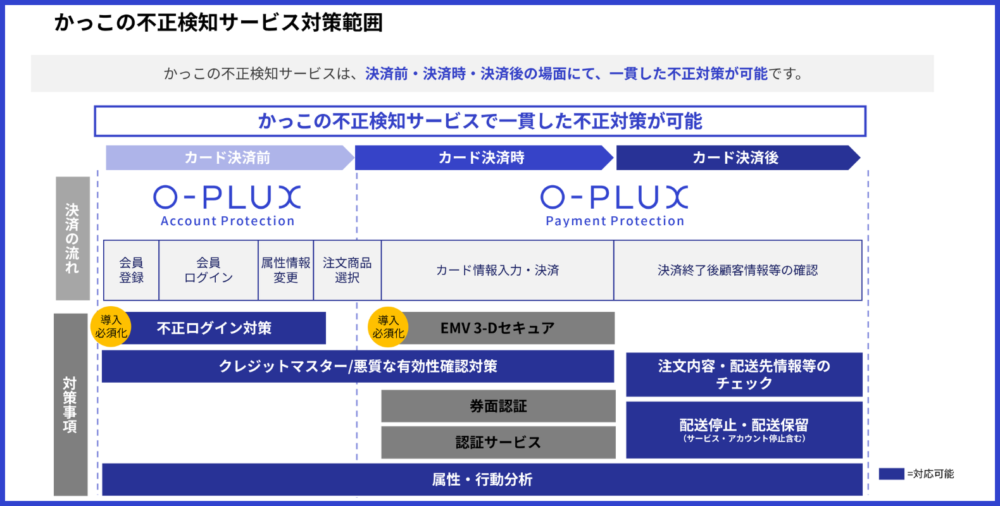

そして、この正常アクセスと不正アクセスを切り分けるツールとして弊社の不正検知サービスO-PLUXがお役に立てるかと考えております。

不正検知サービス「O-PLUX」のご紹介

※参考:かっこ株式会社

a.「O-PLUX」とは

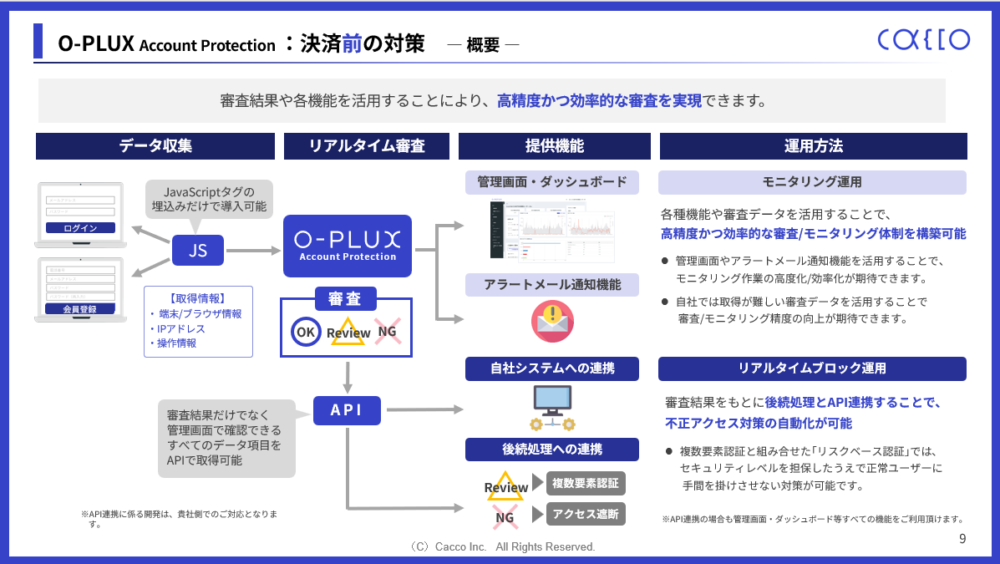

川口:O-PLUXは利用者の端末情報を特定・管理でき、ユーザーの操作から不正傾向を判定することができるという製品となります。

また、導入はJavaScriptのタグをページに挿入するだけという導入ハードルが低く導入していただける製品としてご用意させていただいております。

川口:先ほどご紹介しました、不正アクセスの手口の実行段階の部分、

- リスト型攻撃、ブルートフォースに関しては操作情報から機械的なアクセスを検知ができる。

- 人手による不正アクセスはユーザーが普段使っている端末とは違う端末からのアクセスを検知する

というような形をとることができ、機械的・人手による不正アクセスの双方を検知して防止する製品をとしてご用意をさせていただいております。

b. 独自の不正判定技術

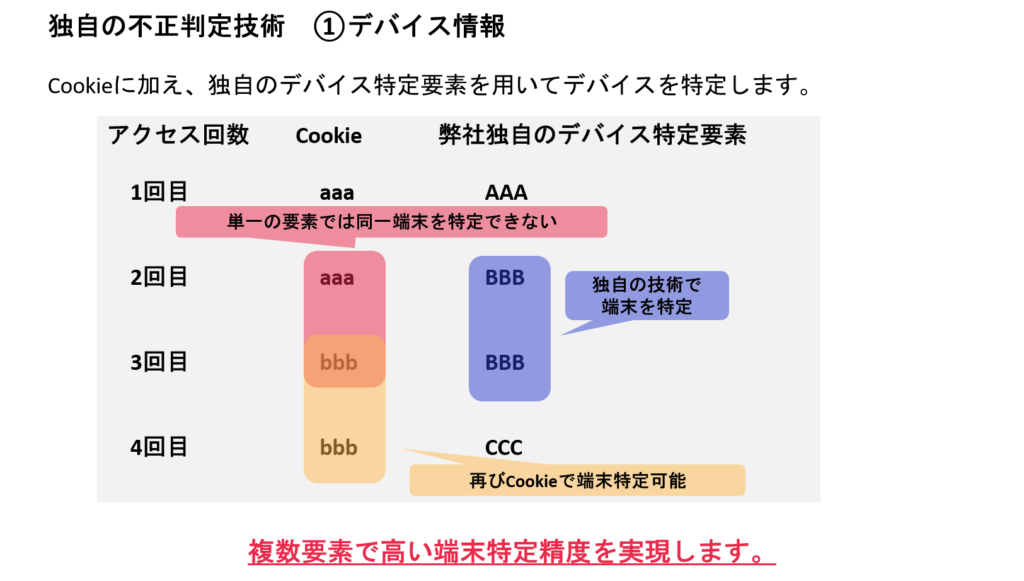

川口:特徴は大きく2つあり、1つは独自の端末特定技術を用いてユーザーの端末を特定することです。

b-1.デバイス情報

所謂webサイトで広く用いられているcookieという仕組みに加えて独自のデバイス特定要素を用いてどの端末、どのデバイスからユーザーがアクセスしているのかというところを判別するという技術を持っています。

cookieが書き変わってしまっても同じ端末からのアクセスが判別でき、複数要素を持ってデバイスを特定することで高い特定精度を実現することができます。

b-2.操作情報

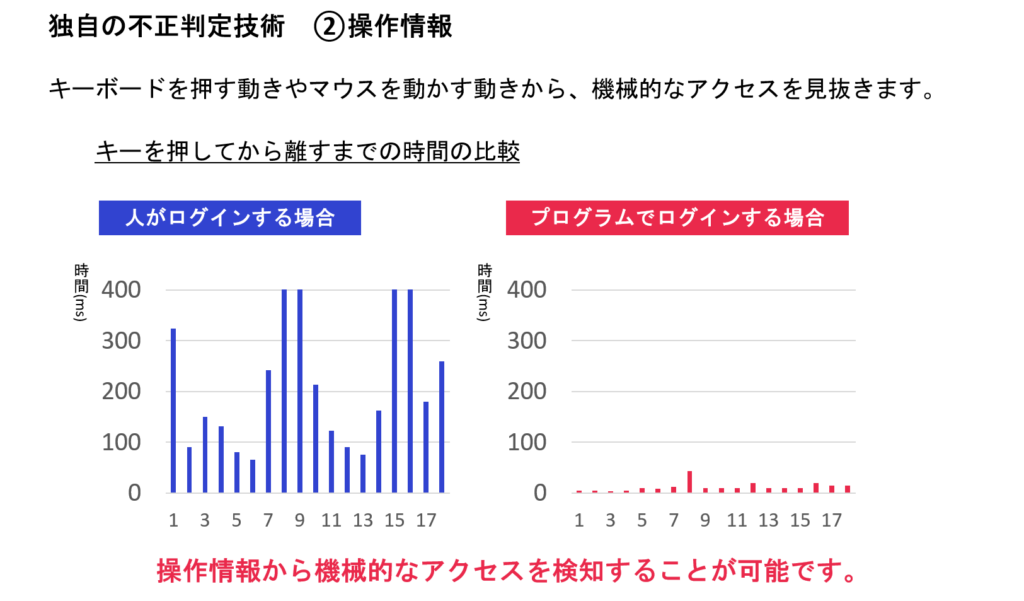

川口:2つ目の特徴は操作情報を使った不正判定技術です。

キーボードを押す動きであったり、マウスを動かす動きから、機械的なアクセスを見抜くことができるという技術を持っています。

c.「O-PLUX」で実現できる不正アクセス対策

川口:上記2つの特徴を活用して不正検知を行うことで、O-PLUXはユーザーのアクセスを〇、✕、△に分けることができます。

※参考:かっこ株式会社

◯:そのままアクセス

✕:アクセスを遮断する

△:追加認証の実施し、認証が通ればアクセスを許可する

という形をとっていただくと、先ほど最適解としてお話しさせていただいた不正アクセス対策そのものの実現が可能となります。

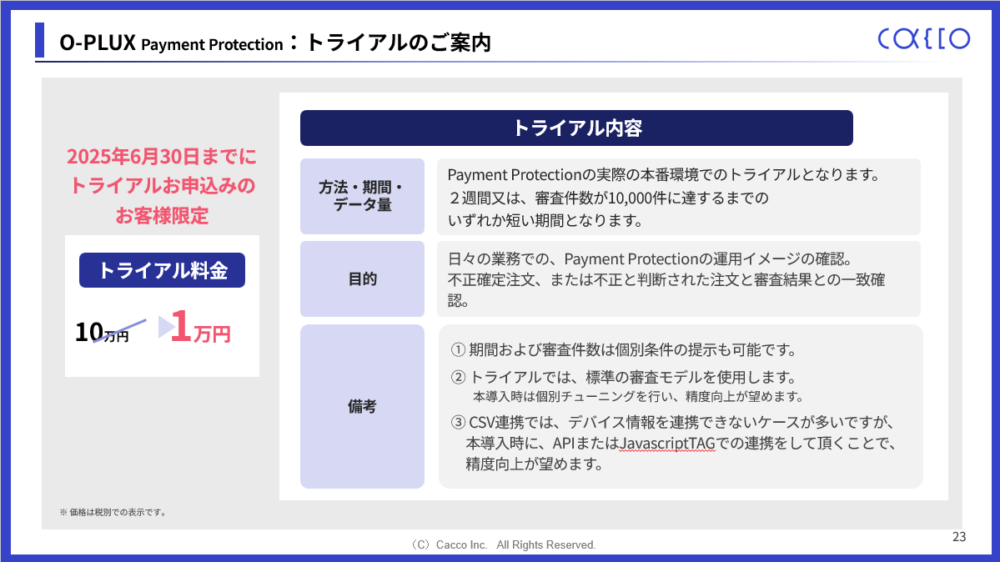

d. ご利用方法、トライアルについて

川口:O-PLUXトライアルの内容は以下をご覧ください。

※参考:かっこ株式会社

川口:O-PLUXご利用の検討にあたっては、まず自分たちが不正アクセスを受けているかわからないという点が課題として出てくると思います。

そんあときは、まずトライアルとしてデータを収集し、そのアクセス傾向等を弊社からレポーティングすることも可能です。

不正アクセスの状況を見える化して、不正アクセス対策の第一歩としてお考えいただけますので、ぜひトライアルもご検討いただければと思います。

トライアル利用のお申込みについては以下をクリックしてお気軽にお問い合わせください。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

まとめ

川口:最後に本日の講演のまとめをさせていただきます。

- 不正アクセスは4年間で11倍と増加しています。

- 不正アクセスは『儲かる仕事』となっているため、不正者が『儲からない』ようにする必要があります。

- 不正アクセスの対策はユーザーの情報が流出していることを前提として、ユーザーのUI/UX低下とバランスをとって実施する必要があります。

では、不正アクセス対策をどうすればよいか。

UI/UXとセキュリティのバランスをとるためのツールとして『O-PLUX』の導入が有効ということを提案させていただきます。

今回のセッションで「不正アクセスは不正者から『儲かる仕事』と認知されている」とありましたが、ご存じでしたか?

その要因として、不正アクセス手段の入手および不正で得たものの現金化がのハードルが下がっていることも解説しました。

自社が不正アクセスの被害にあうことで、エンドユーザーに対し加害者になってしまうケースもあります。

そのため、事業者はユーザーの情報が流出しているということを前提とし、ユーザーのUI/UXの低下とバランスをとって対策をとる必要があります。

それに対する有効的な手段として「O-PLUX」をご紹介しています。

詳細は以下をクリックしてお気軽にお問い合わせください。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

なお、不正アクセスの種類やリスク詳細はこちらの記事もぜひご覧ください。

-8-1000x300.png)