「不正アクセスが起こる仕組みは?」

「不正アクセスが起こる原因は何?」

など、不正アクセスについて疑問や不安を抱いている方はいませんか?

不正アクセスは、アクセス権限を持たない者がサーバーや情報システムの内部へ侵入を行う犯罪行為です。

企業がこのような不正アクセスの被害に遭うニュースをたびたび目にしますが、残念ながら不正アクセスは毎日どこかで発生しています。

不正アクセスが発生した企業が受ける被害は甚大で、被害規模によっては数億円の損害賠償が発生する可能性もあるでしょう。

この記事では、

- 不正アクセスが起こる仕組み

- 不正アクセスが起こる主な3つの原因

- 企業が不正アクセスを受けた場合の3つの被害

などを解説していきます。

不正アクセスにより企業や顧客、関係先などが受ける被害は思っているよりも大きいので、本記事を一読して、今一度不正アクセスについての知識を深めていきましょう。

目次

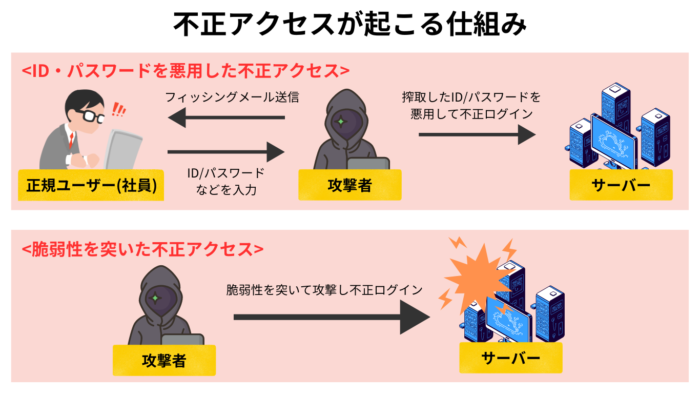

不正アクセスが起こる仕組み

不正アクセスは、アクセス権限を持たない者がサーバーや情報システムの内部へ侵入を行う犯罪行為です。

不正アクセスが起こる仕組みはこのようになっています。

不正アクセスは、攻撃者が正規ユーザーにフィッシングメールを送り、そこにID・パスワードなどを入力させて情報を搾取し、正規ユーザーになりすまして不正ログインを行うケースがあります。

また、サーバーの脆弱性を突いて攻撃し不正ログインを行うケースも非常に多いです。

このように企業を狙った不正アクセスは頻繁に発生していて、実際にメディアで大きく取り上げれられることも日常茶飯事です。

企業の不正アクセス被害事例については、「4. 企業の不正アクセス被害事例2つ」で詳しく紹介しています。

不正アクセスとサイバー攻撃の違いは何?

よく耳にする「不正アクセス」と「サイバー攻撃」について、違いは何?と思われる方もいるでしょう。

分かりやすく説明すると、不正アクセスはアクセス権限のない第三者が端末やシステム、サーバ内部に侵入するサイバー攻撃の一種だと言われています。

ただし、サイバー攻撃には不正アクセス以外にも「DDoS攻撃」などの攻撃手口が原因の場合もあります。

DDoS(Distributed Denial of Service)攻撃とは、攻撃対象のWebサーバーに対し、複数のコンピューターから大量のパケットを送りつけ、正常なサービス提供を妨げる行為を言います。

不正アクセスもサイバー攻撃もどちらも同じような意味合いですが、不正アクセスによりデータ改ざんや顧客データ流出などの損害を受けた場合は、サイバー攻撃と称されることが多いです。

不正アクセスの主な4つの手口

そもそも不正アクセスはどのような手口で行われるのかについて紹介していきます。

不正アクセスの手口は主に、

- 総当たり攻撃(ブルートフォースアタック)

- パスワードリスト攻撃

- フィッシング詐欺からの不正アクセス

- サーバーの脆弱性を突いた不正アクセス

などがあります。

| 不正アクセスの手口 | 攻撃内容 |

|---|---|

| 総当たり攻撃(ブルートフォースアタック) | コンピューターを使って、ユーザーのID・パスワードを割り出すために考えられるすべてのパターンを試す攻撃方法 |

| パスワードリスト攻撃 | 何らかの方法で入手したID・パスワードのリストを用いてサイトにログインする攻撃方法(ダークウェブで購入したり脆弱なサイトに侵入して盗むなど) |

| フィッシング詐欺からの不正アクセス | 企業や正規ユーザーになりすまして偽サイトに誘導し、ID・パスワードなどの個人情報を入力させて、搾取したID・パスワードを用いてサイトにログインする攻撃方法 |

| サーバーの脆弱性を突いた不正アクセス | アプリケーションの脆弱性やパッチを適用していないサーバーを狙って不正アクセスを試みる攻撃方法 |

いずれの不正アクセス手口も、対策を万全にしていれば被害を最小限に抑えることができたり、そもそも不正アクセスを防ぐこともできるでしょう。

不正アクセスを防ぐ対策については、「5. 不正アクセスを防ぐために企業がするべき対策5つ」で詳しく紹介しています。

不正アクセスが起こる主な3つの原因

ここからは、不正アクセスが起こる主な原因について紹介していきます。

不正アクセスが起こる主な原因は3つあります。

- ID・パスワードの管理が甘い

- 情報管理が甘い

- セキュリティの脆弱性

それぞれ以下で詳しく解説していきます。

【原因1】ID・パスワードの管理が甘い

ID・パスワードの管理が甘いと、不正アクセスの危険性は高くなります。

ID・パスワードはログインする時に必ず必要になるコードですが、さまざまなサイトで使い回していたり、ID・パスワードを記載した紙を紛失したなどが原因で不正アクセスを引き起こしてしまうケースは非常に多いです。

ID・パスワードは、

- 使い回さない

- 書いた紙を持ち歩かない

- 会社設立日など推測されやすい数字を設定しない

- 定期的に変更する

などを徹底し、不正アクセスを未然に防ぎましょう。

【原因2】情報管理が甘い

近年テレワークの導入により、危機管理意識が薄れ情報管理が甘くなることで、不正アクセスを引き起こしてしまうこともあります。

例えば、カフェなどの公共施設で仕事をしていて、

- パソコン画面を盗み見される

- 重要書類を置いたまま席を外す

- シュレッターをかけずに重要書類を捨ててしまう

などの行動で、ログイン情報や機密情報が外部に漏れてしまう可能性があります。

情報管理の甘さにより不正アクセス被害に遭わないためにも、社内教育や指導に力を入れていくべきです。

【原因3】セキュリティの脆弱性

セキュリティの脆弱性も、不正アクセスが起こる原因となります。

企業が不正アクセスやサイバー攻撃に遭うと、データ改ざんや顧客データ流出など甚大な被害を受けることになります。

また被害規模によっては損害賠償の金額も大きくなるので、企業としてはセキュリティの脆弱性を突かれる不正アクセスを阻止するための対策は必須だと言えるでしょう。

よく言われるソフトウェアやアプリケーションの更新はもちろん大事なことですが、これだけではセキュリティの脆弱性を完全に改善できるとは限りません。

不正アクセスやサイバー攻撃に対して万全の対策をしたいのであれば、不正アクセスに特化した検知サービスを導入するべきです。

なお、かっこ株式会社が開発・提供している不正検知サービス「O-PLUX」については、「6. 不正アクセスを未然に防ぐには不正検知サービスの導入がおすすめ」で詳しく紹介しています。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

企業が不正アクセスを受けた場合の3つの被害

先程もお話ししたように、もし企業が不正アクセスを受けたら甚大な被害を及ぼす危険性があります。

企業が不正アクセスを受けた場合の被害は3つあります。

- 機密データ・個人情報の漏洩

- 重要データやファイルの搾取・消去

- データを暗号化され身代金を要求

それぞれ詳しく解説していきます。

【被害1】機密データ・個人情報の漏洩

企業が不正アクセスを受けた時の被害で1番多いのが、機密データや個人情報の漏洩です。

機密データや個人情報が漏洩してしまうと、二次被害を招く恐れが非常に高いので初期対応が重要です。

また顧客の個人情報を漏洩してしまったとなると、原因追及や関係者のみなさまへの謝罪に加えて損害賠償も支払わないといけないので、企業へのダメージは計り知れません。

二次被害の例として、情報が漏洩することによって企業は信用を失い、炎上してしまう可能性があります。

炎上・風評被害対策についてのお役立ち資料は以下からぜひダウンロードしてください。

【被害2】重要データやファイルの搾取・消去

不正アクセスを行う攻撃者の中には、企業の重要データやファイルなどが目的の場合もあるでしょう。

不正アクセスを成功させてしまうと、重要なデータやファイルを搾取されて悪用されたり、逆に消去されてしまうこともあります。

企業の立場やイメージに大きく影響を及ぼす事態にもなりかねないので、不正アクセスを通さない対策をしっかりと見直す必要があるでしょう。

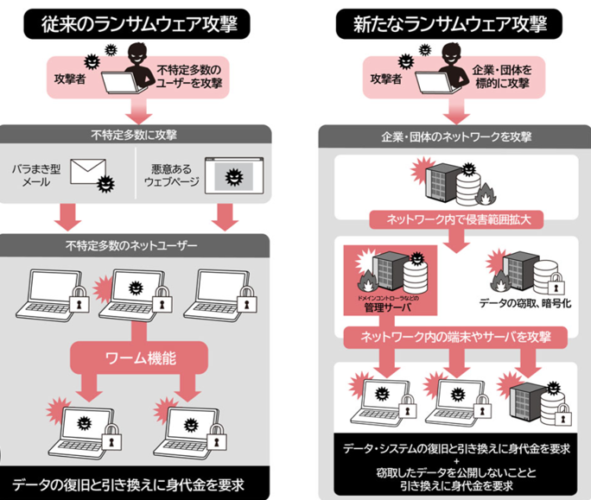

【被害3】データを暗号化され身代金を要求

中には、データを暗号化されて身代金を要求されるような被害も発生しています。

データを暗号化され身代金を要求される不正アクセスを「ランサムウェア攻撃」と言います。

※引用:政府広報オンライン

万が一、会社の業務システムやオンラインシステムなどがランサムウェア攻撃を受けると、通常の業務運営ができなくなるだけではなく、多額の身代金に応じないといけなくなる可能性もあります。

また、実際に2022年2月トヨタ自動車のサプライチェーンを担う「小島プレス工業」がランサムウェア攻撃を受け、トヨタ自動車が国内全14工場を停止させることとなりました。

このニュースはメディアで大きく報道され、不正アクセスの危険性を再確認するきっかけとなりました。

※引用:日経クロステック

小島プレス工業がランサムウェア攻撃を受けた時の流れがこちらの図をご覧ください。

※引用:読売新聞オンライン

このような悪質な不正アクセスを受けないためにも、

- 不審なメールは開かない

- 管理者の許可なくソフトウェアを勝手にインストールしない

- ID・パスワードを適切に管理する

などのことを、社員1人1人が徹底していく必要があるでしょう。

企業の不正アクセス被害事例2つ

ここからは、実際に企業が不正アクセス被害に遭った事例を2つ見ていきます。

- 不正アクセスで個人情報150万件流出

- 数百万人分のパスワードを不正に入手

それぞれの事例の詳細は以下で紹介していきます。

【事例1】不正アクセスで個人情報150万件流出

事例の1つ目は、メールマガジンの配信サービスなどを提供する大分県の法人のサーバーが、不正アクセス被害により個人情報150万件が流出した事件です。

逮捕された男は、インターネット上の掲示板で特定の弁護士を攻撃する人の集団とされる「恒心教」のメンバーを自称していて、不正に入手した個人情報の一部を恒心教関係の掲示板で公開していました。

また、不正入手した個人情報を悪用して、実在の弁護士を名乗り暗号資産の送金を要求するメールを送信していました。

※引用:産経新聞

このように目的が明確な不正アクセスは、早い段階で甚大な被害を招くことになります。

今回の事件は、不正取得されたID・パスワードを使って不正アクセスをされているので、ID・パスワードの管理がどれだけ重要であるかを示す事例となりました。

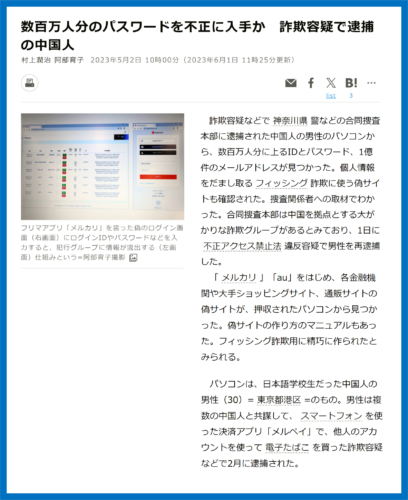

【事例2】数百万人分のパスワードを不正に入手

事例の2つ目は、数百万人分に上るID・パスワード、1億件のメールアドレス、各金融機関や大手ショッピングサイトの偽サイトを悪用したとして逮捕された事例です。

逮捕されたのは中国人で、その背景には大掛かりな詐欺グループが存在しているとされています。

実際に、「メルペイ」で他人のアカウントを使って電子たばこを買ったり、偽サイトに誘導するフィッシングメールを使ったり、ウイルス感染させたりしてID・パスワードを抜き取っていたということです。

※引用:朝日新聞

このように、海外の詐欺グループが不正アクセスを仕掛けてくるケースも多いです。

この事件を踏まえて、少しでも怪しいと思うメールは自己判断で開かない・サイトURLをクリックしないということを意識していきましょう。

もし不正アクセス被害を受けてしまった場合は、以下の対応手順マニュアルをダウンロードしてご活用ください。

不正アクセスを行った場合どのような罪に問われるの?

もし上記のような不正アクセスを行った場合は、「不正アクセス禁止法」により罰せられる可能性があるということは覚えておきましょう。

不正アクセス禁止法とは、不正アクセス行為や、不正アクセス行為につながる識別符号の不正取得・保管行為、不正アクセス行為を助長する行為等を禁止する法律のことです。(引用:総務省)

不正アクセス禁止法に該当する行為を行えば、相手個人や企業に直接的に損害を与えていないとしても罰せられてしまう恐れがあるということです。

不正アクセス禁止法については、以下の記事でも詳しく解説しているので参考にしてください。

不正アクセスを防ぐために企業がするべき対策5つ

不正アクセスを防ぐためには、企業それぞれが自社に合った対策をとっていかなければいけません。

不正アクセスを防ぐために企業がするべき対策は主に5つあります。

- 二段階認証・多要素認証を取り入れる

- ID・パスワードを定期的に変更する

- ソフトウェアやアプリケーションのアップデートを行う

- 社内教育を徹底する

- 不正検知サービスを導入する

それぞれ詳しく解説していきます。

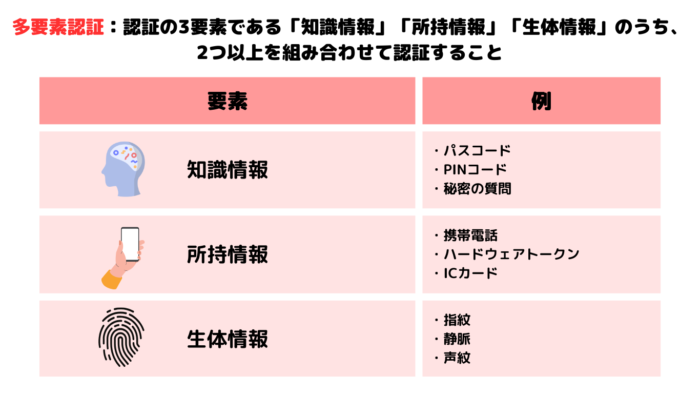

【対策1】二段階認証・多要素認証を取り入れる

二段階認証や多要素認証を取り入れ、認証の回数を増やすことで不正アクセスのリスクを軽減することができるでしょう。

多要素認証:認証の3要素である「知識情報」「所持情報」「生体情報」のうち、2つ以上を組み合わせる認証方法

不正アクセスを防ぐためには、まずセキュリティを高める必要があり、二段階認証や多要素認証はセキュリティを高めることができる手段の1つです。

取り入れていない企業は、今すぐ二段階認証や多要素認証を取り入れて不正アクセスを未然に防いでいきましょう。

【対策2】ID・パスワードを定期的に変更する

ID・パスワードを定期的に変更することも、不正アクセスを防ぐための手段だと言えるでしょう。

また、ID・パスワードを設定する際には予測不可能なものに設定することと、そのID・パスワードを他のサイトで使い回さないようにしてください。

ID・パスワードが流出して不正アクセスを受ける企業が多いので、ID・パスワードの設定・管理・変更を徹底するようにしましょう。

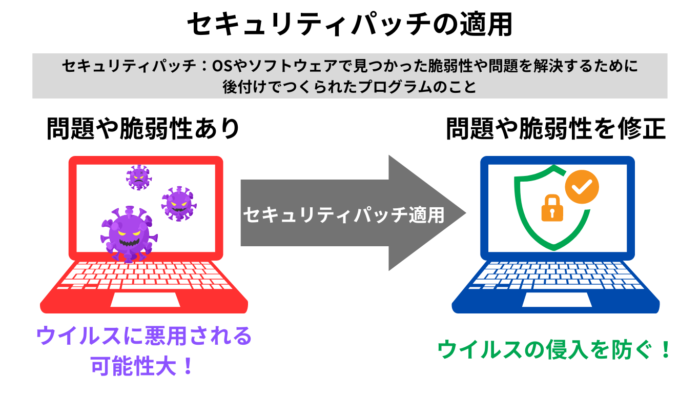

【対策3】ソフトウェアやアプリケーションのアップデートを行う

ソフトウェアやアプリケーションのアップデートを定期的に行うことも、不正アクセスを防ぐためには大事なことです。

ソフトウェアやアプリケーションのアップデートを行わないでいると、セキュリティの脆弱性により不正アクセスを通しやすくなってしまいます。

また、不正アクセスを防ぐためにはセキュリティパッチを適用するようにしましょう。

セキュリティパッチとは、OSやソフトウェア、アプリケーションで見つかった脆弱性や問題を解決するために後付けでつくられたプログラムのことです。

ただし、セキュリティパッチのサポートが終了しているソフトウェアは使わず、セキュリティパッチ更新のある新しい製品を使うようにしましょう。

【対策4】社員のセキュリティ教育を徹底する

不正アクセスを防ぐためには、社員のセキュリティ教育を徹底するようにしましょう。

企業で個人情報が漏洩する原因の1つに、社員による情報管理ミスや重要書類の紛失・置き忘れ、不正な情報持ち出しといったヒューマンエラーも多いと言われています。

よって、社員のセキュリティ教育を徹底して、社員1人1人が不正アクセスを防ぐための意識を持つことが重要です。

【対策5】不正検知サービスを導入する

不正アクセスを防ぐために最も効果的なのは、不正検知サービスを導入することです。

不正検知サービスとは、不正アクセスを検知して未然に不正アクセスやサイバー攻撃を防ぐことができるクラウドサービスです。

ID・パスワードの管理や社内教育をどれだけ徹底したとしても、完全に不正アクセスを防ぎきることは難しいでしょう。

よって、不正検知サービスとその他の対策を併用することで、不正アクセスのリスクを最小限に抑えることができるのです。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

不正アクセスを未然に防ぐには不正検知サービスの導入がおすすめ

不正アクセスを未然に防ぐには高精度な検知が可能な、不正検知サービスの導入がおすすめです。

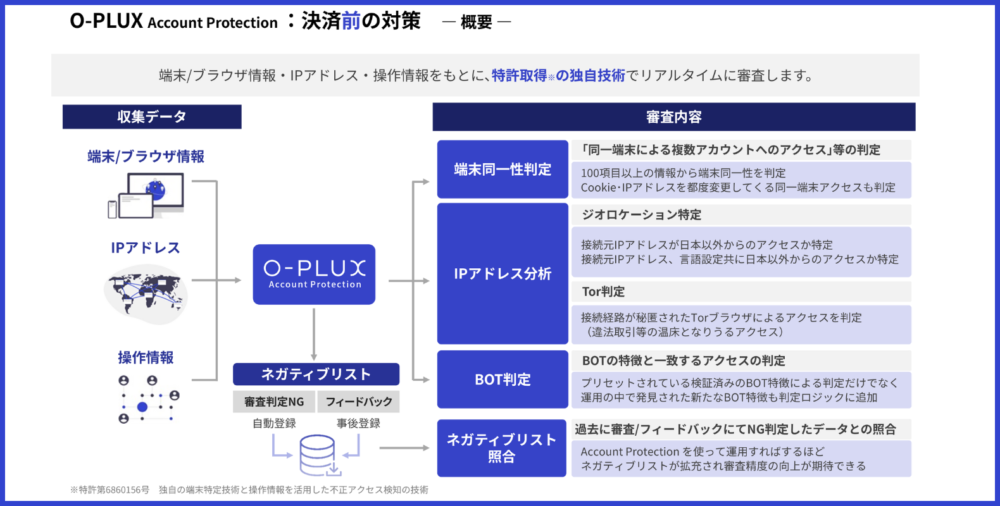

不正検知サービスには様々な種類がありますが、ここでは高精度な検知が可能な不正検知サービス「O-PLUX」を紹介していきます。

不正検知サービス「O-PLUX」

不正検知サービス「O-PLUX」は、当サイトを運営するかっこ株式会社が開発・提供している会員サイトの不正アクセスを見抜くクラウドサービスです。

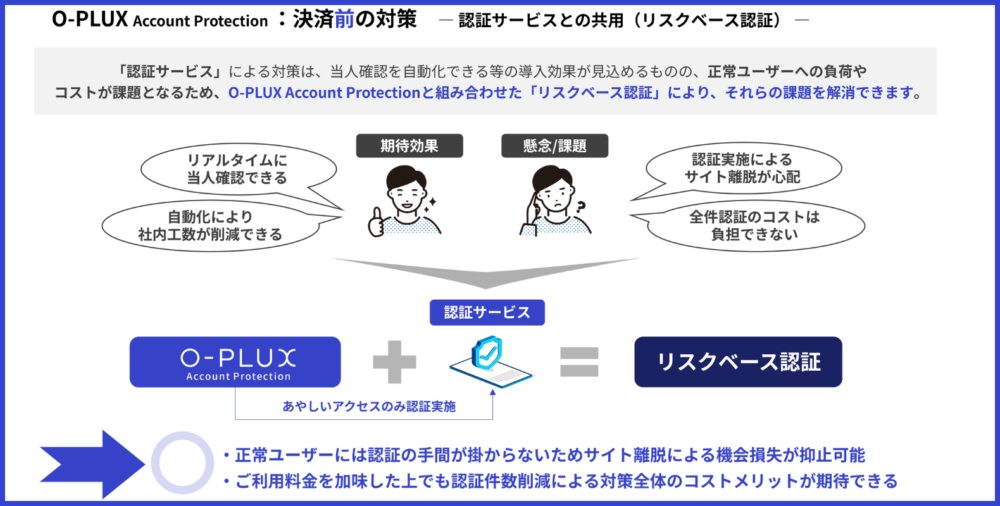

不正検知サービス「O-PLUX」の機能の特徴は、以下の図をご覧ください。

※参考:Cacco Inc.

不正検知サービス「O-PLUX」は、API連携および発生時のアクセス遮断・二段階認証の実装で、不正アクセスがあった場合にシステマチックにアクセスの遮断を行う、または疑いがある場合に二段階認証を実施させることができます。

※参考:Cacco Inc.

不正アクセスを防ぐためには不正検知サービス「O-PLUX」を導入して、万全な対策を行うようにしましょう。

不正検知サービス「O-PLUX」について詳しく知りたい方は、以下をクリックしてお問い合わせください。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

まとめ

この記事では、不正アクセスの仕組みから、不正アクセスが起こってしまった時の企業が受ける被害や対策まで幅広く紹介してきました。

不正アクセスがどれだけ甚大な被害を与えるのかについても紹介したので、早急に不正アクセス対策を見直す必要があるという認識を持つことができたでしょう。

企業が不正アクセスを受けた場合の被害は3つあります。

- 機密データ・個人情報の漏洩

- 重要データやファイルの搾取・消去

- データを暗号化され身代金を要求

これらの被害を未然に防ぐ、または被害を最小限に抑えるためにも行うべき不正アクセス対策は以下の5つです。

- 二段階認証・多要素認証を取り入れる

- ID・パスワードを定期的に変更する

- ソフトウェアやアプリケーションのアップデートを行う

- 社内教育を徹底する

- 不正検知サービスを導入する

不正アクセス対策の中で特に効果的とされているのが、不正検知サービスを導入することです。

今回紹介させていただいたのは、様々な不正ログイン検知サービスの中でも高精度な検知が可能なかっこ株式会社の「O-PLUX」です。

不正アクセスにより甚大な被害が発生してからでは遅いので、早急に自社で行える不正アクセス対策や不正ログイン検知サービスの導入を検討してみましょう。

-8-1000x300.png)