UTMとは、統合脅威管理システムと呼ばれ、複数のセキュリティ対策を1つにまとめたものです。

昨今、「UTMは本当に必要なのか?」「もう古いのでは?」という声も聞かれますが、企業の状況によっては必要な場合もあり、一概に決められるものではありません。

そこで、本記事では下記の内容を解説します。

- UTMは本当に必要なのか?

- 必要ないと言われている理由は?

- UTMに向いている人(企業)

なお、当サイトでは童話「3匹の子豚」になぞって、外部からの脅威や対策を漫画で簡単に解説しています。UTMの機能にも含まれている内容ですので、下記のバナーからダウンロードしてご活用ください。

目次

そもそもUTMとは

そもそもUTMとは、「Unified Threat Management」の略称で、日本語に訳すと「統合脅威管理」です。

この場合の脅威とは、多様化・巧妙化する「サイバー攻撃」を指します。

UTMの役割は、ファイアウォールや侵入防止システム、アンチウイルス機能などを一体化し、外部からのアクセスや攻撃に対して1台で内部ネットワークを守ることです。

▼UTMイメージ図

※引用:「令和4年度中小企業サイバーセキュリティ向上支援事業(概要)」

1つの機器でセキュリティ対策ができることから、セキュリティ専任者がいない中小企業などに適しています。

次の記事では、UTMの概要や役割などを詳しく解説しています。併せてご覧ください。

効率よくセキュリティ対策ができるUTMですが、一方で「必要ないのでは?」と言う声が聞かれるのも事実です。

次の章で理由を考察しているので、ぜひ読み進めてみてください。

なお、サイバー攻撃について深く知りたい方は、下記の記事をご覧ください。

UTMが必要ないと言われる3つの理由

複合的にサイバー攻撃から自社のシステムを守ってくれるUTMですが、「必要ない」と言われているのには、主に次の3つの理由が考えられます。

- 導入効果が計測しにくい

- 機能が多すぎて使いこなせない

- UTMがダウンした場合のリスクが大きい

どのようなことなのか、1つずつ解説します。

【理由1】導入効果が計測しにくい

UTMが必要ないと言われる理由の1つとして、成果が見えにくいことが考えられます。

不正なアクセスを「どの程度発見」し、「どの程度防いでいる」のかを視覚的に確認できず、成果を実感しにくいためです。

また、防いだアクセスが、本当に「不正によるものだったのか」の分析が難しいことも影響しています。

そのため、「UTMを導入しても、セキュリティ対策につながるとは限らないのではないか」という誤解が生じてしまうのです。

【理由2】機能が多すぎて使いこなせない場合がある

2つ目の理由として考えられるのは、サービスの内容や担当者のスキルによっては、機能が多すぎてUTMを十分に活用できない場合があるということです。

複数のセキュリティ対策に対応しているものの、「宝の持ち腐れ状態」にもなりかねないため「UTMでなくてもいいのではないか」という感情に陥りやすくなってしまいます。

【理由3】UTMがダウンした場合のリスクが大きい

3つ目の理由として、UTMがダウンしてしまった場合のリスクが大きいことが挙げられます。

UTMは社内ネットワークの出入り口に設置するため、トラブルなどでダウンした場合、セキュリティ対策が無効になってしまうおそれがあるからです。

セキュリティ対策が無効になると、不正なアクセスを遮断できなくなり、サイバー攻撃のリスクが高まってしまいます。

なお、サイバー攻撃の種類について知りたい方は、次の記事で詳しく解説していますので、ご確認ください。

UTMは必要ないと言われる3つの理由を解説してきました。

しかし見方を変えてみれば、課題が明確になることでサービスを選択する際の適切な判断材料となり得ます。

たとえば、UTMが防御したアクセス件数が可視化できたり、サポート体制が充実しているサービスを選んだりと、懸念点をカバーするための対策が可能になります。

UTMで「企業に必要なセキュリティ対策」のすべてが解決するわけではありませんが、自社に合ったサービスで正しく使いこなせば、恩恵が大きいのも事実です。

次の章では、UTMのメリットを紹介していきます。

UTMを導入する4つのメリット

UTMを導入するメリットは、主に次の4つです。

- 包括的なセキュリティ対策を実現

- コスト削減に貢献

- 導入が簡単

- 内部からの脅威にも対応

1つずつ見ていきましょう。

【メリット1】包括的なセキュリティ対策を実現

UTMを導入する1つ目のメリットは、複数の脅威に対して包括的なセキュリティ対策を実現できることです。

UTMは、「ファイアウォール」「アンチウイルス」「侵入検知・防止システム」「スパムフィルタリング」など、さまざまなセキュリティ機能を1つのシステムに統合しています。

つまり、UTMが1台あれば、多種多様なサイバー脅威に対し一元的かつ効果的に対応することが可能です。

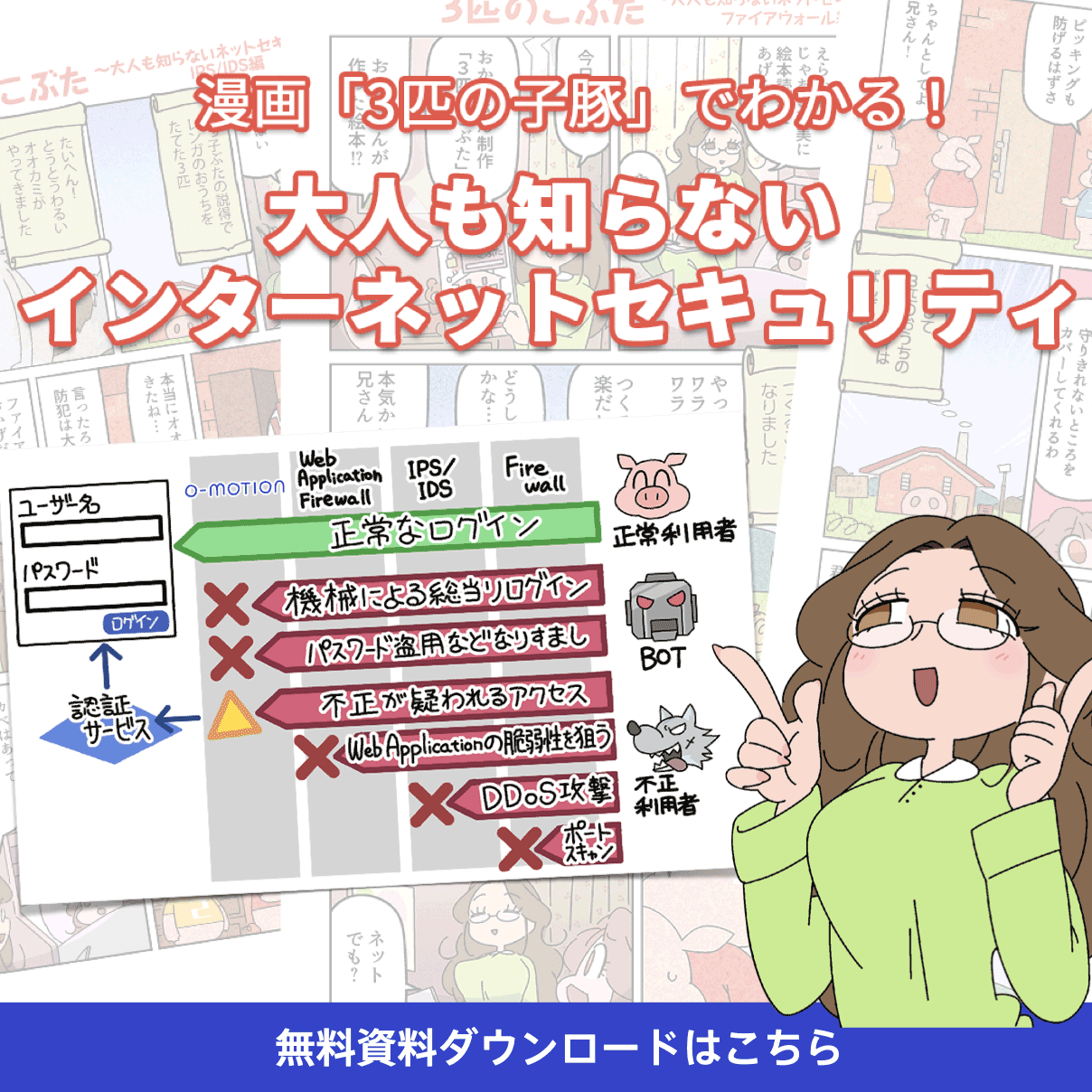

下記の記事では、ファイアウォールをはじめとした複数のセキュリティ対策について漫画で解説しています。読みやすい内容ですので、ぜひご覧ください。

【メリット2】コスト削減に貢献

2つ目のメリットは、コスト削減に貢献することです。

複数のセキュリティ製品を個々に購入・管理する代わりにUTMを使用することで、全体的なコスト削減が期待できます。

さらに、一元管理ができることから、運用コストや管理にかかる手間も軽減できます。

【メリット3】導入が簡単

3つ目のメリットは、UTMの導入が簡単におこなえる点です。

アプライアンス型の場合は、ネットワークの出入り口に設置するだけでセキュリティ対策ができることから、大掛かりな工事を必要としません。

ただし、サービスや導入企業の状況によっては工事が必要な場合もあります。

【メリット4】内部からの脅威にも対応

メリットの4つ目は、外部からの脅威だけでなく、内部からの脅威にも対応できることです。

万が一、悪意を持ってバックドア(※)を作られた場合も、中継部分で脅威を遮断できるため、内部からの個人情報や機密情報の流出を阻止できます。

また、ヒューマンエラーでマルウェア(不正なプログラム)などに感染した場合でも、無関係なWebサイトへのアクセスをブロックできる点もメリットの1つです。

(※)システムやソフトウェアに意図的に設けられた、通常の認証プロセスを迂回する非公式のアクセス方法のこと

下記の記事では、マルウェアの種類や感染経路を解説しています。マルウェアの理解を深める資料にもなりますので、関心のある方はご覧ください。

UTMの現状

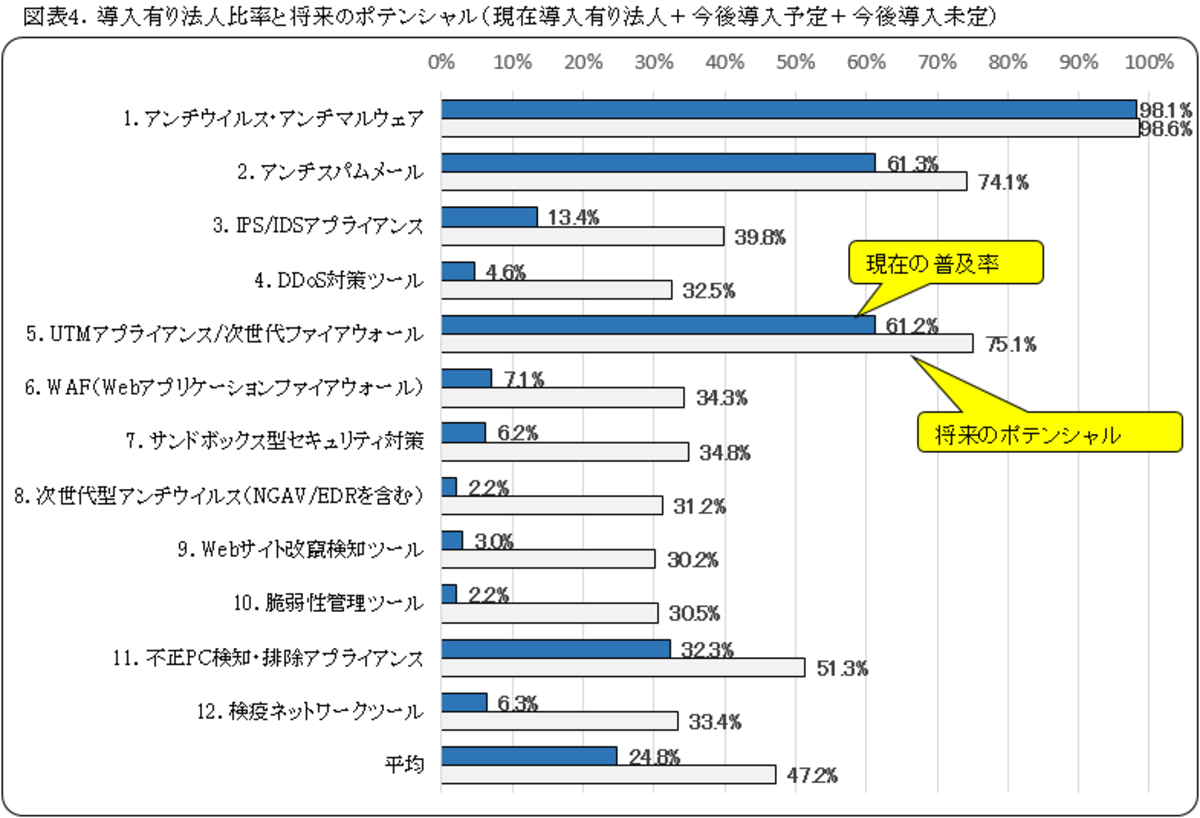

ここで、UTMはどの程度浸透しているのか現状を見てみましょう。

デロイトトーマツミック経済研究所株式会社が2018年におこなった調査では、下図のように調査に協力した法人1,013社のうち、61.2%がUTMを取り入れていたことがわかりました。

今後導入予定の「将来のポテンシャル」も合わせると、アンケートに答えた法人全体の75.1%に及ぶことから、2018年の時点では日本国内でUTMの普及が浸透していることがわかります。

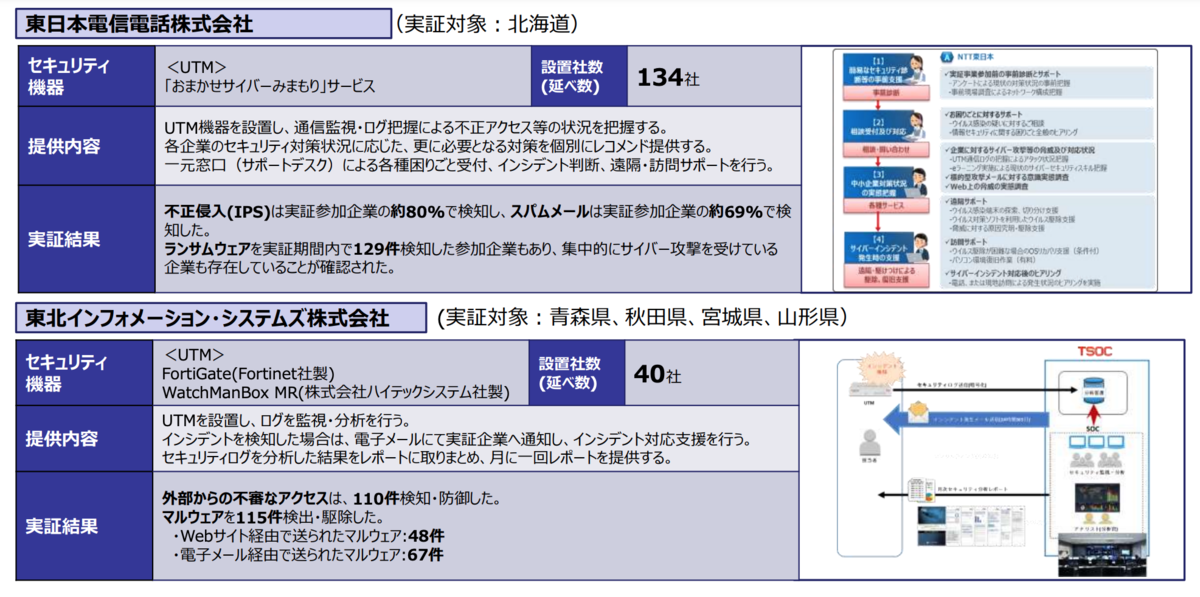

また、別の調査で、経済産業省と独立行政法人情報処理推進機構(IPA)が「サイバーセキュリティお助け隊事業」を実施しました。

実証参加企業にUTMを設置(延べ1,190社)したところ、UTMはマルウェアへの感染の疑いがある通信を検知しました。

Hacktoolやトロイの木馬などのマルウェアだけでなく、不正なIPアドレスへの通信が成立していることも確認されています。

▼検知および監視の仕組みと実証結果の一例

※引用:独立行政法人情報処理推進機構

実証では、ほとんどの中小企業で何らかのアラートが検知されていることから、常にサイバー攻撃の脅威にさらされている実態が明らかになりました。

以上の結果から考えてみても、UTMが果たす役割は決して小さくないことがわかります。

なお、サイバー攻撃への対策については、次の記事をご覧ください。

UTMの導入をおすすめしたい企業

本章では、特にUTMの導入をおすすめしたい企業とその理由を、下表にまとめてみました。

| UTMの導入がおすすめの企業 | おすすめの理由 |

|---|---|

| 顧客情報を扱う企業 | 個人データや機密情報を日常的に取り扱っている企業は、UTMを導入することで、顧客情報の漏洩や不正アクセスからの保護が可能になる |

| セキュリティ担当者が少ない企業 | 管理が簡単で一元管理できるUTMは、限られたリソースでも効果的なセキュリティ対策が実現できる |

| セキュリティレベルを一定にしたい企業 | 異なる部門や拠点がある企業では、UTMによって、企業全体で統一された高いセキュリティ基準を確立し、組織全体のセキュリティを強化することが可能になる |

このように、企業の規模やリソースの制約がある企業でも、UTMを導入することにより、セキュリティの強化と運用の簡素化を実現できます。

UTM選びで失敗しないための4つのポイント

ここでは、UTM選びで失敗しないための4つのポイントを紹介します。

- 自社に合った機能が搭載されているか

- 自社のコンピューター性能とのバランスは適切か

- サポート体制は充実しているか

- 操作がしやすいか

これまでお伝えしてきたとおり、多様なリスクに対応するためのアプローチとして、UTMは効果的だと言えます。

ポイントを押さえて、UTMのメリットを最大限享受しましょう。

【ポイント1】自社に合った機能が搭載されているか

1つ目のポイントは、自社にあった機能が搭載されているか確認することです。

UTMはサービスによって、対象となる企業の規模や特徴が異なります。

そのため、自社の規模と合っているか、求めているセキュリティ機能が搭載されているかの確認が必要です。

【ポイント2】自社のコンピューター性能とのバランスは適切か

2つ目のポイントは、自社のコンピューター性能とのバランスが適切かどうかです。

自社のコンピューターが指定時間内に処理できるトランザクション数と、UTMにかかる負荷の釣り合いが取れているかの確認は重要な要素です。

両者のバランスが悪いと通信速度が遅くなり、大幅な業務効率の低下を招くことになりかねません。

具体的には、UTMのCPUの性能やメモリ使用量のチェックなどの事前確認が必須です。

自社で分からない場合は、サービス提供企業や専門家に話を聞いて検証することをおすすめします。

【ポイント3】サポート体制は充実しているか

3つ目のポイントは、サポート体制が充実しているかどうかを見ることです。

導入後のサポート体制はサービス会社ごとに異なります。

トラブルの際に相談できるかどうかはUTM運用においても重要なため、サービス会社の技術力や緊急時の対応力も知っておいた方がよいことの1つです。

また海外の会社の場合、日本語でのサポートはあるか、有償かどうかなどの確認も忘れずにおこないましょう。

【ポイント4】操作がしやすいか

最後に、UTMの操作がしやすいかどうかも大切なポイントです。

サービスによっては、操作画面に専門用語が多く、戸惑うものもあります。

さらに、複数のセキュリティ機能の操作がバラバラな場合もあるため、前もって操作画面を確認できるものがおすすめです。

セキュリティ対策向上のためにできること

UTMは、1台で幅広いセキュリティ機能を搭載しているとはいえ、必ずしも完全とは言えません。

日々巧妙化するサイバー攻撃やUTMにトラブルが生じた場合を考えると、他のセキュリティサービスと併用することが望ましいと言えます。

経済産業省と独立行政法人情報処理推進機構(IPA)が策定したガイドライン、サイバーセキュリティ経営ガイドライン Ver3.0でも、推奨している対策の1つが「多層防御」です。

たとえば、かっこ株式会社が提供する不正アクセス検知サービス「O-MOTION」は、なりすましログインやBOTアタックをリアルタイムに検知するクラウドサービスです。

JavaScriptタグを埋め込むのみで簡単に導入でき、複数要素認証と組みあわせることで「リスクベース認証」の構築も可能ですので、「多層防御」実現の選択肢となり得るのではないでしょうか。

大手銀行やネット証券でも多数の導入実績のある「O-MOTION」について詳しい資料を無料で配布しています。下記のボタンよりダウンロードしてご覧ください。

自社の不正アクセス状況が分かるトライアル利用受付中!

O-MOTIONの資料DLはこちら

まとめ:ポイントを押さえUTMを最大限有効活用しよう

UTMは下記のような理由で必要ないという声も聞かれます。

- 導入成果が視覚的にわかりにくい

- 使いこなせているか不安

- ダウンした場合のリスクが大きい

しかし、簡単に導入でき、1台で多数の攻撃を防御してくれるUTMは、人員が少ない企業やECサイト経営者にとっては心強い存在です。

自社に合ったUTMを選び最大限に有効活用するため、事前に下記の4つのポイントを押さえることをおすすめします。

- 自社に合った機能が搭載されているか

- 自社のコンピューター性能とのバランスは適切か

- サポート体制は充実しているか

- 操作がしやすいか

併せて「多層防御」の目的で不正アクセスを検知するセキュリティサービスなどと併用し、日々変化するサイバー攻撃に対応していきましょう。

次の記事では、不正検知システムについて解説しています。検知できなかった場合に想定される被害や対策も掲載していますので、関心のある方はご一読ください。