「管理画面への不正ログインは、どのような手口でおこなわれるのだろう」

「不正ログインを防ぐために取るべき対策を知りたい」

と思うことはありませんか。

Webサイトの管理画面から悪意のある第三者に不正ログインされ、被害を受けるケースが後を絶ちません。不正ログインに遭った場合、個人情報や資金の流出など多大なダメージを負う恐れがあります。

この記事では管理画面に不正ログインされる手口やリスク、被害事例を解説します。記事の後半では、管理画面から不正ログインに遭わないための対策も紹介していますので、ぜひご一読ください。

なお「不正ログインを検知できる仕組みをつくりたい」などの場合は、不正検知サービス「O-PLUX」の利用がおすすめです。なりすましや機械的なログインをリアルタイムで検知するため、安全性の高いログインだけを認証できる可能性が高まります。

O-PLUXの特徴や導入事例は、下記から無料ダウンロードしてご確認ください。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

※金融機関等には不正ログイン検知サービス「O-MOTION」として提供しております。

目次

管理画面にログインされた?手口の例やリスクを解説

不正ログインは年々増加傾向にあり、特に管理画面は狙われやすくなっています。管理画面で不正ログインが行われる手口やリスクを知っておき、対策方法の検討に役立てましょう。

なお「不正ログイン全般を詳しく知りたい」方は、下記の記事もあわせてご覧ください。管理画面に限らず、不正ログインの手口や対策方法を紹介しています。

管理画面に不正ログインされる手口の例

不正ログイン対策を検討するためには、実際の手口を知っておくことが重要です。手口には主に下記の3つがあります。

- 標的型攻撃

- リスト型攻撃

- ブルートフォース攻撃

順番に見ていきましょう。

【手口1】標的型攻撃

標的型攻撃とは、特定のWebサイトを狙ってサイバー攻撃を仕掛けることです。

ターゲットにあわせて手法を選定するため、不特定多数を狙ったサイバー攻撃よりも対策が難しいと言われています。

たとえば下記の手法が挙げられます。

| 種類 | 攻撃内容 |

|---|---|

| 標的型メール | 添付ファイルやURLリンクを掲載したメールを送付し、ウィルスに感染させる |

| Webサイト改ざん | Webサイトのシステムや情報を意図的に書き換える |

| 水飲み場型攻撃 | ターゲットがよく利用しているWebサイトに不正プログラムを仕込み、アクセス時に感染させる |

| ゼロデイ攻撃 | ソフトウェアの脆弱性に対策が取られる前に攻撃する |

このように標的型攻撃にはさまざまな手法があるため、あらゆるセキュリティ対策を施して攻撃を防がなければなりません。

標的型攻撃の対策方法や被害例は、下記の記事で詳しく解説していますので、ぜひあわせてご覧ください。

【手口2】リスト型攻撃

入手したIDとパスワードの組み合わせでログインを試みる「リスト型攻撃」も、不正ログインの手口のひとつです。攻撃者はフィッシングサイトやダークウェブなどでID・パスワードを入手し、ログインを試みます。

2019年にはユニクロ・GUの通販サイトがリスト型攻撃を受け、46万1091件のアカウントに不正ログインされました。

リスト型攻撃を防ぐためには、他社の被害事例や対策方法を知っておく必要があります。下記の記事で紹介していますので、ぜひ参考にしてみてください。

【手口3】ブルートフォース攻撃

ログイン画面でパスワードのパターンをすべて試す「ブルートフォース攻撃」も、不正ログインの主な手口といえます。先述した「リスト型攻撃」との違いは下記の通りです。

・リスト型攻撃:IDとパスワードの組み合わせを利用した攻撃

・ブルートフォース攻撃:IDに対して様々なパスワードを試行する攻撃

パスワードを当てるまでに時間がかかるものの、特別な技術なしで確実にログインできることが特徴です。

ブルートフォース攻撃を受けた場合、ログイン試行履歴が普段よりも多く残ります。不審な履歴を見つけたら早急に対策を講じましょう。

なお、ブルートフォース攻撃の詳しい手口や対策方法は下記の記事で解説していますので、ぜひご一読ください。

万が一管理画面に不正ログインされた場合、どのようなリスクが起こり得るのでしょうか。具体的なリスクを解説します。

管理画面に不正ログインされた場合のリスク

管理画面に不正ログインされた場合に起こり得るリスクは、下記の4つです。

・個人情報が流出する

・不正に送金される

・Webサイトが改ざんされる

・クレジットカードが不正利用される

また、上記のリスクによって、下記の二次被害に発展するケースも考えられます。

・被害者への弁済が発生する

・企業の社会的信用が低下する

・原状復帰するための労力・コストが発生する

・株価の下落につながる

・サービスの停止・撤退に追い込まれる

不正ログインがたった1件起こるだけで、今後の事業戦略を転換せざるを得ないことも十分にあり得ます。安定した事業をおこなうためにも、不正ログイン対策は欠かせません。

なお、不正ログインの被害に遭うのは管理画面だけではありません。続けて見ていきましょう。

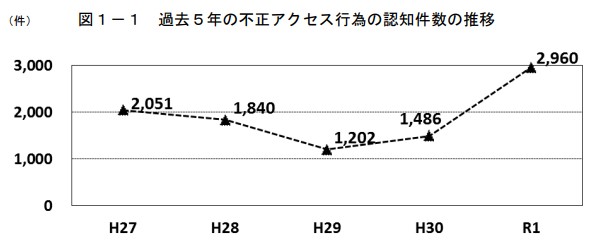

管理画面に限らず不正ログインは増加傾向にあるので要注意

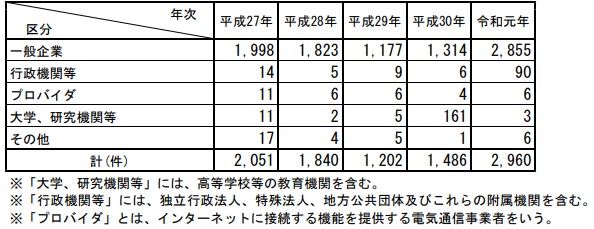

管理画面に限らず不正ログインは年々増加傾向にあるため、決して他人事ではありません。総務省の調べによると、令和元年における不正アクセス数は過去5年間で最も多いです。

また不正アクセスで被害を受けた団体の内訳を見てみると、一般企業が最多であるものの、行政や大学・研究機関も一定数あることがわかります。

今後も技術の進歩とともに不正ログイン被害は増加することが考えられるため、早急に対策する必要があります。実際にどのような被害に遭う恐れがあるのか、続けて見ていきましょう。

管理画面に不正ログインされることによる被害の例3つ

管理画面に不正ログインされた場合、下記の被害に遭うことが考えられます。

- Webサイトを改ざんされる

- 個人情報を漏洩される

- 踏み台攻撃に利用される

自社のWebサイトを改ざんされたり、踏み台攻撃に利用されてさらに被害が拡大したりする恐れがあります。順番に見ていきましょう。

【被害例1】Webサイトを改ざんされる

ひとつ目の被害例は、自社のWebサイトを改ざんされることです。攻撃者は下記の目的を成し遂げるため、管理画面に不正ログインするケースがあります。

・自身の思想を掲載するため

・Webサイトを停止させるため

・閲覧者をマルウェアに感染させるため

・詐欺サイトへ誘導するため

たとえば2021年には龍谷大学のWebサイトが改ざん被害に遭い、サイト内でページを検索すると無関係なサイトに遷移する異常が発生しました。

このように閲覧者に対して被害が及ぶ改ざんをされた場合、社会的信用の失墜につながりかねません。

【被害例2】個人情報を漏洩される

個人情報の漏洩も、不正ログインに代表される被害事例のひとつです。個人情報が流出した場合、企業のイメージダウンにつながり、ビジネスを継続できないリスクが発生します。

また、クレジットカード番号や住所などの情報が流出した場合、ユーザーは下記の被害に遭う恐れがあります。

クレジットカードを不正利用され、身に覚えのない請求書が届く

なりすまし被害に遭い、会員サイトのポイントを不正利用される

自社サービスを利用するユーザーを保護するためにも、管理画面の不正ログイン対策が欠かせません。

個人情報漏洩による炎上に備えて、事業者さまは以下からお役立ち資料をぜひダウンロードして参考にしてください。

【情報漏洩による炎上に備えよう】炎上対策についての無料資料DLはこちら

なお「個人情報が漏洩するリスクや事例を知りたい」などの場合は、下記の記事をご一読ください。

【被害例3】踏み台攻撃に利用される

踏み台攻撃とは、自社のPCやサーバーを第三者に乗っ取られて遠隔操作され、他端末への攻撃に使われるサイバー攻撃です。

踏み台攻撃のターゲットにされた場合、下記の状況に追い込まれる場合があります。

・知らないうちに加害者として犯罪に加担させられ、社会的な信用が低下する

・発信元しか通信記録に残らないため、本来の攻撃者を特定するまでに時間がかかる

特に中小企業は、大手企業に比べるとセキュリティ対策が万全ではないケースが多いです。企業の安全性を確保するためにも、速やかに不正ログイン対策を検討しましょう。

ここまで不正ログインの手口や被害例を紹介しましたが、「どのように対策を講じればよいのだろう」と悩む方も多いのではないでしょうか。主な対策方法を解説しますので、ぜひ続けてご覧ください。

管理画面から不正ログイン被害に遭わない対策4つ

管理画面から不正ログイン被害に遭わないようにするには、下記4つの対策を取り入れましょう。

- ログインに制限をかける

- 複雑なパスワードが設定される制限をかける

- ソフトウェアのバージョンを最新に保つ

- 二要素認証を導入する

特定のユーザー以外はログインできないようにしたり、二要素認証を導入したりすることが重要です。順番に解説します。

【対策1】ログインに制限をかける

ひとつ目の不正ログイン対策は、管理画面へのログイン制限をかけることです。関係者以外のユーザーがアクセスできなくなるため、不正ログインのリスクを最小限に抑えられます。

たとえば下記の方法が挙げられます。

・特定のIPアドレスのみ、管理者アカウントを利用できるようにする

・同一IPアドレスから短時間で複数回アクセスがあった場合は拒否する

不正ログインは、外部ユーザーがアクセスできるからこそ起こるものです。IPアドレスや試行回数に制限を設けることで、攻撃者のアクセスを未然に防げる可能性が高まります。

【対策2】複雑なパスワードが設定される制限をかける

ユーザーが簡単なパスワードを設定できないようにすることも、効果的な対策です。パスワードを複雑にすることで安易に特定されにくくなるため、不正ログインのリスクを低減できます。

パスワード設定時にかけるべき制限には、下記が有効です。

・複数の要素を組み合わせる必要がある(英字、数字、記号など)

・最低文字数がある(8~12文字)

・個人情報に関連する文字列は拒否する(名前、誕生日など)

一度でも個人情報が流出した場合、ユーザーと企業双方に多大な被害が及ぶ恐れがあります。ユーザーにはセキュリティ強化のためと理解を促した上で、不正ログイン対策として導入しましょう。

【対策3】ソフトウェアのバージョンを最新に保つ

ソフトウェアのバージョンを最新に保つことも欠かせません。ソフトウェアを定期的にアップデートすることでプログラムの脆弱性が解消され、サイバー攻撃を防ぎやすくなります。

最新バージョンに保つためには、下記のことを心がけましょう。

・最新版のリリース後は自動アップデートされるように設定する

・定期的にメーカーのWebサイトを確認し、修正プログラムがあれば適用する

不正ログインを含めたサイバー攻撃の手口は、年々巧妙化しています。将来被るリスクから身を守るためにも、必ずソフトウェアを最新版に更新しましょう。

【対策4】二要素認証を導入する

4つ目の不正ログイン対策は、二要素認証(複数の要素を組み合わせて本人確認をおこなう認証方法)を導入することです。

異なる認証方法を利用することで本人確認の精度が上がるため、不正ログインを防ぎやすくなります。二要素認証には主に下記の3種類があります。

| 種類 | 認証方法 |

|---|---|

| 知識要素 | ユーザー本人しか知らない情報をパスワードとして入力させる |

| 所有要素 | SMSやメールアドレスにパスコードを送信し、追加認証する |

| 生体要素 | 身体的特徴(ユーザーの指紋や顔など)で認証する |

たとえば「パスワード入力+SMSへパスコードを送信し、管理画面にコードを入力」のように複数要素を組み合わせて、本人認証を強化させることが可能です。

二要素認証を取り入れるポイントや活用場面は、下記の記事で紹介しています。導入を検討している方は、ぜひあわせてご一読ください。

管理画面から不正ログインに遭わない対策を解説してきましたが、万が一IDやパスワードが漏洩した事態に備えておくことも大切です。早速見ていきましょう。

ID・パスワードが漏れた場合も考慮したセキュリティ対策が重要

本記事で紹介した不正ログイン対策を導入しても、ID・パスワードなどが漏洩するリスクはゼロではありません。そのため、ログイン情報を保有しているユーザーが「攻撃者かどうかを検知できるシステム」を導入することがおすすめです。

弊社が提供している「O-PLUX」では、機械的な不正ログインを検知できる機能を搭載しています。万が一攻撃者がIDやパスワードを保有していた場合も、未然にアクセスをブロックできるため、不正ログインの被害を防げる可能性が高いです。

実際にO-PLUXを導入したお客様より、下記の感想をいただいています。

課題

- リスト型攻撃の多発

- 顧客情報漏洩リスクの高まり

- 従来のWAFやIP制限以上の防御体制の整備

- 利便性を損なわないセキュリティ強化とCVR維持の両立

「O-PLUX Account Protection」導入によって実現したこと

- リスト型攻撃の防止に成功

- CVR(コンバージョン率)を下げずにセキュリティ強化を実現

- ツール運用の内製化不要で、運用工数を削減

- 企業理念「お客様に常に誠実であるべき」の体現

引用:かっこ株式会社

O-PLUXの機能や導入方法は、下記から無料ダウンロードできる資料をご確認ください。不正アクセスの被害や対策方法もあわせて解説しています。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

※金融機関等には不正ログイン検知サービス「O-MOTION」として提供しております。

まとめ:管理画面の不正ログイン対策は必要不可欠

不正ログインは年々増加傾向にあり、特に管理画面での対策が欠かせません。もし不正ログインの被害に遭った場合、Webサイトの改ざんや個人情報漏洩などのリスクが発生します。

事業やサービスを停止せざるを得なくなる恐れもあるため、下記の不正ログイン対策を実施しましょう。

・IPアドレスやアクセス回数など、管理画面へのログイン制限をかける

・パスワードには複雑な文字列のみ設定可能にする

・ソフトウェアを定期的にアップデートする

・二要素認証を導入する

なお、不正ログイン対策には、なりすましや総当たり攻撃などの不審な挙動を検知できる「O-PLUX」の利用がおすすめです。

安全性の高いログインには通常のID・パスワード認証、怪しいアクセスには多要素認証など、認証フローを分けられるので安全性が高まります。

詳しい機能や導入事例は下記の資料で紹介していますので、ぜひ無料ダウンロードの上、ご活用ください。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

※金融機関等には不正ログイン検知サービス「O-MOTION」として提供しております。

-8-1000x300.png)