スピアフィッシング攻撃とは、個人情報や機密情報を盗み取ることを目的に、特定の企業や個人を狙うフィッシング詐欺の一種です。

通常のフィッシングよりも騙されやすく、過去にも多くの被害が発生しているため、手口を知ったうえで適切な対策を講じることが大切です。

そこで本記事では、スピアフィッシングに関する下記の内容を解説します。

- スピアフィッシング攻撃の特徴や主な手口

- スピアフィッシング攻撃とフィッシング詐欺の違い

- スピアフィッシング攻撃で企業が被るリスクと対策

過去の被害事例や、被害に遭った場合の対処法も解説しますので、ぜひ最後までご覧ください。

なお、フィッシング詐欺全般について先に知りたい方は、下記の記事をご一読ください。

\自社のなりすましサイトの検知・フィッシング対策に!/ 詳細やお問合せはこちら

詳細やお問合せはこちら

目次

スピアフィッシング攻撃とは?主な手口や国内の現状を解説

まずは、スピアフィッシング攻撃の定義や主な手口、国内の現状を解説します。

スピアフィッシングの特徴や手口を把握して、組織内でのセキュリティ意識向上にお役立てください。

スピアフィッシング攻撃は「標的型のフィッシング詐欺」

スピアフィッシング攻撃とは、個人情報や機密情報を盗むことを目的として、特定の個人や企業を狙って仕掛けてくるフィッシング詐欺の一種です。別名、標的型攻撃とも言われています。

スピアは「槍」の意味を持ち、狙いを定めたら突き刺すように仕掛けてくる標的型の攻撃です。

そのため、詐欺の精度が高く「通常のフィッシングよりも騙されやすい」という特徴があり、なかなか見抜くことができません。

※引用:総務省

下記の記事では、標的型攻撃の特徴や対策を詳しく解説していますので、あわせてご覧ください。

スピアフィッシングの主な手口

スピアフィッシングの手口は、主に下記のような特徴があります。

【スピアフィッシングの主な手口】

|

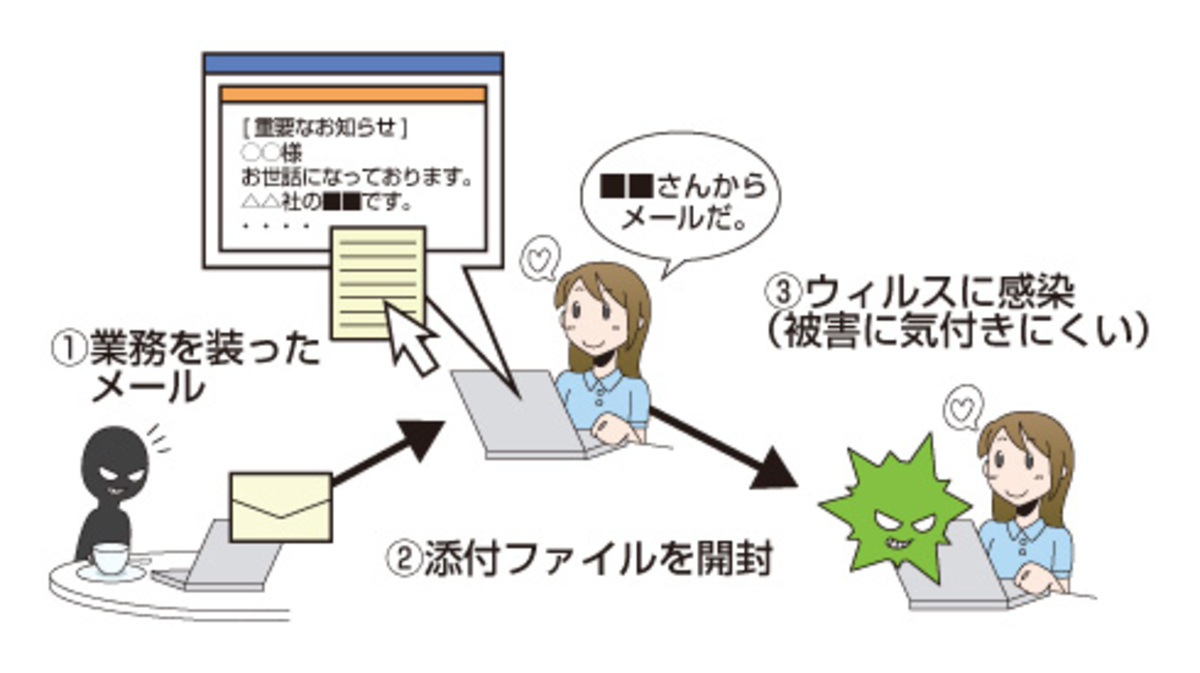

※引用:独立行政法人情報処理推進機構

不正を働くものは、人間の心理的な隙や行動のミスをついた攻撃方法「ソーシャルエンジニアリング」を用いて詐欺を仕掛けてきます。

そのため、何の疑いもなく信じてしまい、自身が詐欺にあったことに気付かないケースも少なくありません。

下記は、部署ごとに送られたメールの内容でうっかり開いてしまいがちな例文です。

| 部署 | 信じやすい件名やメール内容 | 添付ファイル |

|---|---|---|

| 人事部 | 中途採用の問い合わせ | 履歴書 |

| 営業部 | 得意先からの注文 | 発注内容 |

| 技術部 | 新製品に関する問い合わせ | 製品に対するQ&A |

| システム開発部 | セキュリティ注意喚起 | 手口に関する解説書 |

通常の業務でやりとりしている内容と似ていることもあり、被害者は抵抗なく添付ファイルやURLをクリックしてしまうのです。

スピアフィッシングは、セキュリティ意識が高い「システム開発部」のような部署でも引っかかってしまうほど、巧妙な手口だということを覚えておきましょう。

スピアフィッシングを含むフィッシング詐欺の現状

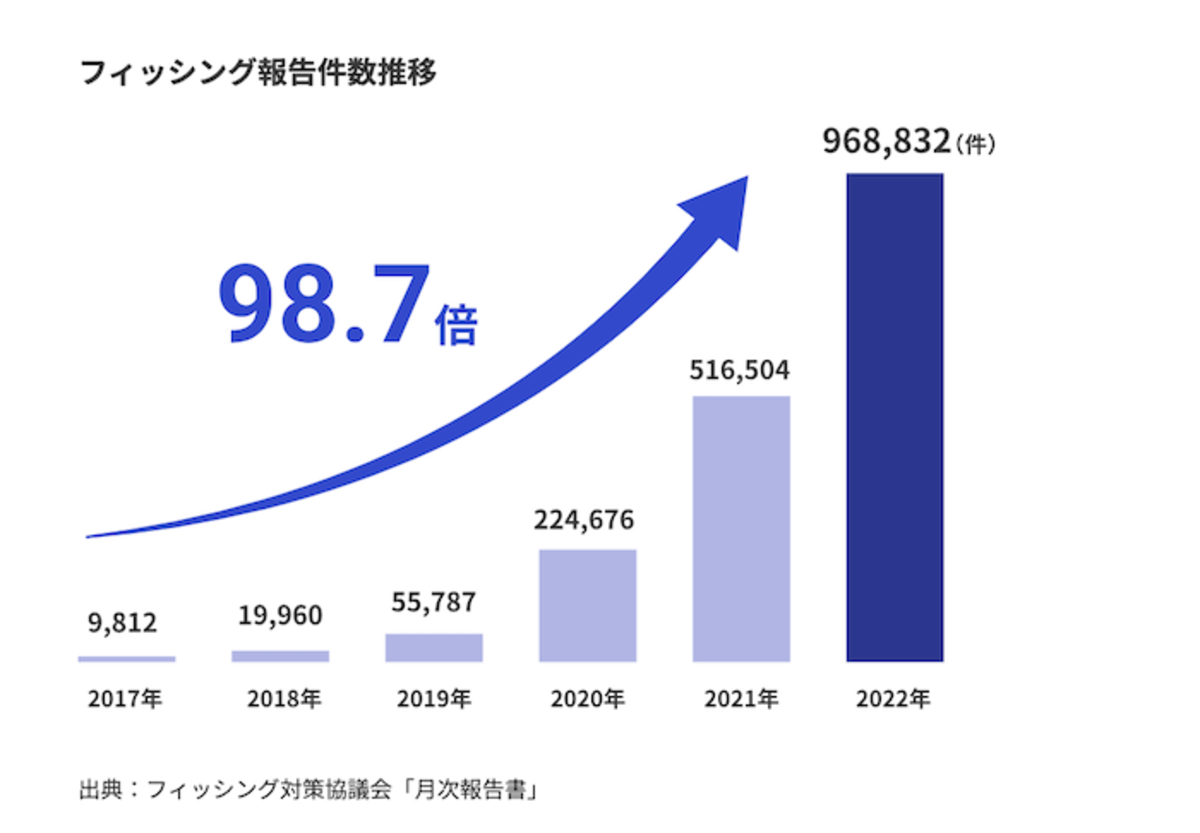

スピアフィッシングを含むフィッシング詐欺は、報告件数が年々増加しているのが現状です。

また、あの手この手を使い、手口も巧妙化しています。

下記のグラフは、フィッシング対策協議会の資料をもとに作成した「2017年から2022年までのフィッシング報告件数の推移」です。

※参考:フィッシング対策協議会

2017年のフィッシング報告数「9,812件」に対し、2022年は「968,832件」と5年間でおよそ100倍に増えています。

さらに、ある調査用メールアドレス宛にひと月に届いたフィッシングメールのうち、約87.0%がメール差出人に実在するサービスのメールアドレス (ドメイン) を使用した「なりすまし」フィッシングメールであったとの報告もあります。

このように「なりすまし」によるフィッシングメールが多い状況は、依然として続いているのが現状です。

また、企業などの海外拠点は、日本に比べてセキュリティが手薄になりがちなため、標的にされやすい傾向があります。

スピアフィッシングの一種「ホエーリング」とは

スピアフィッシングのなかでも、社長や経営者レベルをターゲットにした攻撃は「ホエーリング」と呼ばれています。

詐欺の手口は、スピアフィッシングとほとんど変わりません。

スピアフィッシングとホエーリングの違いは、標的が「魚」から「鯨」になり、企業の社長など、より大きな役割を担う者を標的とする点にあります。

【ホエーリングの特徴】

|

不正者は、ターゲットの地位や肩書き・個人情報などを特に念入りに調べ、隙を狙って疑われないように振る舞います。

スピアフィッシング攻撃とフィッシングの違い

通常のフィッシング攻撃は「不特定多数」を対象に仕掛るのに対し、スピアフィッシング攻撃は「標的を特定」して仕掛けるという違いがあります。

次の表は、スピアフィッシング攻撃とフィッシング攻撃の違いを詐欺の段階ごとに比較したものです。

| スピアフィッシング攻撃 | フィッシング攻撃 | |

|---|---|---|

| ターゲット | 特定の人物や企業を狙う | 不特定多数を狙う |

| 攻撃の特徴 | ・事前に標的のことを調べているため精度が高い ・受信者にとって関係性が深い話題 | 「数多く攻撃したなかで一部でも引っ掛かればよい」というスタンスのため精度が荒い |

| 不正検知 | 検知されにくい | 検知される場合が多い |

| 感染後 | 感染に気づきにくい | 何らかの異常な症状が出て気づきやすい |

| 被害 | 金額や漏洩する情報量が大きい | 漏洩や盗まれる金額は基本的に個人単位 |

スピアフィッシング攻撃は、ターゲットに合わせた信頼性の高い情報を利用して狙い撃つため、より高いセキュリティ意識を持つことが求められます。

スピアフィッシング攻撃で企業に起こり得るリスク

企業がスピアフィッシング攻撃を受けると、次のようなリスクが起こり得えます。

【スピアフィッシング攻撃で企業が受けるリスクの一例】

|

スピアフィッシング攻撃の被害で騙し取られるのは、自社の従業員に関する情報だけではありません。

顧客情報や取引先との機密情報などが流出するリスクもあり、被害に遭うと関係各所に多大な迷惑をかけるおそれがあります。

加えて、これまでの事案を見てみると、騙し取られた情報が表立って流出するまでは不正が発覚しないケースがほとんどです。

マルウェアやランサムウェアといった不正なプログラムに感染させる被害も想定でき、海外では実害も発生しています。

下記は、ランサムウェアに感染した場合に想定される被害の一例です。

- 情報漏洩

- 業務やサービスの停止

- 社会的な信頼の喪失

このように、スピアフィッシング攻撃は事業継続に大きなダメージを与えるリスクも秘めており、普段から被害を防ぐための専門的な対策が求められます。

なお、ランサムウェアの手口や事例、被害に遭わないための対策については、下記の記事で解説していますのでご一読ください。

スピアフィッシング攻撃の被害事例3選

この章では、国内外の被害実例を3つ紹介します。

- 公的機関から125万人分の個人情報が漏洩

- 旅行会社から793万人分の個人情報が漏洩

- バングラデシュ中央銀行から約8,100万ドルが不正送金

スピアフィッシングに限らず、サイバー攻撃は国内外で巧妙化かつ、常態化しています。

実際に発生した手口を知り、セキュリティ対策の強化にお役立てください。

【事例1】公的機関から125万人分の個人情報が漏洩

2015年5月、とある公的機関がスピアフィッシング攻撃の被害に遭い、保有する個人情報の一部が流出する事案が発生しました。

不正の手口は下記のとおりです。

【不正の手口と経緯】

|

外部通信時に職員のメールアドレスが盗まれていた可能性が高く、攻撃者が管理権限を窃取・利用して他の端末へ拡大させたことがわかっています。

重ねて、さらなる被害の拡大を招いた要因として

- 「標的型メール攻撃ではないか」という疑いが組織で共有されなかった

- 送信元メールアドレスの受信拒否の設定をおこなわなかった

- 不審メールを受信した者に添付ファイル開封の有無を確認しなかった

など、いくつもの対応の遅れがあったことがわかりました。

【事例2】旅行会社から793万人分の個人情報が漏洩

2016年、大手旅行会社の子会社が、取引先である航空会社を装ったメールの添付ファイルを開き、最大793万人分もの個人情報が漏洩した可能性があることが発覚しました。

本事例は、下記のように不正発覚まで半月もかかっています。

【不正の手口と経緯】

|

この事案で盗まれた個人情報には、かつてないほど大量のパスポート番号やパスポート取得日が含まれていました。

なかには、海外拠点を踏み台にして国内サーバに不正アクセスされたものもあり、同様に「自社で海外サーバを保有している企業」は特に対策が必須です。

下記の記事では、2021年に海外グループ会社へ第三者からの不正アクセスが確認された事例を解説しています。関心のある方はご覧ください。

【事例3】バングラデシュ中央銀行から約8,100万ドルが不正送金

スピアフィッシング攻撃は、海外でも発生しています。

2016年、ハッカーがバングラデシュ中央銀行のシステムに侵入し、不正な送金の指示を出すという事案が発生しました。

不正が発覚するまでの経緯は次のとおりです。

【不正の手口と経緯】

|

※参考:公安調査庁

当時のバングラディシュ銀行では、ファイアウォール(※)も無く極めて無防備な状態であり、脆弱なシステムを狙って侵入されていたことがわかっています。

※ファイアウォールとは、不正アクセスやサイバー攻撃を防ぐネットワークセキュリティの障壁のこと

スピアフィッシング攻撃に遭わないための4つの対策

スピアフィッシングを含むフィッシング詐欺は、一度狙われたら続けて狙われる傾向があるため、早い段階での正しい対応が大切です。

そこでここからは、スピアフィッシング攻撃に遭わないための主な対策を4つ紹介します。

- 送信元を確認し、不審なメールは開封しない

- 社内のセキュリティ教育を推進する

- サーバー側で不審なドメインをブロックする

- フィッシング検知に有効なサービスを導入する

【対策1】送信元を確認し、不審なメールは開封しない

1つ目は、メールの送信元を確認し、不審なメールを開封しないことです。

特に、添付ファイルやURLがある場合は安易にメールを開封せず、送信元を確認することが予防の第一歩となります。

スピアフィッシングに悪用されるメールは、フリーメールの傾向が強い点も特徴です。

少しでも怪しいと感じたら、社内のルールに従って報告するようにしましょう。

【対策2】社内のセキュリティ教育を推進する

対策の2つ目は、社内のセキュリティ教育を推進することです。

スピアフィッシングは、たった一人でもウイルスに感染してしまうと、企業の機密情報や個人情報が大量に流出しかねません。

IPA(独立行政法人情報処理推進機構)が令和4年に実施した「中小企業等に対するサイバー攻撃の実態調査」では、約7割の企業で標的型攻撃メールを模したメールを開封していた実態も浮き彫りになっています。

一人ひとりのセキュリティ意識を高めるため、最新のセキュリティ情報の教育を定期的に開催することが大切です。

また、トラブルが起こった際の手順など、社内ルールやマニュアルを周知徹底しておくことも忘れずにおこないましょう。

【対策3】サーバー側で不審なドメインをブロックする

スピアフィッシング攻撃の攻撃手段のほとんどが、メールを起点としています。

そのため、メールサーバー側で不審なドメインからのメールをブロックしたり、フィッシングの危険度を判定して通知する仕組みを構築したりする対策が効果的です。

メールをブロックする方法としては、下記のようなものが挙げられます。

- プロバイダの提供するフィルタリングサービスを利用する

- セキュリティソフトの迷惑メール対策機能を利用する

下記の記事では、迷惑メール対策に有効な送信ドメインの認証技術「DMARC」の仕組みや設定方法を紹介していますので、あわせてご覧ください。

【対策4】フィッシング検知に有効なサービスを導入する

4つ目の対策は、フィッシング検知に有効なサービスを導入することです。

フィッシング対策ガイドラインでは、フィッシング被害の発生を迅速に検知するための対策として、下記のようなものが有効とされています。

- インターネット上の不正活動を24時間体制でモニタリングする

- フィッシング発生を早期に検知する目的で、登録状況のモニタリングや検知・通知サービスを活用する

しかし、24 時間体制でのモニタリングや最新の不正手口への対応などを自社ですべてカバーするのは現実的ではありません。

そこで、自社での対策に加えて専門のサービスを利用するのが望ましいと言えます。

なお、フィッシング対策や不正アクセス検知には、かっこ株式会社が提供する『鉄壁PACK for フィッシング』がおすすめです。

【鉄壁PACK for フィッシングがおすすめの理由】

|

※2024年3月末日時点。株式会社東京商工リサーチ「日本国内のECサイトにおける有償の不正検知サービス導入サイト件数調査」による

『鉄壁PACK for フィッシング』は、フィッシングガイドラインで奨励している「Webサイト運営者が考慮すべき要件」の大半をカバーしています。

最新の不正手口に対応し、全方位的に不正対策を強化したい方は、下記のバナーをクリックのうえお気軽にサービス資料をダウンロードしてください!

\自社のなりすましサイトの検知・フィッシング対策に!/ 詳細やお問合せはこちら

詳細やお問合せはこちら

スピアフィッシングかも?と気付いた時の対処法

最後に、「スピアフィッシングかもしれない」と気付いた時の対処法を解説します。

おかしいと感じたら、すぐに下記のような行動を取ることがおすすめです。

【スピアフィッシングかも?と気づいた時の対処法】

|

不測の事態が「起こり得る」前提で、事前に感染や被害が発生した場合の対応を決めておくのが望ましいと言えます。

なぜなら、対応が遅れれば遅れるほど被害が大きくなる可能性は高くなるため、被害を最小限に抑えるために「初動」が重要なポイントになるからです。

そのためにも、社内のマニュアルやルールを普段から周知徹底しておきましょう。

まとめ:発見が難しいスピアフィッシング攻撃には有効なサービスを活用しよう

スピアフィッシング攻撃は、特定の相手を狙っておこなわれる標的型のフィッシング詐欺です。

攻撃を受けたことに気付きにくいため、時間の経過と共に被害が広がり、企業に大きなダメージを与えるリスクが潜んでいます。

スピアフィッシング攻撃の被害に遭わないためには、下記のような対策をしておくことが肝心です。

【スピアフィッシング攻撃に遭わないための対策】

|

社内でのセキュリティ教育を定期的に実施するとともに、フィッシング検知に有効なサービスを導入して多角的な対策を講じるのがおすすめです。

なお、下記の記事ではフィッシング攻撃の手法・予防から対策まで詳しく解説しています。自社の不正対策の参考にご覧ください。

\自社のなりすましサイトの検知・フィッシング対策に!/ 詳細やお問合せはこちら

詳細やお問合せはこちら