「なりすましによる不正アクセスではどんな被害が発生するの?」

「なりすましによる不正アクセスはどのような手口で行われるの?」

など、なりすましによる不正アクセスの被害に遭わないか不安に思っている方はいませんか?

なりすましによる不正アクセスとは、その人物になりすまして不正アクセスを試み、アカウントを乗っ取ったり、情報搾取を行う犯罪行為です。

この記事では、

- 最新のなりすましによる不正アクセス被害事例

- なりすましによる不正アクセスが行われる手口

- なりすましによる不正アクセスを防ぐ対策

などを解説していきます。

なりすましによる不正アクセスの被害に遭ってしまうと、情報漏洩や金銭的被害が発生する恐れがありますので、本記事で手口や被害事例について学び、早急に対策を行いましょう。

目次

そもそも「なりすまし」とは?

なりすましとは、他人の名前を勝手に利用し、その人物に代わり第三者とコミュニケーションを取ったり、掲示板やSNSなどに投稿するといった行為を指します。

なりすまし行為自体は罪には問われませんが、なりすましをするに当たって以下のようなことをしてしまうと罪に問われてしまいます。

- 不正にアカウントにアクセスする

- なりすまして誹謗中傷などする

- 他人になりすまし金銭を要求する

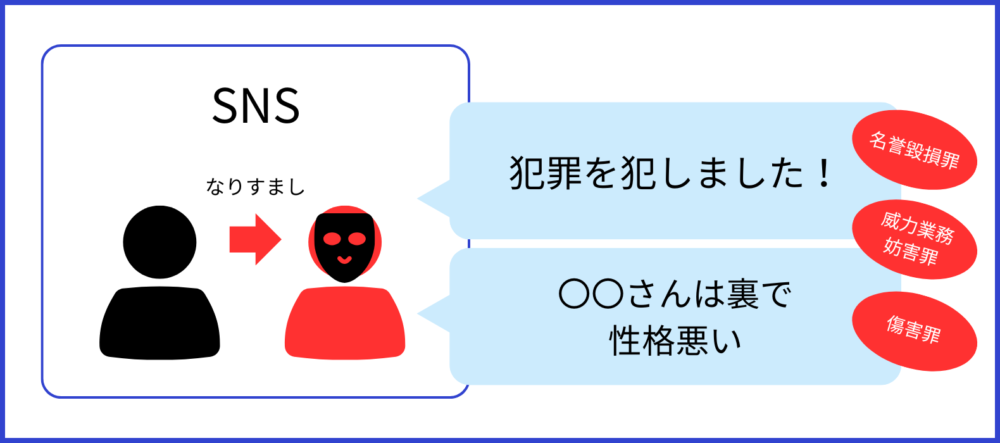

例えば、SNSで本人の名前を使い「犯罪を犯しました!」などの事実でない発言をしたり、「〇〇さんは裏で性格悪い」など第三者を誹謗中傷するなどしてしまうと、「名誉毀損罪」や「威力業務妨害罪」「傷害罪」などに問われる可能性が高いです。

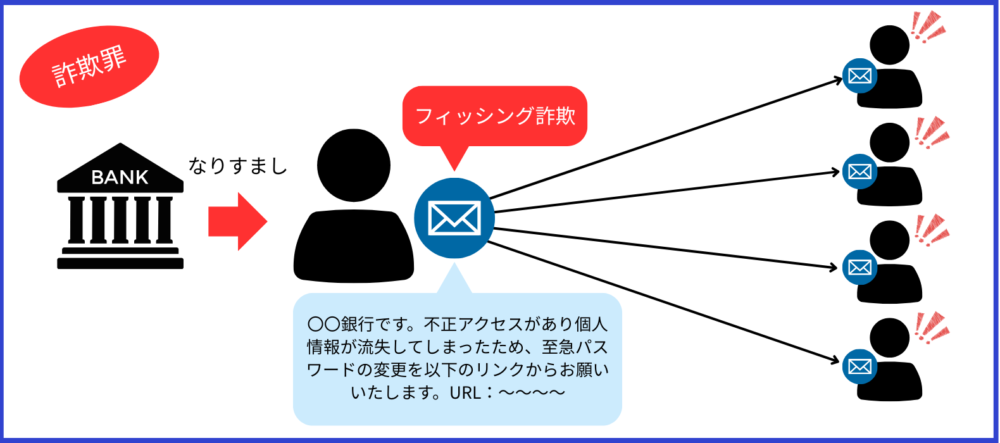

また、銀行などになりすまして偽のメールを送り、リンクを踏ませて偽サイトに誘導し個人情報を搾取するなどの悪質行為は「フィッシング詐欺」とも呼ばれ、「詐欺罪」などに問われる可能性が高いです。

このように、なりすまし自体に罪はなくとも、なりすましをすることによって迷惑や被害、不利益になることをしてしまうと結果的に罪に問われてしまいます。

ここからは、不正アクセス禁止法の違法行為ともされている、なりすましによる不正アクセスについて詳しく解説していきます。

不正アクセスに該当する5つの禁止行為と罰則

ここでは、不正アクセスに該当する禁止行為と罰則について説明していきます。

不正アクセス行為の禁止等に関する法律である「不正アクセス禁止法」では、以下の5つの行為を禁止としています。

- 不正アクセス行為

- 他人の識別符号を不正に取得する行為

- 不正アクセス行為を助長する行為

- 他人の識別符号を不正に保管する行為

- 識別符号の入力を不正に要求する行為

ここで言う「不正アクセス」とは、利用するにあたって権限がないコンピュータに対して、不正に接続しようとすることです。

また、そのコンピュータに侵入したり、利用したりすることも不正アクセスに含むことがあります。

禁止行為にも出てくる「識別符号」とは、個々の情報や人物、機器などを区別して識別するために用いられる符号や記号のことです。

例えば、以下のようなものが「識別符号」とされています。

- ID・パスワード

- 指紋や虹彩などの生体認証情報

- マイナンバー、運転免許証番号、パスポート番号

もし不正アクセス禁止法に違反してしまった場合は、最大3年以下の懲役又は100万円以下の罰金が科せられる恐れがあります。

2025年に発生したなりすましによる不正アクセスとその被害事例

ここからは、2025年に発生したなりすましによる不正アクセスの事例を4つ紹介していきます。

【事例1】「楽天証券」「SBI証券」など証券口座乗っ取り

【事例2】東京都保健医療情報センターのメールサーバーに不正アクセス

【事例3】「ISETAN DOOR」になりすましログイン

【事例4】エッグンネスト株式会社のインスタアカウント乗っ取り

なりすましによる不正アクセスの被害事例を知ることで、不正アクセスがどれほどの損害を与えてしまうのかを知ることができるでしょう。

【事例1】「楽天証券」「SBI証券」など証券口座乗っ取り

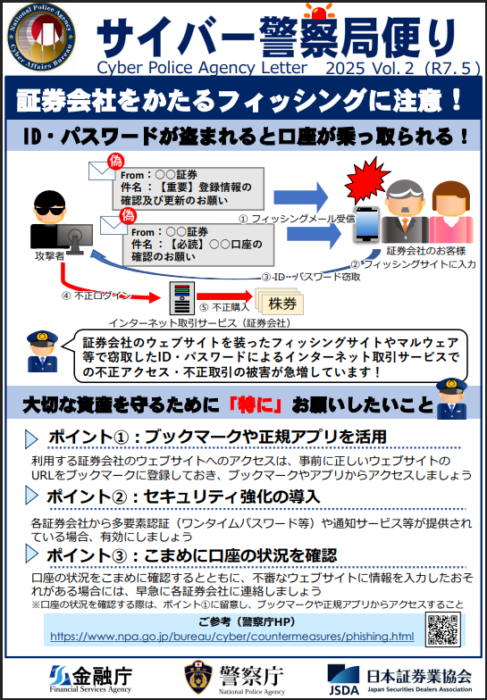

なりすましによる不正アクセスの1つ目は、楽天証券やSBI証券など計9社で証券口座が乗っ取られて不正に取引された事例です。

不正取引は報告されているもので約1,400件、被害額は900億円を超えているということです。

今回の事例では、証券口座の乗っ取りだけではなく、不正取引で株価操作まで行うといった悪質性が高い金融犯罪により証券市場を脅かしています。

証券口座が乗っ取られた原因の詳細は明らかになってはいませんが、考えられる手口として挙げられるのは2つです。

- フィッシング詐欺

- マルウェア感染

1つ目のフィッシング詐欺とは、証券会社になりすまして利用者に「取引が停止されました、至急URLから手続きを行ってください」などの偽のメールを送り、本物そっくりの偽サイトに誘導してアカウント情報などを搾取する手口です。

以下のように、警察庁からも注意喚起が行われています。

※引用:警察庁

また、マルウェア感染とは、悪意のあるソフトウェア(マルウェア)がコンピューターやスマートフォンなどのデバイスに侵入し、正常な動作を妨げたり、個人情報を搾取する手口です。

このような多大な被害を受け、58社の証券会社がインターネット取引でのログイン時に「多要素認証」の設定を必須化すると発表しています。

【事例2】東京都保健医療情報センターのメールサーバーに不正アクセス

なりすましによる不正アクセスの2つ目は、東京都保健医療情報センターのメールサーバーへ不正アクセスされ約47万件の迷惑メールの配信に悪用された事例です。

※引用:東京都

今回の不正アクセスにより、たった1日でスパムメールが479,716件送付され、うち84,596件の送付先に到達したことが確認されています。

スパムメールの内容の中には、英語で投資を誘いメールの返信を促す内容のものがあったとこのことです。

メールサーバーへ不正アクセスされた原因としては、アカウントのパスワードの強度が低かったことなどが挙げられています。

メールサーバーには、メールの送受信のログファイルのみを保存していたため、個人情報漏洩は確認されていません。

【事例3】「ISETAN DOOR」になりすましログイン

なりすましによる不正アクセスの3つ目は、株式会社三越伊勢丹が運営する「ISETAN DOOR」で、顧客のIDとパスワードを悪用した「なりすましログイン」が発生した事例です。

※引用:ISETAN DOOR

なりすましログインをされたアカウントは10,000件を超えていて、

- 氏名

- 住所

- 電話番号

- メールアドレス

- お届け先情報(氏名、住所、電話番号、メールアドレス)

- 予約/購入履歴

などが、第三者に閲覧された可能性があるとのことです。

クレジットカード情報は、決済代行会社で安全に管理されているため、漏洩は確認されていません。

なりすましによる不正ログインが発生してしまった原因は、セキュリティ対策の甘さで、WAFを導入していたけれど不正ログインが発生してしまったとこのことです。

WAFは不正アクセス対策の1つではありますが、このようにWAFが不正者に突破されてしまうケースも珍しくないため、WAFと併用して不正検知サービスなどの導入が推奨されています。

【事例4】エッグンネスト株式会社のインスタアカウント乗っ取り

なりすましによる不正アクセスの4つ目は、エッグンネスト株式会社が運用するInstagramアカウントが乗っ取られ、関係の無い情報を投稿された事例です。

※引用:エッグンネスト株式会社

SNSアカウントの乗っ取りにより、アカウント名を不正に改名され、不審な投稿が行われて閲覧者に混乱や不安を与えました。

SNSアカウントの乗っ取りは、以下の手口でも紹介する「フィッシング詐欺」などの踏み台として悪用されることもあり、閲覧者を巻き込む大惨事になりかねません。

今回は、なりすましによる不正アクセス被害事例を4つ紹介してきましたが、なりすましによる不正アクセスは主にどのような手口で行われるのかを次の章で解説していきます。

なりすましによる不正アクセスはどのような手口で行われるのか

ここまで実際の被害事例を紹介しましたが、一体どのような手口でなりすましによる不正アクセスが使われているのか確認していきましょう。

なりすましによる不正アクセスには主に以下の4つの手口が使われます。

- フィッシング

- リスト攻撃

- 総当たり攻撃

- ソーシャルエンジニアリング

1つずつ詳しく解説していきます。

【手口1】フィッシング詐欺

不正アクセスには「フィッシング」といった手口が用いられることがあります。

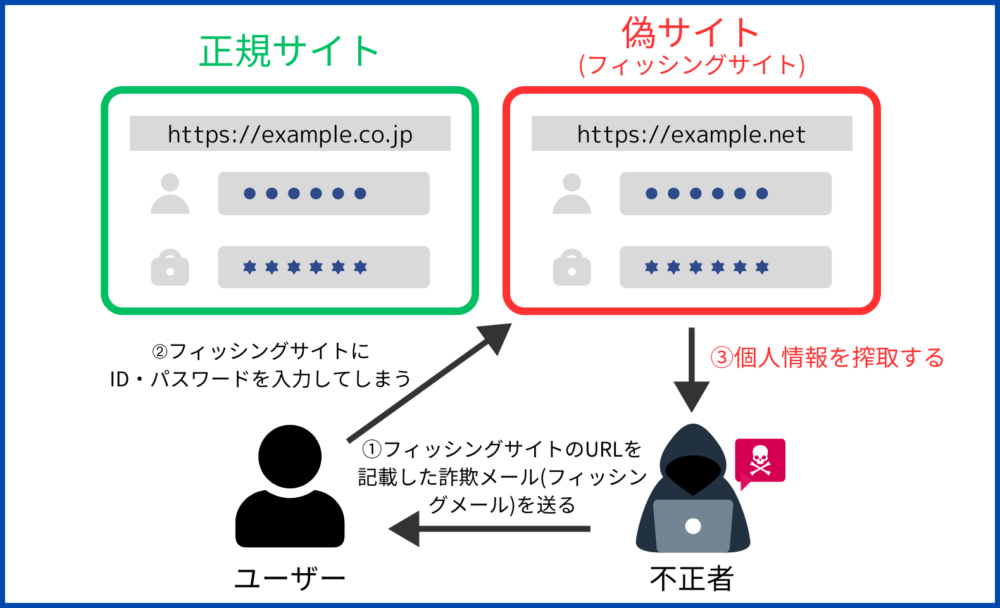

「フィッシング」とは、実在する組織を装い、メールやSMSから偽サイトに誘導し、個人情報を盗む詐欺行為です。

偽サイトなので入力した後はエラーとなりますが、エラー後に表示される画面が公式サイトとなっているケースもあります。

「入力を間違えたから、エラーになったのかな?」と思うことはあっても、不正にデータを抜き取られたことには気づかないような巧妙な手口になっているので注意が必要です。

また、偽のメール(フィッシングメール)から「キーロガー」というキーボードの入力履歴を記録するソフトウェアを利用され個人情報を抜き取られるといった被害もあります。

【手口2】リスト攻撃

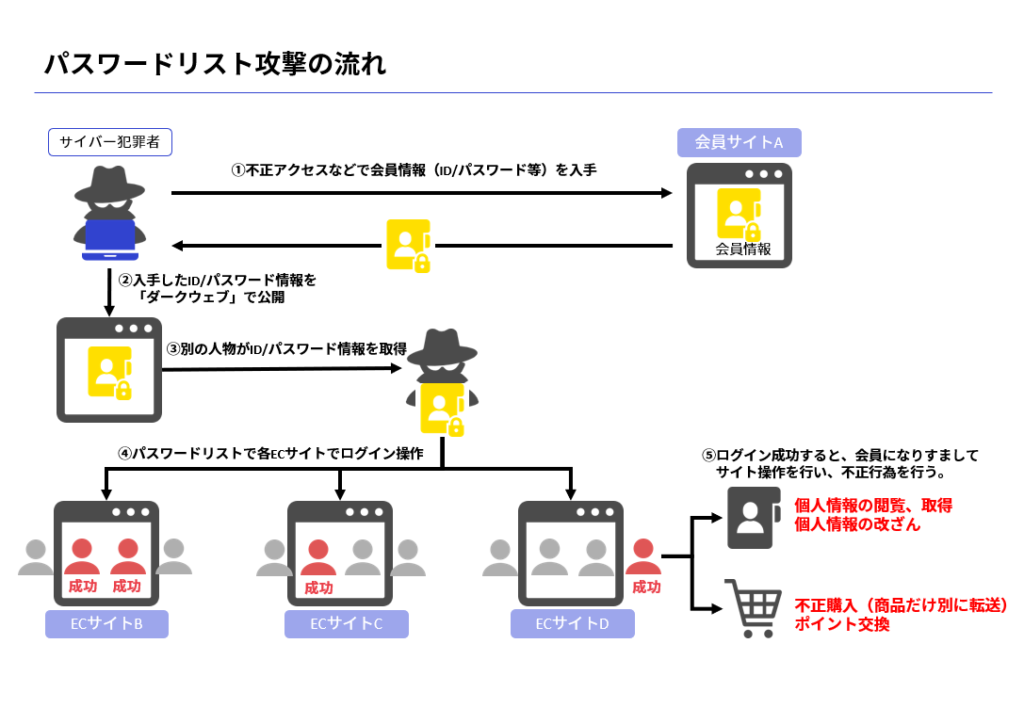

2つ目の手口として、「リスト攻撃」というものが挙げられます。

「リスト攻撃」とは、何かしらの方法で手に入れたパスワード情報を他サイトに入力し不正アクセスを試みる手口です。

例えば、Aサイトで利用しているパスワードをBサイト、Cサイトにも入力しログインを試みるといった手口です。

ログインされてしまうとさらなる個人情報の漏洩に繋がり、大きな被害を招くこともあります。

なお、不正アクセスに使われるメールアドレスやパスワードは、ダークウェブ(違法性の高い情報や物品が取引されているWebサイト)によって入手しやすい状況です。

そのため、不正アクセスされることを前提とした対策が必要となってくるでしょう。

不正アクセスされることを前提として最も有効な対策については、『5. 不正検知サービスで対策するなら「O-PLUX」がおすすめ』で詳しく解説しています。

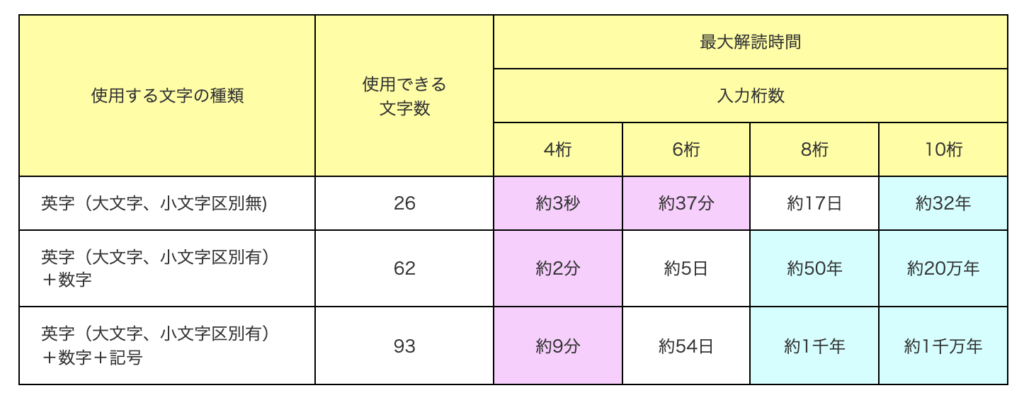

【手口3】総当たり攻撃

3つ目の手口として、「総当たり攻撃」が挙げられます。

「総当たり攻撃」は、「ブルートフォースアタック」とも呼ばれ、その名の通りログインIDに対して考えられるパスワードを全て試みる手口です。

1から順に入力するとなると途方もない時間がかかってしまいそうに思えますが、入力する桁数や使用する文字が限られている場合はさほど時間がかからず突破されてしまうことがわかっています。

さらに、ダークウェブなどでIDやパスワードのどちらかだけでも特定されてしまうと、不正ログインまでに必要な時間がぐっと減り、不正にログインされやすくなってしまいます。

【手口4】ソーシャルエンジニアリング

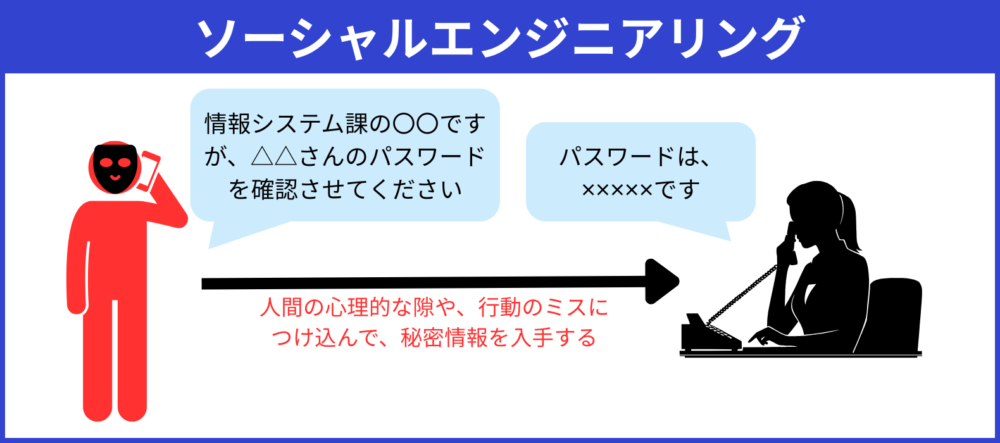

最後の手口として、「ソーシャルエンジニアリング」が挙げられます。

「ソーシャルエンジニアリング」とは、紹介してきた【手口1】~【手口3】やマルウェアなどは用いずに、パスワードなどの情報を盗み出す手口です。

例えば、情報システム課の担当者になりすまして電話をかけ、システムにログインするためのIDやパスワードを聞き出すなどの手口があります。

ただし、紹介してきた4つの手口以外にも、不正アクセスの手口はあります。

不正アクセスの多様化する手口や検知手法についてはこちらの記事も是非ご覧ください。

なりすましによる不正アクセスを防ぐ対策7つ

では、被害を防ぐための具体的な方法はどういったものが挙げられるのでしょうか。

ここでは、

- ブラックリスト管理(監視)を行う

- 多要素認証を取り入れる

- ソフトウェアやアプリケーションのアップデートを行う

- ID・パスワードを定期的に見直す

- 社内でのセキュリティ教育を徹底する

- 人力でのモニタリングを行う

- 不正検知サービスを導入する

の7つに分けてご紹介していきます。

【対策1】ブラックリスト管理(監視)を行う

なりすましによる不正アクセス対策としてまず挙げられるのは、IPアドレスのブラックリスト管理(監視)です。

IPアドレスとは、インターネットに接続された機器を識別するための番号です。

パケットを送受信する機器を判別するために使われているのですが、機器ごとに単一の番号が割り当てられるのでブラックリスト管理が可能です。

しかしIPアドレスは変更・偽装ができるため、ブラックリスト管理(監視)の効果は短期間・限定的と言えます。

【対策2】多要素認証を取り入れる

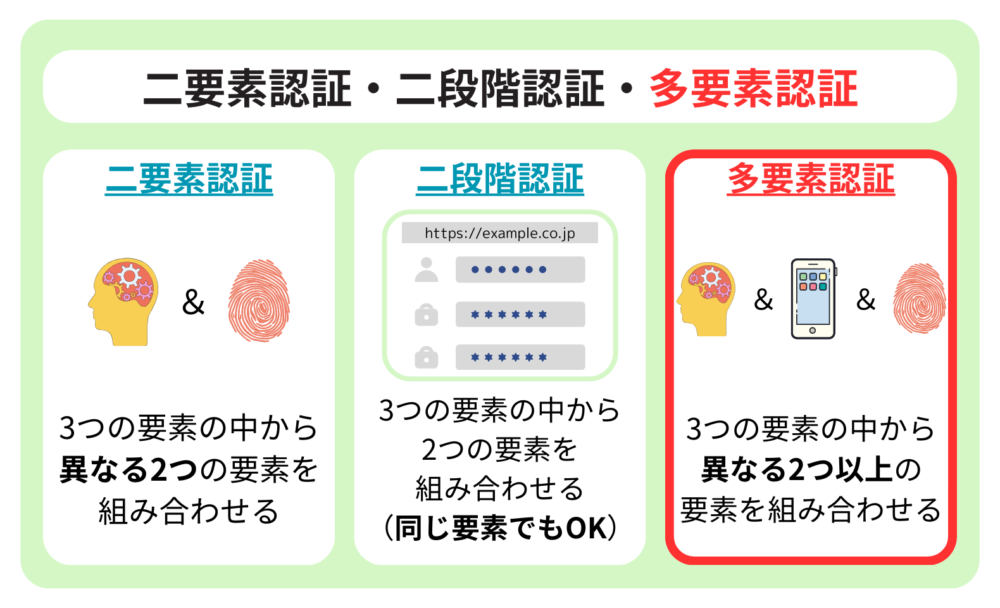

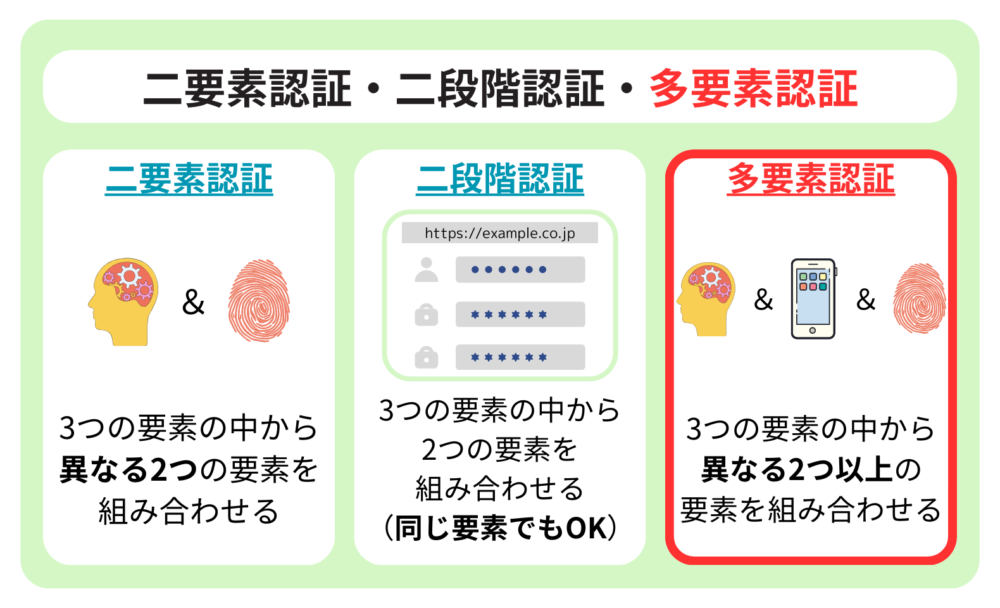

次に挙げられるのは、多要素認証です。

多要素認証とは、決済やログインをする際、ユーザーに対し複数の異なる要素を要求する認証方式です。

パスワードの入力の他に、SMSで送られるワンタムパスワードの入力や、秘密の質問への回答でユーザーを認証し、セキュリティを高めます。

この多要素認証はセキュリティ精度は高いものの、ユーザーへの負担は大きいです。

そのため、全ユーザーに強制しづらいという特徴があります。

【対策3】ソフトウェアやアプリケーションのアップデートを行う

なりすましによる不正アクセス対策の3つ目は、ソフトウェアやアプリケーションのアップデートを定期的に行うことです。

ソフトウェアやアプリケーションのアップデートを怠ると、セキュリティの脆弱性により不正アクセスされやすくなります。

また、最新の機能やアプリが使えなくなる、システムが不安定になるなどの様々な問題が発生する可能性がありますので、アップデートを行い常に最新の状態にしておくようにしましょう。

【対策4】ID・パスワードを定期的に見直す

ID・パスワードを定期的に見直すことも、なりすましによる不正アクセス対策には有効です。

ID・パスワードを設定する際は、予測不可能なものに設定すること、そのID・パスワードを他のサイトで使い回さないようにしてください。

現に、企業でもID・パスワードが流出したことによる不正アクセス被害が発生しているため、ID・パスワードの設定・管理・変更を徹底するようにしましょう。

【対策5】社内でのセキュリティ教育を徹底する

なりすましによる不正アクセスを防ぐためには、社内でのセキュリティ教育を徹底するようにしましょう。

企業で個人情報が漏洩する原因の1つに、社員による情報管理ミスや重要書類の紛失・置き忘れ、不正な情報持ち出しといったヒューマンエラーも多いと言われています。

よって、社内でのセキュリティ教育を徹底して、社員1人1人が不正アクセスを防ぐための意識を持つことが重要です。

【対策6】人力でのモニタリングを行う

3つ目のなりすまし不正アクセス対策として、人力でのモニタリングも1つの方法として挙げられます。

しかし、全ての決済やログインをモニタリングするコストは膨大ですし、監視できる時間帯も限られます。

【対策7】不正検知サービスを導入する

これまで紹介した6つの対策は、比較的簡単に取り入れることができますが、不正アクセスを完全に防ぐことはできません。

そこで、万が一不正アクセスによりIDやパスワードを搾取されてしまっても、不正ログインできないように対策を行う「不正検知サービス」の導入が近年重要視されています。

不正検知サービスとは、

- 取引データ

- 検知サービスそれぞれのノウハウ

などの情報から、危険性を判断します。

なりすましによる不正アクセス対策でおすすめの不正検知サービスについては、次の章で紹介します。

不正検知サービスで対策するなら「O-PLUX」がおすすめ

不正アクセスを防げなかったとしても、不正ログインは絶対させない二重の対策を行いたい場合は、不正検知サービス「O-PLUX」の導入がおすすめです。

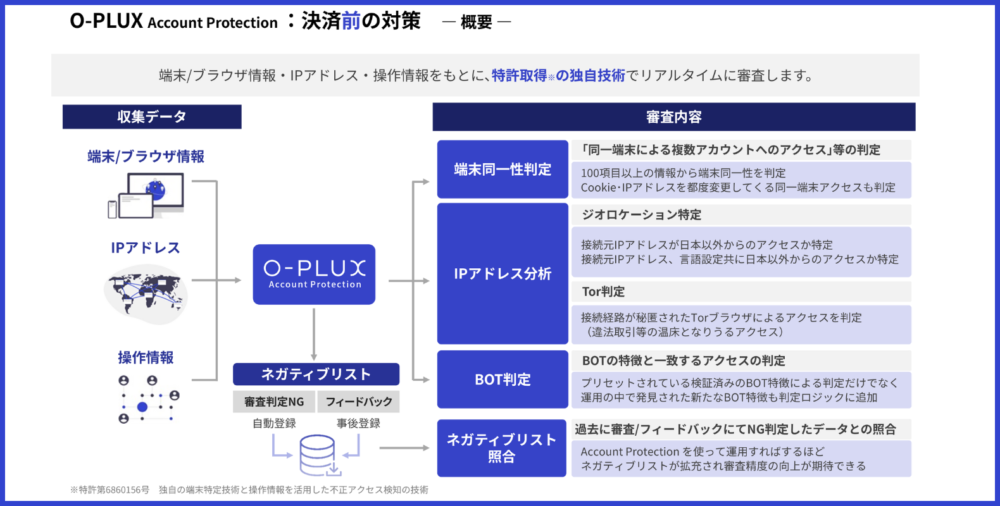

「O-PLUX」は、ECで起こる不正ログインをリアルタイムに検知し、アカウント乗っ取りや個人情報漏洩などの不正被害を防ぐクラウドサービスです。

※参考:Cacco Inc.

「O-PLUX」では、上図のように「端末同一性判定」「IPアドレス分析」「BOT判定」「ネガティブリスト照合」の4つの情報をもとに、特許取得の独自技術でリアルタイムに審査します。

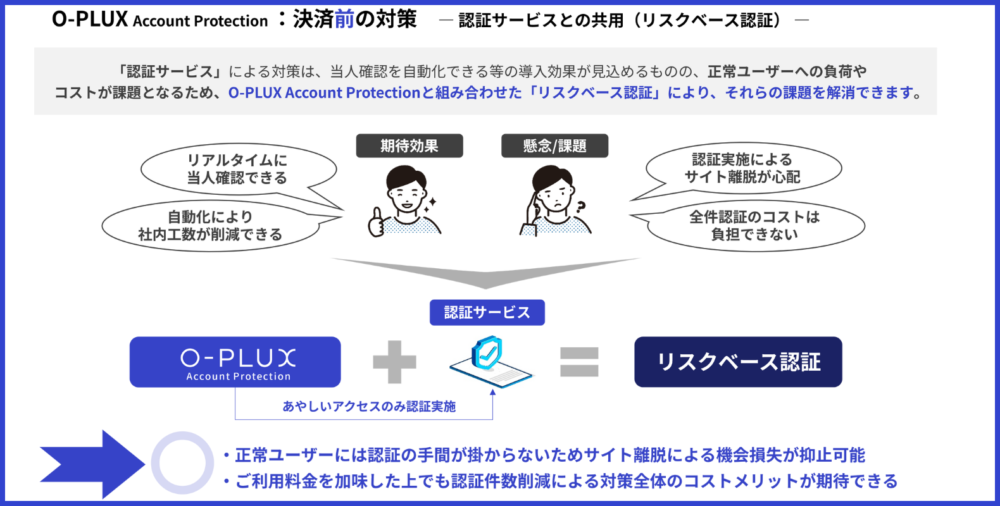

不正検知サービスなどの「認証サービス」を導入すると、正常ユーザーへの負荷やコストが課題となることが多いでしょう。

しかし、「O-PLUX」なら怪しいログインのみ認証を実施するため、正常ユーザーには認証の手間が掛からない仕組みになっています。

※参考:かっこ株式会社

「O-PLUX」についてもっと詳しく知りたい方は、以下をクリックしてお気軽にお問い合わせください。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

※金融機関等には不正ログイン検知サービス「O-MOTION」として提供しております。

まとめ

事実、なりすましを完全に防ぐことは企業側には不可能です。

企業側でセキュリティを強化しても、

- フィッシング

- リスト攻撃

- 総当たり攻撃

- ソーシャルエンジニアリング

- ダークウェブからの購入

などで個人情報が漏れてしまっている場合は、防ぎようがありません。

そのため、不正アクセスされた場合にログインを防ぐ対策を取ることをおすすめします。

例えば、先ほど紹介した不正検知サービス「O-PLUX」なら、不正アクセスが行われても以下のように検知できます。

※参考:かっこ株式会社

先ほどのなりすましによる不正アクセスの手口でも紹介した「リスト攻撃」「総当たり攻撃」なども、キーボードやマウスの動きなどからBOTによるアクセスかを検知できます。

また、アクセスしている端末情報やIPアドレス、配送先の情報なども考慮し、不正者かどうか判断することもできます。

なりすましを始めとする不正アクセス・不正ログイン対策を行いたい方は、ぜひ「O-PLUX」の導入を検討してみてはいかがでしょうか。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

※金融機関等には不正ログイン検知サービス「O-MOTION」として提供しております。

-8-1000x300.png)