「WAFを導入する必要性は何?」

「WAFはどうやって不正アクセスを検知しているの?」

など、WAFについてこのような疑問を抱いている方はいませんか?

WAFとは、Webアプリケーションの脆弱性を突いた攻撃からWebサイトを守るセキュリティ対策の1つです。

WAFを導入することで、バッファオーバーフローなど、よくある7つのサイバー攻撃を防ぐことができます。

この記事では、

- WAFを導入するべき理由3つ

- WAFはどうやって不正アクセスを検知しているの?

- WAFで「防げる攻撃7つ」と「防げない攻撃3つ」

などを解説していきます。

「セキュリティ対策に不安がある」あるいは「実際に不正アクセスの被害を受けてしまった」などのお悩みがある企業様においては、最後まで読んでいただくことでその悩みを解消することができるでしょう。

目次

WAFとは

WAFとは、「Web Application Firewall」の略で、Webアプリケーションの脆弱性を突いた攻撃からWebサイトを守るセキュリティ対策の1つです。

そもそもWebアプリケーションとは、

- データ加工

- 動画視聴

- 商品購入

- お金の振り込み

など、多機能なサービスを受けることができるWebサイトのことです。

「Youtube」「X(旧:twitter)」「ネットバンキング」「ECサイト」「飲食店や旅行の予約サイト」

これらの、Webアプリケーションの動作に関連するシステム・プログラムの不備のことを、「Webアプリケーションの脆弱性」と言います。

最近では、Webアプリケーションの脆弱性が原因の不正アクセス・サイバー攻撃が増えてきており、早急な対応・対策としてWAFの導入が必要だと言われています。

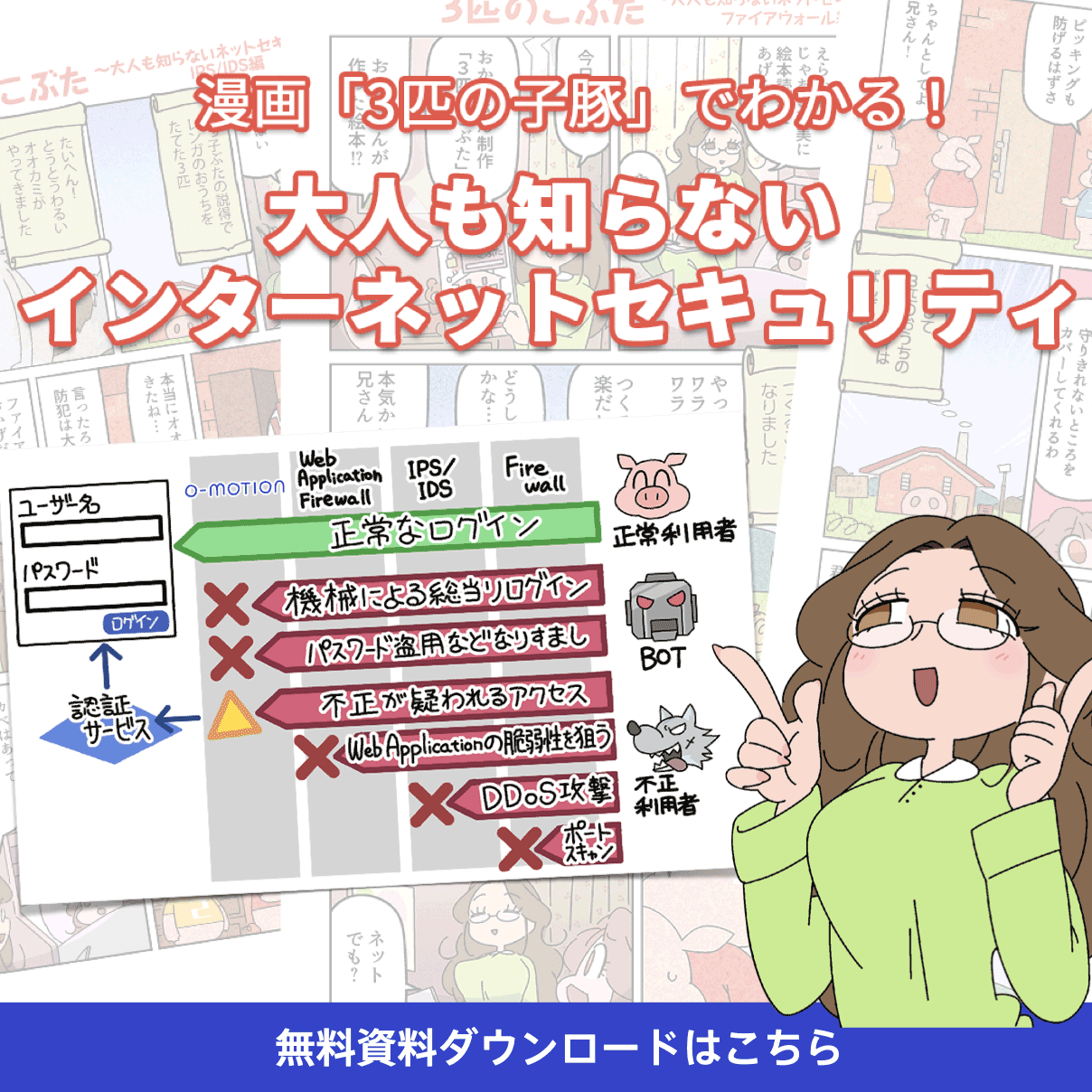

「WAF」「ファイアウォール」「IPS/IDS」の3つの違い

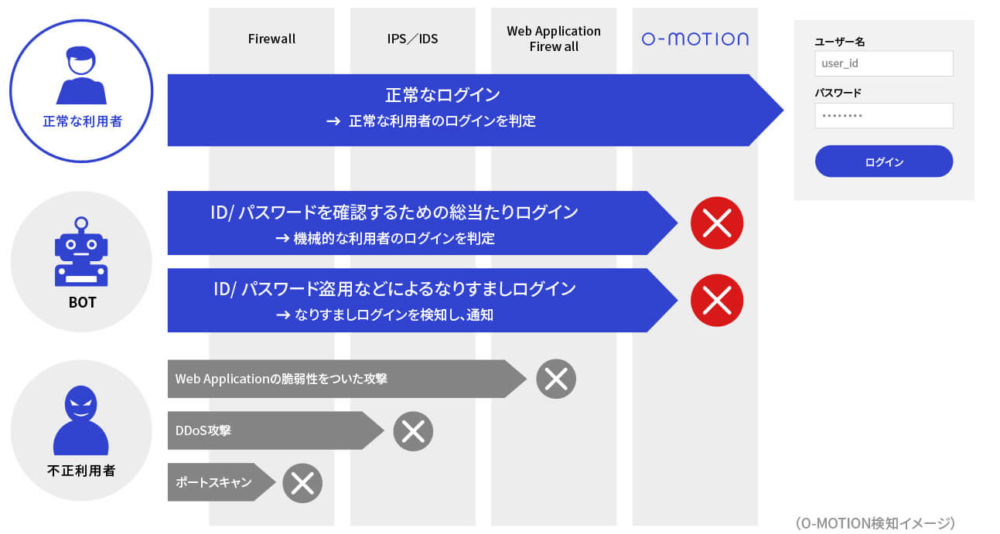

よく似たようなセキュリティサービスとして比較されるのが、「WAF」「IPS/IDS」「ファイアウォール」の3つです。

この3つのセキュリティサービスについて、誰でも違いが分かるように表と図で説明していきます。

| セキュリティサービスの種類 | サービスの内容 | 防げる攻撃 |

|---|---|---|

| WAF | Webアプリケーションの脆弱性を突いた攻撃からWebサイトを守るセキュリティサービス | Webアプリケーションに対する攻撃 |

| IPS/IDS | ネットワーク・サーバーへの異常通信や不正アクセスを検知・防御するセキュリティサービス | OSやミドルウェアに対する攻撃 |

| ファイアウォール | 通信の出入り口に設置して内部ネットワークを防御するためのセキュリティサービス | ネットワークに対する攻撃 |

なかでも、WAFが守っているWebアプリケーションが最も守るのが難しいと言われています。

また、「WAF」「IPS/IDS」「ファイアウォール」それぞれ守ることができる範囲が決まっているので、どれか1つのセキュリティサービスを導入していれば安全とは言えません。

これらのセキュリティサービスを組み合わせる必要性については、『6. WAFは他セキュリティサービスと組み合わせる必要がある』で詳しく解説しています。

なお、ファイアウォールについては、以下の記事で詳しく解説しているので本記事と併せて参考にしてください。

どんな企業・組織がWAFを導入するべき?

WAFを導入するべき企業・組織は、以下が挙げられます。

- ECサイトなどネットショッピングの事業を行っている

- 顧客の個人情報を取り扱っている

- 他社にWeb経由でサービスを提供している

このように、WAFは「顧客情報」や「クレジットカード情報」などのデータを扱うWebサービスが保護対象となります。

ただし、WAFのみを導入していれば、「顧客情報」や「クレジットカード情報」を確実に守ることができるわけではありません。

先程もお伝えしたように、WAFはWebアプリケーション以外の攻撃を防ぐのは難しいので、他のセキュリティサービスを併用して対策する必要があります。

Webアプリケーションの脆弱性を改修する期間にもおすすめ

Webアプリケーションに潜む脆弱性を改修するまでの期間にも、WAFは有効です。

例えば、

- コストの問題

- 改修を行うための影響の範囲

などが理由で、すぐに改修が行えない場合もあります。

そんなとき、脆弱性の改修や修正パッチの提供を待つまでの時間稼ぎとしてWAFを導入して対応することができます。

WAFの選び方や、おすすめのサービスについては以下の記事で紹介しているので参考にしてください。

WAFを導入するべき理由3つ

WAFを導入するべき理由は、おもに3つあります。

- Webアプリケーションの脆弱性を突くサイバー攻撃が増えいているから

- サイバー攻撃被害に遭った場合のリスクが大きいから

- 新しい手口のサイバー攻撃に備えるため

それぞれの理由について、以下で詳しく解説していきます。

【理由1】Webアプリケーションの脆弱性を突くサイバー攻撃が増えいているから

不正アクセスやサイバー攻撃の原因としてよく聞かれるのが、「Webアプリケーションの脆弱性」です。

Webアプリケーションの脆弱性を防ぐためには、これに特化したセキュリティサービスを導入することが最も効果的です。

なかでも、WAFはWebアプリケーションに対する攻撃に特化した働きをするため、Webアプリケーションの脆弱性が見つかったらすぐにWAFの導入を検討しましょう。

なお、自社の脆弱性をチェックする方法については、以下の記事で詳しく解説しているので本記事と併せて参考にしてください。

【理由2】サイバー攻撃被害に遭った場合のリスクが大きいから

もしサイバー攻撃を受けると、損害賠償などを含めて金銭的損失が数億円にのぼることも珍しくありません。

大手企業だけではなく、中小企業においても数億円単位の金銭的損失が発生するケースもあります。

以下は、KADOKAWAのサイバー攻撃についてまとめた記事なので、サイバー攻撃の脅威を知るためにもぜひ読んでみて下さい。

また、サイバー攻撃の被害に遭うと、顧客や関係取引先から信頼を失うことによる企業イメージの低下は避けられません。

つまり、自社が受ける被害は金銭的なものだけではなく、自社ブランド・イメージにも大きな傷を与えるので、WAFを含めたセキュリティ対策は万全にしておく必要があります。

【理由3】新たな手口のサイバー攻撃に備えるため

今までにない、新たな手口のサイバー攻撃がいつ発生してもおかしくありません。

Webアプリケーションに対する新たな手口の攻撃に対しては、その手口をWAFに自動または手動で記憶させることで、いち早く対応できるようになります。

ただし、WAFはWebアプリケーションに特化したセキュリティサービスなので、Webアプリケーション以外をターゲットにした攻撃を防ぐことは難しいです。

よって、新たな手口のサイバー攻撃に備えるためには、WAFと他のセキュリティサービスを併用して対策するべきだと言えます。

WAFと併用するべきおすすめのセキュリティサービスについては、『6. WAFは他セキュリティサービスと組み合わせる必要がある』で紹介しています。

WAFの「3つの種類」と「基本的な5つの機能」

ここからは、WAFの種類と、基本的な5つの機能について説明していきます。

WAFの種類は3つあり、それぞれのメリット・デメリットも紹介していくので、どれが自社に合うのかを見極めるための参考にしてください。

WAFの3つの種類

WAFには、

- アプライアンス型WAF

- ソフトウェア型WAF

- クラウド型WAF

の3つの種類があります。

| WAFの種類 | アプライアンス型WAF | ソフトウェア型WAF | クラウド型WAF |

|---|---|---|---|

| 設置方法 | 専用のハードウェアを設置する | Webサーバーにソフトウェアをインストールする | 提供事業者からサービスの提供を受ける |

| メンテナンス方法 | 一般的には自社で行う | 一般的には自社で行う | 提供元で全てやってくれるので自社では不要 |

アプライアンス型WAFの仕組みや、導入するメリット・デメリットは以下をご確認ください。

【アプライアンス型WAF】

▶メリット

・1つのWAF専用機器で複数のWebサーバーに対応できるので、台数によって初期費用が変動することがない

・保護するWebサーバーの数や利用ユーザーが大きな企業ほど割安で導入できる

▶デメリット

・WAF専用機器の初期費用や定期的なメンテナンスにかかる費用が高額になりやすい

・物理的な機器(例:クラウドインフラやレンタルサーバーなど)が導入できない環境では利用できない

・自社でWAF運用ができずに挫折することがある(運用を別途外部に委託することも可)

ソフトウェア型WAFの仕組みや、導入するメリット・デメリットは以下をご確認ください。

【ソフトウェア型WAF】

▶メリット

・専用機器を購入する必要がないので初期費用を抑えることができる

・導入するサーバー数にもよりますが、アプライアンス型より安く導入できる場合が多い

▶デメリット

・Webサーバーの環境に依存するため、パフォーマンスが低下する可能性がある

・運用とは別で導入後の保守費用が発生する

・自社でWAF運用ができずに挫折することがある(運用を別途外部に委託することも可)

クラウド型WAFの仕組みや、導入するメリット・デメリットは以下をご確認ください。

【クラウド型WAF】

▶メリット

・高額な初期費用がかからずに、簡単に導入ができる

・提供事業者がWAFの機能を自動更新してくれるので、社内や外注での運用リソース確保が必要ない

▶デメリット

・通信量や保護対象の数に応じた従量課金である場合が多いので、ランニング費用が高額になることがある

・なかには、クラウド型でも自社での設定や運用が求められるサービスもある

WAFの基本的な5つの機能

WAFには、基本的な機能が5つあります。

- 不正な通信を検知して遮断する

- シグネチャの定期的な自動更新

- 特定のIPアドレスからの通信をブロックする

- Cookieを保護する

- 検知・遮断した攻撃の内容を確認できる

WAFは、ほとんどの場合「シグネチャ」にもとづいて通信を許可または遮断します。

▶不正アクセス・サイバー攻撃に使われる特徴的なパターンをまとめた定義ファイルのことで、WAFはシグネチャによって不正な通信を識別してブロックしている

アクセスの度に、シグネチャに記録したアクセスパターンと照合し、

▶ホワイトリスト型であれば一致した通信を許可

▶ブラックリスト型であれば一致した通信を拒否

しています。

シグネチャの「ホワイトリスト型」と「ブラックリスト型」については、『4.1 【検知方法1】 シグネチャ』で詳しく解説しています。

クラウド型WAFの場合、シグネチャが定期的に自動更新されるので、手間のかかる更新作業をしなくても常に最新状態を維持することができます。

このシグネチャの自動更新が行われることにより、新たなサイバー攻撃の手口にもいち早く対応できるようになるでしょう。

ただし、クラウド型WAF以外の場合では、手動で設定を更新しなければならないケースもあるため、導入の際には注意が必要です。

サイバー攻撃に使われるIPアドレスなど、特定のIPアドレスからの通信をブロックすることも可能です。

これにより、通信内容のチェック処理を行わなくても、IPアドレスが判明した時点で通信を拒否することができるため、通信のパフォーマンス低下を防ぐこともできます。

WAFは、閲覧情報を記録するCookieを保護することもできます。

不正アクセスやサイバー攻撃のなかには、Cookieを標的とした改ざんやセッションの乗っ取りなどの被害も多いです。

このような攻撃を防ぐために、WAFにはCookieの暗号化機能などの保護機能が実装されています。

WAFが検知した攻撃の種類は、WAFが提供しているログやレポート上で確認することができます。

なかには、攻撃パターンや攻撃元のアクセス数を統計データにして提供してくれるサービスもあります。

このデータを活用すれば、新しい攻撃の手口を検知しやすくなったり、事後対策もしやすくなります。

WAFはどうやって不正アクセスを検知しているの?

WAFが不正アクセスを検知する方法は、

- シグネチャ

- スコアリング

- AI(人工知能)

の3つあります。

それぞれの検知方法について、以下で詳しく解説していきます。

【検知方法1】 シグネチャ

WAFの検知方法の1つに、「シグネチャ」があります。

ほとんどのWAFでは、この「シグネチャ」と呼ばれる検知方法を行っています。

攻撃に使われるパターンや安全なパターンを「シグネチャ」に定義し、この定義した「シグネチャ」に一致するか否かで通信の許可または拒否を行います。

シグネチャの「ブラックリスト型」と「ホワイトリスト型」については、以下でさらに詳しく解説してきます。

「ホワイトリスト型」と「ブラックリスト型」がある

シグネチャの定義によって「ブラックリスト型」と「ホワイトリスト型」の2つに分けられます。

「ブラックリスト型」は、攻撃パターンをシグネチャに定義し、定義した攻撃パターンと一致する通信を拒否します。

ただし、複数のWebアプリケーションで適用できるメリットがある一方で、新たな手口の攻撃を防ぐのが難しいというデメリットがあります。

対して「ホワイトリスト型」は、安全な通信パターンをシグネチャに定義し、定義した安全な通信パターン以外の通信は全て拒否します。

新たな手口の攻撃を防ぐことには適している方法ですが、そもそも安全な通信パターンを定義するのが難しいといった問題があります。

【検知方法2】スコアリング

WAFの検知方法には、「スコアリング」もあります。

スコアリングでは、通信のあらゆる要素を数値化し、基準値を超えた通信に対して攻撃と判定し拒否します。

シグネチャよりも細かい要素で判断するので、誤検知のリスクを抑えることができ、新たな手口の攻撃を検知できる可能性も高くなります。

【検知方法3】AI(人工知能)

WAFの種類によっては、「AI(人工知能)」による検知方法もあります。

すでに存在している攻撃手口やデータサイエンス技術を活用して、AI(人工知能)が独自に攻撃の判定を行う方法です。

新たな攻撃手口でも、AI(人工知能)であれば専門家のような柔軟な判断ができます。

ただし、AI(人工知能)の検知ロジックを人間が理解しにくいという問題があります。

WAFが誤検知をすることはあるの?

WAFの誤検知とは、正常な通信を不正アクセスとして誤って判定・拒否することで、正規利用者がWebサイト・Webシステムにアクセスできなくなることです。

例えば、検知方法がシグネチャの場合、不正と判断する基準を厳しく設定すれば、正規アクセスも不正だと誤検知することがあります。

とはいえ、WAFの検知ルールを緩めすぎると、セキュリティ確保が難しくなるといった問題もあります。

WAFの誤検知を回避するためには、誤検知があったルールを特定し、「除外ルール」を作成することで誤検知を回避することができます。

WAFで「防げる攻撃7つ」と「防げない攻撃3つ」

WAFで防げる攻撃はおもに7つありますが、WAFにも防げないと言われている攻撃が3つあります。

ただし、WAFのサービスによっては、防げる攻撃の中でも防げないものもあるということは覚えておきましょう。

| WAFで防げる攻撃7つ | |

|---|---|

| バッファオーバーフロー | 悪意ある第三者がコンピューターに許容量以上のデータを送りつけ、コンピューターの誤作動後にそのコンピューターを乗っ取る攻撃手口 |

| クロスサイトスクリプティング | ユーザーが入力操作できるサイト(SNSや掲示板など)に仕掛けたスクリプトを実行させ、個人情報の入力画面に誘導したり、意図しない投稿を拡散したりする攻撃手口 |

| SQLインジェクション | データベースの言語であるSQLを悪用した手口で、Webアプリケーションの入力画面で不適切なSQLを入力し、アプリケーションが想定していない動作を実行させるもの |

| OSコマンドインジェクション | SQLインジェクションと同じような手口で、OSに誤動作を起こさせる攻撃 |

| DDoS攻撃 | 標的とするコンピューターに大量の通信を発生させ、機能停止に追い込む攻撃手口 |

| ブルートフォースアタック | 想定できる全てのパスワードパターンを総当たりで入力し、認証突破を試みる攻撃手口 |

| ディレクトリトラバーサル | Webサイト・アプリケーションにおいて、管理者が公開する意思のないファイルや情報に対し、不正アクセスする攻撃手口 |

| WAFでは防げない攻撃3つ | |

| ネットワークに対する攻撃 (※ファイアウォールで対策可能) | ポートスキャンや内部ネットワーク侵入など、ネットワーク層に対する攻撃 |

| OSやミドルウェアに対する攻撃 (※IPS/IDSで対策可能) | OS・Webサーバーの脆弱性などを悪用して不正アクセスを試みる攻撃 |

| botによる不正アクセス (※不正ログイン検知サービスで対策可能) | 同じ動作を何回も繰り返すプログラムにより、不正アクセスを試みる攻撃 |

WAFが防げない攻撃に対しては、それらに特化したセキュリティサービスの導入を検討しましょう。

WAFと併用すべきセキュリティサービスについては、『6. WAFは他セキュリティサービスと組み合わせる必要がある』で詳しく解説しています。

なお、今回書き出したサイバー攻撃以外にも、ほかにもさまざまな手口のサイバー攻撃が存在します。

サイバー攻撃の手口を全て知りたい方は、以下の記事を読んでみて下さい。

もしWAFが攻撃を防げなかったらどうなる?

WAFが攻撃を防げなかったときは、何かしらの損失を被ることは間違いないでしょう。

例えば、よくある被害で挙げれられるのは、

- 多額の損害賠償請求の発生

- サイト閉鎖による売上機会の損失

- 企業・ブランドイメージの低下

などです。

詳しくは、以下の記事でも解説しているので、本記事と併せて参考にしてください。

WAFは他セキュリティサービスと組み合わせる必要がある

ここまで何度もお伝えしてきましたが、Webアプリケーションに特化したWAFだけを導入していても、セキュリティ対策をしっかり行えているとは言えません。

なぜなら、ネットワークやOS・ミドルウェアに対する攻撃を受けた場合は、WAFでは防ぎきれないからです。

つまり、ネットワークやOS・ミドルウェアに対する攻撃に対応できるセキュリティサービスの「ファイアウォール」や「IPS/IDS」も併せて導入することが重要だと言うことです。

ただし、botによる不正アクセスなど、「WAF」「ファイアウォール」「IPS/IDS」でも対応できない攻撃がほかにもあります。

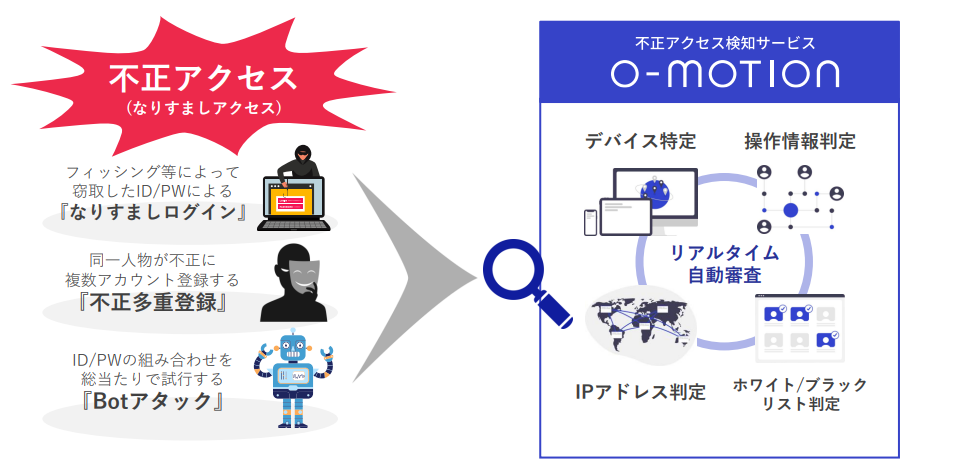

そのような攻撃にも対応していけるのが、「不正ログイン検知サービス」です。

「WAF」「ファイアウォール」「IPS/IDS」などと組み合わせて対策できるおすすめの不正ログイン検知サービスについては、以下で詳しく紹介します。

万全な対策を行うなら不正ログイン検知サービス「O-MOTION」がおすすめ

「WAF」「ファイアウォール」「IPS/IDS」などと組み合わせて万全な対策をしたいなら、不正ログイン検知サービスのなかでも、「O-MOTION」がおすすめです。

「O-MOTION」は、正しいID・パスワードによるアクセスであっても、本人によるものか不正アクセスであるかをリアルタイムに検知するクラウドサービスです。

※参考:かっこ株式会社

「WAF」「ファイアウォール」「IPS/IDS」のいずれも防ぐことが難しいとされている「botによる不正アクセス」を「O-MOTION」なら検知して防ぐことができます。

Webサイトにアクセスしたユーザーのログイン時の挙動や、アクセスした端末情報などを分析し、他人のなりすまし・botによる不正ログインをリアルタイムで検知します。

※参考:かっこ株式会社

安全度合いが高い場合はIDとパスワードのみでログインさせ、怪しい場合には多要素認証を組み合わせるなど、リスクベースでの認証フローを構築可能です。

不正アクセス対策を万全に行いたい企業様は、以下をクリックしてお気軽にお問い合わせください。

自社の不正アクセス状況が分かるトライアル利用受付中!

O-MOTIONの資料DLはこちら

まとめ

WAFは、Webアプリケーションの脆弱性を突いた攻撃からWebサイトを守るセキュリティ対策の1つで、おもに7つの攻撃を防ぐことができます。

▼WAFが防げる攻撃7つ

- バッファオーバーフロー

- クロスサイトスクリプティング

- SQLインジェクション

- OSコマンドインジェクション

- DDoS攻撃

- ブルートフォースアタック

- ディレクトリトラバーサル

ほとんどのWAFでは、「シグネチャ」と呼ばれる検知方法により、攻撃に使われるパターンや安全なパターンを「シグネチャ」に定義し、これに一致するか否かで通信の許可または拒否を行っています。

ただし、WAFの導入だけでは万全なセキュリティ対策が行えているとは言えません。

なぜなら、WAFはネットワークやOS・ミドルウェア、botによる不正アクセスを防ぐことは難しいからです。

つまり、WAFが防ぐことができない攻撃に対しては、別のセキュリティサービスで対策していく必要があります。

▶OS・ミドルウェア層→「IPS/IDS」で対策

▶Webアプリケーション層→「WAF」で対策

▶botによる不正アクセス→「不正ログイン検知サービス」で対策

自社に合ったセキュリティサービスをいくつか併用することで、ようやく「万全なセキュリティ対策ができている」と言えるでしょう。