「不正アクセスの手口は?」

「不正アクセスにどう対策すればいいのか分からない」

と悩んでいませんか?

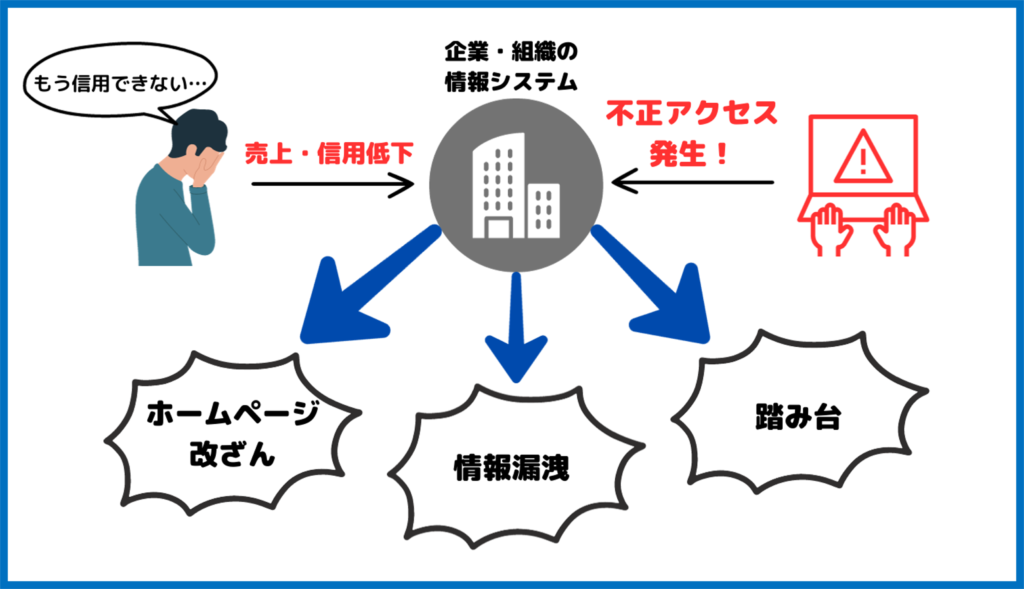

不正アクセスが起こると機密情報や顧客情報の漏洩が発生し、顧客や取引先からの信用を失い、売上も落ちることになるでしょう。

とはいえ、不正アクセスの原因や手口についてよく分からず、何からやればいいのか悩んでいる企業様も多いのではないでしょうか。

そこでこの記事では、

- 不正アクセスの手口と対策

- 不正アクセスの事例

などを紹介していきます。

不正アクセスから大切な情報や顧客を守るためにも、本記事を一読して不正アクセスの手口や特徴、その対策を知っておきましょう。

目次

不正アクセスとは?

不正アクセスとは、デバイスやシステムなどに不正にログインする行為のことです。

例えば、他人の情報を盗んで不正注文を行ったり、サーバーに侵入して情報を改ざんしたりする行為を表します。

ECサイトを運営する事業者は、顧客が安心してサービスを利用するためにも、不正アクセス被害を防ぐ義務があります。

しかし、最近の不正手口は巧妙化しているため、それぞれ自社に合った万全の対策を行わなければいけません。

不正アクセスの手口と対策については、以下の『2章. 不正アクセスの4つの手口と対策』で詳しく解説しています。

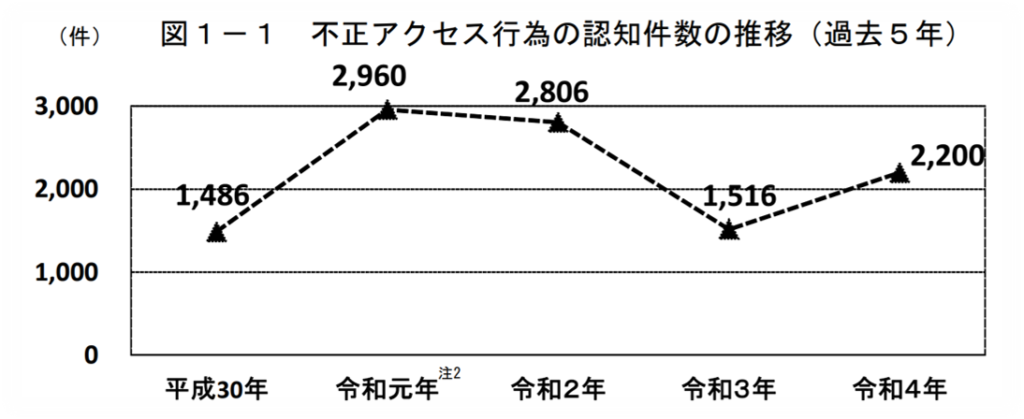

不正アクセスの発生状況

不正アクセスの手口や対策を解説する前に、まずはどれだけ不正アクセスが起こっているのかを見ていきます。

以下は、過去5年間の不正アクセス行為の認知件数の推移のグラフです。

不正アクセス行為の認知件数は、令和3年には一旦下がりましたが、令和4年からまた増加傾向にあります。

不正アクセス後は、インターネットバンキングでの不正送金が行われることが多く、次いでネットショッピングでの不正購入などが報告されています。

不正アクセス後の行為別認知件数は、以下のグラフをご覧ください。

不正者は、ただ不正アクセスを行うのではなく、自分の利益を得るために企業や個人に大きな損失を与えることがほとんどです。

このように数字やグラフで不正アクセスの状況を見てみると、不正アクセスをされない環境を整えておくことの大切さがよく分かります。

不正アクセスが起こる3つの原因

ニュースでは、たびたびECサイトへの不正アクセス被害について報じられています。

なぜ不正アクセスが起こるのか、その原因は3つあります。

- ID・パスワード管理の甘さ

- 情報管理の甘さ

- セキュリティの脆弱性

不正者は、このような管理の甘さや脆弱性につけ込んで、不正アクセスを試みます。

それぞれの危険性について、詳しく解説していきます。

【原因1】ID・パスワード管理の甘さ

ID・パスワード管理の甘さで、不正アクセス被害に遭うケースはとても多いです。

例えば、生年月日や会社設立日など予測可能な設定をしていたり、他Webサイトでも同様のID・パスワードを使い回している場合は特に危険です。

不正アクセスの被害に遭わないためには、

- プロフィールや会社概要を見て予測できるようなID・パスワードにしないこと

- ID・パスワードの使い回しはしないこと

- 定期的にID・パスワードを変更すること

などを、従業員全員で取り組んでいく必要があります。

【原因2】情報管理の甘さ

近年、テレワークの導入により危機管理意識が薄れていて、情報管理の甘さにより不正アクセス被害に遭うケースも発生しています。

例えば、カフェなどの公共施設で仕事をしていて、

- パソコン画面を盗み見される

- 重要書類を置いたまま席を外す

- シュレッターをかけずに重要書類を捨ててしまう

などの行動で、ログイン情報や機密情報が外部に漏れてしまう可能性があります。

情報管理の甘さにより不正アクセス被害に遭わないためにも、社内教育や指導に力を入れていくべきです。

【原因3】セキュリティの脆弱性

セキュリティの脆弱性から、サイバー攻撃に遭って多大な被害が発生するケースもあります。

企業がサイバー攻撃の被害に遭うと、何百万件もの顧客情報が流出する可能性もあります。

対策として、ソフトウェアの更新を定期的に行うのはもちろん大事ですが、それだけでは最近の巧妙化した不正手口に対応するのは難しくなってきています。

そこで、不正アクセスを高精度に検知可能な、不正検知システムの導入が近年注目されています。

被害に遭ってからでは遅いので、不正検知システムを導入するなど被害に遭う前の万全な対策が必要となっています。

不正アクセスの4つの手口と対策

不正アクセスの手口は年々巧妙化しており、被害を受けてしまう企業も増えてきました。

不正アクセスの代表的な手口は4つあります。

- システムの脆弱性を狙う

- ウイルスを利用する

- 第三者になりすます

- フィッシング詐欺

詳しい内容や対策について、それぞれ以下で解説していきます。

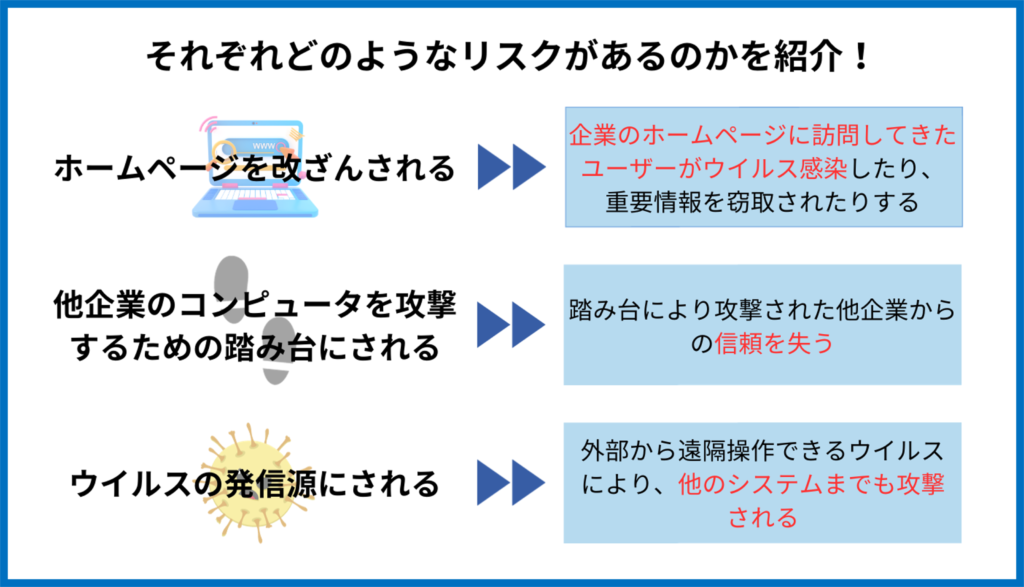

【手口1】システムの脆弱性を狙う

不正アクセスを試みる不正者のほとんどは、システムの脆弱性を狙ってきます。

システムの脆弱性とは、コンピュータのオペレーションシステムや、ソフトウェアプログラムの不具合または設計ミスによって発生する情報セキュリティの欠陥のことです。

システムの脆弱性を狙われることによって、サーバーやシステムの停止や重大な情報漏洩が発生する危険性が高いです。

攻撃の特徴

システムの脆弱性を狙う攻撃の特徴として、

- ホームページを改ざんする

- 他企業のコンピュータを攻撃するための踏み台にする

- ウイルスの発信源にする

などが挙げられます。

このように、システムの脆弱性を狙われてしまうと、被害規模や被害額は大きくなり、ブランドイメージに傷がつくことは避けられないでしょう。

対策

システムの脆弱性を狙われないための対策は、

- ソフトウェアやコンピュータのオペレーションシステムの適切なアップデート

- 不正検知システムの導入

が効果的です。

適切なアップデートを行うことで、システムの脆弱性が改善されたり、また新たなシステムの脆弱性を見つけることができます。

さらに、アップデートだけではなく不正検知システムを導入することで、システムの脆弱性の改善だけではなく不正アクセスを起こさせないセキュリティ強化が望めます。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

※金融機関等には不正ログイン検知サービス「O-MOTION」として提供しております。

【手口2】ウイルスを利用する

ウイルスを利用した不正アクセスの手口も多く、日頃行っている業務の中でウイルスに感染してしまうケースもあります。

マルウェア等ウイルスに感染することで、システムやネットワークに侵入されてしまい、データにアクセスできないといったトラブルが発生します。

データにアクセスできないだけでなく、情報漏洩や他企業への攻撃に発展することもあります。

攻撃の特徴

ウイルスを利用した不正アクセスの攻撃の特徴は、

- ランサムフェア攻撃(ファイルを暗号化して身代金を要求)

- エモテット(不正メールにより情報の窃取と他のウイルスの媒介が目的)

などです。

ランサムウェア攻撃は、暗号化したファイルを利用不可能な状態にして、そのファイルを元に戻すことを引き換えに金銭を要求する攻撃方法で、近年被害は増加傾向にあります。

暗号化されたファイルを自分自身で復元させるのは困難で、たとえ身代金を払ったとしてもファイルが復元される保証はありません。

さらにエモテットは、一度ウイルス感染してしまうと他のウイルスにも次々と感染してしまうため、甚大な被害をもたらすこともあります。

ランサムウェア攻撃やエモテットなどのウイルス感染は、いつも通り行っている業務の中で起こることが多いです。

対策

コンピュータウイルスを利用された不正アクセス被害に遭わないための対策として、

- 従業員へのセキュリティ教育を行う

- 適切なアップデートを行う

- ファイルのバックアップを行う

などが効果的です。

まずは、従業員全員がセキュリティ教育を受け、ランサムウェア攻撃などの脅威を理解していかなければいけません。

そして、もしコンピュータウイルス感染によりデータが消されてしまうなどのトラブルが発生した時のために、ファイルのバックアップは定期的に行いましょう。

【手口3】第三者になりすます

不正アクセスの手口として、第三者になりすまして不正ログインをされるケースもあります。

不正ログインされてしまう背景には、ログイン情報の漏洩があるので、テレワークが普及している今は特に注意が必要です。

攻撃の特徴

なりすましはSNSなどで発生することが多く、個人のSNSをはじめ企業SNSでも被害が増加しています。

例えば、どこかで得たログイン情報を利用して企業SNSに不正ログインし、第三者を誹謗中傷するような投稿をされるケースも考えられます。

さらに、勝手に案内ページを作成して、そこに情報を入力してしまった人たちの個人情報を盗むといった被害も発生しています。

勝手に投稿や案内ページを作成されることで、企業やブランドイメージが低下することはもちろんのこと、大事な顧客に被害が加わる可能性がとても高いです。

SNSのなりすましについては、以下の記事で詳しく解説していますので本記事と併せて参考にしてください。

対策

第三者になりすまして勝手に不正ログインをされないための対策として、

- 予測可能なID・パスワードを設定しない

- VPN接続を行う

などが効果的です。

ログイン情報を漏洩させないためには、予測可能なID・パスワードを設定しない、公共施設で仕事をする時はVPN接続を行うなどの対策を行うようにしましょう。

【手口4】フィッシング詐欺

フィッシング詐欺は、日常的によく行われている手口です。

企業や官公庁、取引先になりすまして、メールやSMSにURLを添付して確認内容を送るケースが多いです。

他にも、企業に似せた偽サイトを作成して、そのサイトに訪れた人たちの個人情報が漏洩してしまう被害も多く発生しています。

攻撃の特徴

フィッシング詐欺の特徴として、「要確認!」「至急!」「緊急!」など不安を煽るような内容を記載して、URLをクリックさせて情報を入力させます。

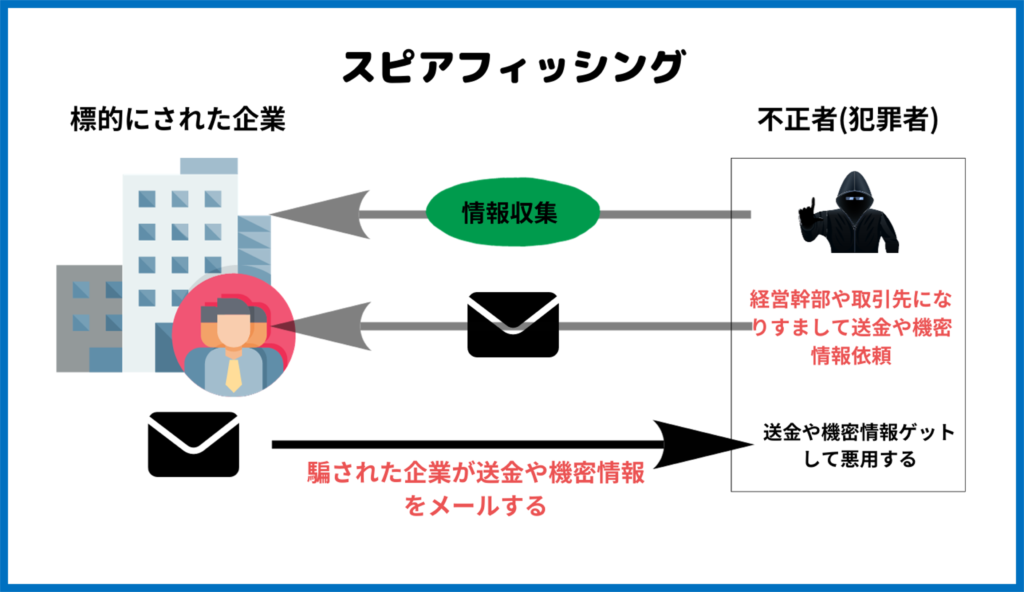

企業が特に注意してほしいのは、特定の人物をターゲットにした「スピアフィッシング」です。

スピアフィッシングでは、社内の従業員だけでなく、関連会社や取引先、銀行などになりすまして、収集した正確な情報をもとにフィッシングメールを送り付けてきます。

取引先になりすました人物から、「先日はお会いできてよかったです!」など事実と同じような内容のメールが来たら、本人だと信用してしまうのは当たり前です。

このように本当にあった事実を巧みに利用して、相手を信じ込ませ、詐欺行為を仕掛けてくるのです。

他にも、企業サイトに似せた偽サイトを作成して顧客を騙すフィッシングサイトにも注意が必要です。

企業側に金銭的被害がなくても、騙された顧客からの信用を失ったり、クレーム対応に追われるなど企業の損失は意外と大きくなります。

以下の記事も参考に読んでみてください。

その他のフィッシング詐欺の種類や対策については、以下の記事で詳しく解説していますので参考にしてください。

対策

フィッシング詐欺に遭わないための対策として、

- 添付されているURLを安易に開かない(まずは正規メールかを確認)

- メールで送金や機密情報を聞かれたら周りに相談する(個人で判断しない)

- 自社に似せたフィッシングサイトが作られていないか監視を行う

などが効果的です。

少しでもおかしいと思ったら、自分だけで判断せずに、上司や周りに相談しましょう。

その他の不正アクセスの手口

上記で紹介した不正アクセスの代表的な手口以外にも、不正アクセスは行われています。

その他の不正アクセスの手口は以下の表をご覧ください。

| 種類 | 特徴 |

|---|---|

| パスワードリスト攻撃 | 不正ログインのためにIDとパスワードがセットになったリストを入手してログインを試みる |

| 総当たり攻撃 | 暗号や暗証番号を解読する際に考えられるすべてのパターンでログインを試みる |

| SQLインジェクション | Webアプリケーションに不正なSQL文を入力して、データベースの漏洩や改ざんを行う |

| OSコマンドインジェクション | Webサーバーのリクエストにファイルの改ざんやシステムの不正操作を行う命令文を紛れされる |

| バッファオーバーフロー攻撃 | OSやアプリケーションに処理能力を超えるデータや悪意のあるコードを送る |

ここまで不正アクセスの手口を解説してきましたが、分かることは不正アクセスの手口は多岐にわたり巧妙化しているということです。

不正アクセスによる自社と顧客を守るためには、社内全体で不正アクセス対策を共有することが最も大事です。

不正アクセスの事例3つ

今までに不正アクセスが大きなニュースになった事例はいくつもあり、大企業ほどその被害規模は大きいです。

ここからは、不正アクセスの事例を3つ紹介していきます。

- 自動車メーカーマツダで不正アクセス被害

- 山形大学で不正アクセス被害

- 市運営ふるさと納税サイトで不正アクセス被害

【事例1】自動車メーカーマツダで不正アクセス被害

マツダで不正アクセス被害が発生し、自社、グループ会社、協力会社の各社員と取引先関係者のアカウント情報10万4732件が流出した可能性があるということです。

原因は、自社に設置してあるアプリケーションサーバーの脆弱性にあると発表しています。

※引用:日経XTECH

不正アクセス被害が起こってからでは遅いですが、マツダはセキュリティ体制の改善や監視体制強化などの再発防止に全力で取り組むということです。

約10万件の個人情報が流出したということで、該当職員や取引先の方々はフィッシングメールやスパムメールには十分気を付ける必要があるでしょう。

【事例2】山形大学で不正アクセス被害

山形大学では、運用している研究室のホームページのサーバーが不正アクセスを受け、改ざん・不正プログラムが書き込まれるといった不正アクセスが発生しました。

被害の詳細は、ホームページで使用しているコンテンツマネージメントシステムを第三者から不正利用され、書き込まれた不正プログラムはサーバー内の他のサイトの保存領域にもアクセス可能であり、そこには個人情報380人分が保管されていたということです。

※引用:山形大学

山形大学では今後の対策として、

- コンテンツマネージメントシステムの利用時には管理者および運用責任者を登録制にする

- 全教職員を対象とした情報セキュリティに関する研修を実施する

などを行い個人情報の取り扱いには十分に気を付けていくということです。

【事例3】市運営ふるさと納税サイトで不正アクセス被害

鹿児島県志布志市が運営するふるさと納税サイトで不正アクセス被害が発生し、利用者2280人の個人情報が漏洩し、65人計2万2274円のクレジットカード不正利用が発生しました。

被害の詳細は、外部から操作できる不正ファイルがサイト内に設置され、後日そこから利用者のデータを閲覧・ダウンロードされたことが確認されました。

※引用:南日本新聞デジタル

実際に金銭的被害も発生しており、クレジットカード情報が漏洩することの恐ろしさを実感するニュースです。

クレジットカード不正利用の発生状況については以下の記事で詳しく紹介していますので、ぜひ参考にしてみてください。

不正アクセスにより企業が被るリスクとは?

ここからは、不正アクセス被害が起こった時に企業が被るリスクについて紹介していきます。

企業が被るリスクは主に以下の4つです。

- 機密情報の漏洩で同業他社に悪用される

- 情報が改ざんされる

- 顧客情報の漏洩で対応に追われる

- 信用を失い売上が落ちる

機密情報が漏洩することで、開発中の製品の設計図や企画書などが盗まれれば、同業他社に悪用されるリスクが高まります。

さらに、顧客情報が漏洩することで、その顧客が詐欺被害に遭う可能性もあり企業への信頼を失うことに繋がります。

他にも不正アクセスにより企業が運用するサイトへの侵入を許してしまえば、情報を改ざんされたり取引先や関連会社への攻撃の踏み台とされることもあります。

そうなると、顧客だけではなく取引先や関連会社からの信頼も失うことになり、売上も落ちることになるでしょう。

不正アクセスが起こった時の対処法

不正アクセスが起こった時は、企業は早急に以下の対処法を行ってください。

- サーバーを物理的に遮断する

- 不正アクセスによる被害の証拠を保管する

- 事態の概要をまとめる

- 関係機関へ報告する

- 公式サイトで報告する

まず早急に取り組むべきことは、被害拡大防止のためにシステムを隔離することです。

不正アクセスが起こった時は、二次被害を招かないためにも早急な対応が求められます。

不正アクセスが起こった時の対処法や報告先の詳細については、以下の記事で詳しく解説していますので本記事と併せて参考にしてください。

不正アクセスに関してよくある4つの質問と回答

不正アクセスの被害に遭わないために、情報を集めている方も多いのではないでしょうか?

分からないことが多すぎて、調べるのが大変な方もいるでしょう。

そこで、不正アクセスに関してよくある質問を以下にまとめました。

【質問1】不正アクセスを禁止する法律はないの?

2000年に施行されたのが、不正アクセス行為の禁止等に関する法律です。

この法律では、他人のユーザーIDやパスワードを無断で使用したり、他人に公開したりする行為を禁止しています。

さらに、ホームページの改ざんやシステムの破壊行為も処罰の対象になります。

【質問2】不正アクセスの被害を受けていないか調べる方法は?

不正アクセスの被害を受けていないか調べたい場合は、以下の5つの場所に不審な点がないか確認しましょう。

- ソフトウェアの使用履歴

- 盗まれた情報をまとめたファイル

- 電子メールの送受信履歴

- アクセス履歴

- セキュリティログ

これらの場所に不審な点がある場合、不正アクセスの被害が発生するリスクが高くなります。

また、不正アクセスの被害状況を一つずつ目視で確認するのは、時間と手間がかかります。

そのため、不正アクセスやログインを検知するシステムの導入も一つの選択肢です。

【質問3】不正アクセスを検知して未然に防ぐことはできる?

不正アクセスを検知して未然に防ぐことはできます。

不正検知システムを導入すれば、事前に不正アクセスを検知でき、なりすましによる不正注文を防げる確率も高くなるでしょう。

不正検知システムについて、詳しく知りたい方は以下の記事をご一読ください。

【質問4】不正アクセスを起こさないために、社内で徹底・共有すべきこととは?

ツールの導入だけが、不正アクセスを防ぐ方法ではありません。

まずは、社内で不正サクセスを起こさないために行動してみましょう。

具体的な対策は4つあります。

- 情報資産やIT資産の管理を徹底する

- 政府官公庁などから出ているセキュリティガイドラインを参考にする

- 不正アクセスが起きた場合のなどを対処法などを決めておく

- 社内でのセキュリティ教育を進める

不正アクセスの原因は、不正者が狙うシステムの脆弱性にあります。

ただ、セキュリティ対策について詳しく知っている方は数少なく、まずはセキュリティの仕組みから理解しないといけません。

「これからセキュリティ対策をしていきたい」「そもそも仕組みはどうなっているの?」などとお考えの方向けに、漫画で分かりやすくまとめたセキュリティ対策の資料を用意しています。

以下の資料を活用し、自社のセキュリティ対策向上へ動いてみましょう。

これからセキュリティ対策を進めたい方へ!/

3匹の子豚で学ぶセキュリティ対策

▲無料ダウンロード資料

まとめ:不正アクセスには自動で検知できるシステムを導入しよう

不正アクセスの手口は年々巧妙化しており、ECサイトを運営する事業者にとって無視できない問題です。

なぜなら、不正アクセスの発生により、機密情報や顧客情報の流出が発生するからです。

なかには、不正アクセスにより多大な金銭的被害を招く恐れもあります。

とはいえ、不正アクセスを目視で確認するのは難しいので、不正ログイン検知サービスの力を借りるのがおすすめです。

かっこ株式会社が開発・提供している不正ログイン検知サービス「O-PLUX」であれば、正しいID・パスワードであっても本人によるものか、不正アクセスなのかをリアルタイムに検知することが可能です。

まずはトライアルで気軽に試してみるのでも大丈夫です。

-8-1000x300.png)