「Webサイトの改ざんってどういうこと?」

「Webサイト改ざんはどんな手口で行われるの?」

「Webサイト改ざんを防ぐためにできる対策はある?」

と思うことはありませんか。

Webサイトを改ざんされてしまうと、管理者の意図しない不適切な情報発信や、Webサイトの訪問者をマルウェアに感染させてしまうなどのトラブルに発展するおそれがあります。

自社や顧客を守るためには、日頃からWebサイト改ざんの対策を講じることが重要です。

今回は、以下の流れでWebサイト改ざんについて解説します。

- Webサイト改ざんの概要

- Webサイト改ざんの手口

- Webサイト改ざんによる被害事例

- Webサイト改ざんを未然に防ぐための対策

- Webサイトを改ざんされた際の対処法

「Webサイト改ざんについて正しい知識を身につけ、被害から身を守りたい」という方は、ぜひ最後までお読みください。

なお、Webサイトの改ざんはいつ起こるかわかりません。被害に遭った際には、迅速な対応が求められます。あらかじめ被害に遭ったケースを想定し、対応手順を把握しておくことが大切です。

\情報漏洩時の企業が負う損害賠償額知っていますか?/

不正者の個人情報を使った「儲け方」手口と対策

▲無料ダウンロード資料

目次

Webサイトの改ざんとは

Webサイトの改ざんとは、悪意のある第三者によりWebサイトに管理者の意図しない変更が行われてしまうことで、サイバー攻撃の一種です。

具体的には、Webページのコンテンツの書き換えや、マルウェア(悪意のあるソフトウェア)の埋め込みなどがあります。

悪意のある第三者がWebサイトの改ざんを行う理由は、主に次の2つです。

- 広告を表示させて利益を得たい

- マルウェアを多くの人に感染させたい

Webサイトが改ざんされた場合、Webサイトの一時的な閉鎖から復旧、原因究明や顧客への説明などの対応が必要になります。

さらに、マルウェアの埋め込みの場合、Webサイトの訪問者に実質的な被害が及び、損害賠償請求に発展する可能性もあります。

Webサイト改ざんの被害から自社や顧客を守るには、Webサイト改ざんの手口を知り、日頃から対策を講じることが重要です。

Webサイト改ざんの手口2つ

Webサイト改ざんはどのような手口で行われるのでしょうか。

ここでは、Webサイト改ざんの主な手口を紹介します。

- 【手口1】Webサイトの脆弱性を攻撃

- 【手口2】管理アカウントの乗っ取り

詳しくみていきましょう。

【手口1】Webサイトの脆弱性を攻撃

Webサイト改ざんの手口の1つ目は、Webサイトに使用しているサーバーやプラグインなどの脆弱性をついて攻撃する方法です。

脆弱性とは、プログラムの不具合や設計上のミスが原因となって発生した情報セキュリティ上の欠陥を意味します。

Webサイトの脆弱性をついて情報の窃取や改ざんを行う代表的な攻撃として、次の手法があります。

- 不正なスクリプトを埋め込まれる

- ユーザーになりすまして不正な操作を行われる

- 入力フォームを利用して不正な操作を行われる

- 更新プログラムが提供されるまでの間に攻撃を受ける

上記のような手口は、Webサイトの脆弱性を解消することで攻撃を防ぐことが可能です。

しかし実態として、Webサイトの脆弱性に気づかないまま放置してしまっているケースは少なくありません。

不正なスクリプトを埋め込まれる

Webサイトに不正なスクリプトを埋め込む攻撃を、クロスサイト・スクリプティング(XXS)といいます。

クロスサイト・スクリプティングでは、不正なJavaScriptやHTMLなどを含んだスクリプトを埋め込むことでリンクURLを設置します。

そして、設置したURLをクリックしたユーザーのWebページに悪質な偽サイトを表示させたり、利用者の入力情報やクッキー情報を取得します。

IPA(情報処理推進機構)の調査では、Webサイトの脆弱性の種類別の届出状況において、「クロスサイトスクリプティング(XSS)」が58%を占めて最多となっています。(※参考:IPA, ソフトウェア等の脆弱性関連情報に関する届出状況[2022年第1四半期(1月~3月)])

ユーザーになりすまして不正な操作を行われる

一般のユーザーになりすましてWebサイトに不正な操作を行う攻撃を、クロスサイト・リクエストフォージェリ(CSRF)といいます。

ユーザーとWebサーバー間でのセッション管理の脆弱性をついた攻撃で、悪意のあるURLをユーザーにクリックさせることで第三者がユーザーになりすまして不正な操作を行わせます。

入力フォームを利用して不正な操作を行われる

入力フォームを利用してWebサイトに不正な操作を行う攻撃を、SQLインジェクションといいます。

Webサイトに設置されている検索ボックスや入力フォームなどに不正なSQL文を入力することでシステムの誤作動を引き起こします。

その結果、データベース上の情報を不正に消去、改ざんされてしまいます。

更新プログラムが提供されるまでの間に攻撃を受ける

Webサイトの脆弱性を発見してから更新プログラムが提供されるまでの間に行われる攻撃をゼロデイ攻撃といいます。

更新プログラムが提供されるまでの間は対策を講じることができない無防備な状態のため、対応が非常に難しいです。

【手口2】管理アカウントの乗っ取り

Webサイト改ざんの手口の2つ目は、管理者のアカウントやPCを乗っ取り、Webサイトを改ざんする方法です。

管理者のアカウントやPCのログイン情報は、次のような経路で漏洩する可能性があります。

- 人的ミスによる流出

- 内部の人間による悪意のある流出

- 標的型攻撃をされる

- リスト型攻撃をされる

管理アカウントの乗っ取りは、管理者のアカウントやPCから正規の方法で変更が行われるため、発覚しにくいという特徴があります。

気づかないうちに被害に遭っている可能性があるため、注意が必要です。

人的ミスによる流出

人的ミスによって管理アカウントが流出する可能性があります。

例えば、ログイン中に背後からパスワードを覗き見される、パスワードを記録したメモを紛失するなどです。

また、このような情報技術を利用しないでパスワードを盗み取る手法は、ソーシャルエンジニアリングと呼ばれます。

内部の人間による悪意のある流出

内部の人間の悪意ある情報漏洩によって管理アカウントが流出する可能性があります。

このような事態にならないためには、社員の情報教育を徹底して、Webサイトが乗っ取られた場合にどれだけ問題になるか、どれだけの人に迷惑がかかるのかをしっかりと認識させる必要があります。

標的型攻撃をされる

標的型攻撃を受けて管理アカウントが流出する可能性があります。

標的型攻撃とは、組織から重要な情報を盗むことを目的とした、巧妙に作り込まれたウイルス付きのメールのことです。

標的型型攻撃についてはより詳しく知りたい方は、こちらの記事を参考にしてください。

リスト型攻撃をされる

リスト型攻撃を受けて管理アカウントが流出する可能性があります。

リスト型攻撃とは、アカウントとパスワードが記載されたリストをもとに総当たりでウェブサービスへの不正ログインを試みる攻撃です。

リスト型攻撃についてはより詳しく知りたい方は、こちらの記事をご覧ください。

Webサイト改ざんによる被害事例3選

Webサイト改ざんの手口だけでなく、被害の例を知っておくことで対策や対処法の検討に役立ちます。

Webサイト改ざんによる被害事例を3つ見てみましょう。

- WordPressのWebサイト改ざん(2017年)

- 日本郵便のWebサイト改ざん(2017年)

- 私鉄のWebサイト改ざん(2020年)

WordPressのWebサイト改ざん(2017年)

サイト作成ができるCMS(コンテンツ管理システム)である「WordPress」の脆弱性が突かれ、WordPressを利用している155万以上のWebサイトが改ざんの被害を受けました。(※参考:日経クロステック)

WordPressの脆弱性を突いた事例など、Webサイトを管理するシステムに脆弱性があると、アップデートによって脆弱性が解消されるまで改ざんが繰り返されることがあります。

常に最新の状態にアップデートすることが大切です。

日本郵便のWebサイト改ざん(2017年)

2017年に国際郵便の送り状を作成できるサイトが改ざんされました。(※参考:ITmediaエンタープライズ)

サイト上で作成された送り状1,104件、サイトに登録されていたメールアドレス29,116件が流出した可能性があります。

情報流出が起きた場合、実質的な損害だけなく企業としての信頼も失います。

私鉄のWebサイト改ざん(2020年)

2020年、新型コロナウイルス感染症の注意喚起ページが改ざんされました。(※参考:Security NEXT)

その結果、同ページには全く無関係なサイトが表示されてしまいました。

改ざんされた状態は約2週間に及ぶと推測されています。

\情報漏洩時の企業が負う損害賠償額知っていますか?/

不正者の個人情報を使った「儲け方」手口と対策

▲無料ダウンロード資料

Webサイト改ざんを未然に防ぐための対策9選

では、Webサイト改ざんを防ぐことはできるのでしょうか。

ここからは、Webサイト改ざんを未然に防ぐための対策9選を紹介します。

- ID・パスワードの管理を徹底する

- デバイスやサーバーを最新状態にする

- セキュリティソフトを導入する

- FTPサーバーを暗号化する

- WAFを導入する

- IPアドレスやデバイスを制限する

- ログを取得・監視する

- ペネトレーションテストを実施する

- 不正アクセスを検知するサービスを導入する

順番に見ていきましょう。

ID・パスワードの管理を徹底する

まず重要な対策として、IDとパスワードの管理を徹底することが重要です。

どのような対策を施しても、管理者IDを用いて正規の方法でログインされてしまっては意味がありません。

正しいIDとパスワードでログインして改ざんされた場合、発覚も遅れやすいため注意が必要です。

次のことに注意して、IDとパスワードを特定されないように気をつけましょう。

- パスワードの使い回しをしない

- 名前や誕生日などの個人情報から推測されやすい文字列を避ける

- 意味のある英単語などを使用しない

- 安易な数字や英文字の並びにしない

- 大文字・小文字・数字・記号などの要素を多く含ませる

- 8文字以上の長さにする

IDとパスワードは安易に他人に教えたり、記載したメモを他人の目に触れる場所に放置したりしないことも大切です。

デバイスやサーバーを最新状態にする

Webサイト改ざんを防ぐ対策として、デバイスやサーバーを最新状態に保つようにしましょう。

デバイスやサーバーは定期的にアップデートがされており、新しいバージョンほどセキュリティが高いです。

もし、古いバージョンのままだと、その脆弱性を突いた攻撃を受けるリスクが高いです。

設定で常に最新の状態になるよう自動アップデートの設定をしたり、定期的に最新状態になっているかを確認したりして、常に最新のバージョンを維持しましょう。

セキュリティソフトを導入する

セキュリティソフトを導入することも効果的な対策です。

セキュリティソフトは、次のような機能で脅威からデバイスを守り、安全を保ちます。

- ウイルスを検知して駆除してくれる

- 悪質サイトへのアクセスをブロックしてくれる

Webサイトの管理者や運用担当者のパソコンがマルウェアに感染することで改ざんに至るケースは少なくありません。

セキュリティソフトは導入して終わりではなく、アップデートして常に最新版で保つ必要があります。

FTPサーバーを暗号化する

Webサイト改ざんの対策に、FTPサーバーの暗号化があります。

FTP(File Transfer Protocol)とは、ファイル転送規格のひとつで、主にWebサイト用のファイルの送受信に用いられるものです。

FTPは利用者の認証情報(ユーザー名やパスワードなど)やファイルなど、転送する情報を暗号化しないため、第三者に情報を窃取される危険性がありますが、転送する情報を「SSL/TLS」などを用いて暗号化することで、安全性を高めることが可能です。

なお、閲覧中のWebサイトが「SSL/TLS」に対応しているかは、WebサイトURLの冒頭を見ることで確認でき、「https://」なら暗号化通信に対応、「http://」なら非対応です。

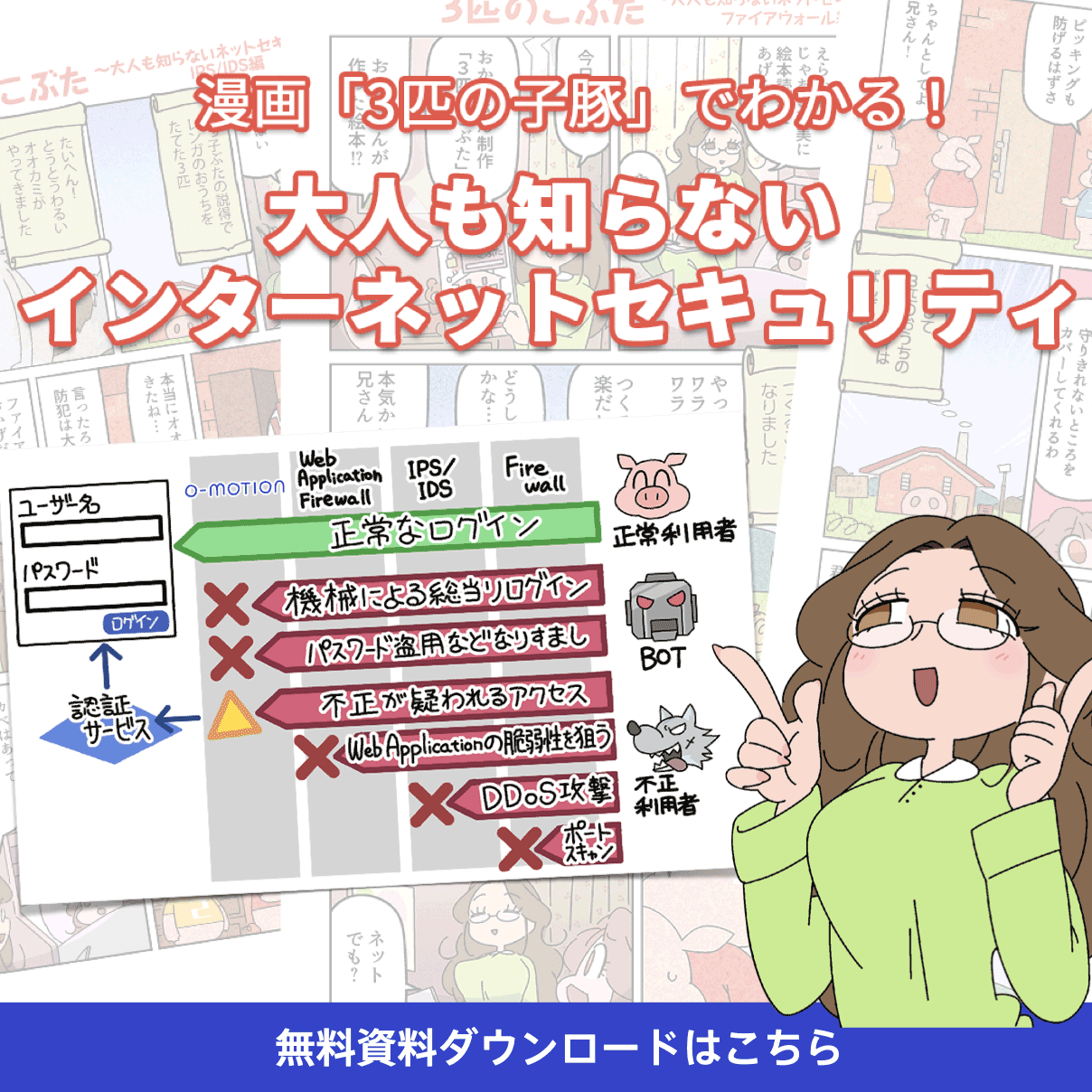

WAFを導入する

Webサイト改ざんの対策として、WAFの導入があります。

WAF(Web Application Firewall)は、第三者の不正な攻撃を検知・遮断できるセキュリティサービスです。WebサイトやWebアプリケーションに特化し、従来のファイアウォールでは防げない攻撃を防御します。

攻撃を検知するだけでなく遮断できるため、もしWebサイトに脆弱性が見つかった場合でも改修まで時間を確保できることが利点です。

IPアドレスやデバイスを制限する

Webサイトの管理ページにアクセスできるIPアドレスやデバイスを制限しておくことも有効な対策です。

登録されていないIPアドレスやデバイスからアクセスできないようにすることで、第三者からのアクセスをブロックし、改ざんを防ぎます。

「IPアドレス制限機能」「アクセス制限機能」などを設定しておきましょう。

ログを取得・監視する

Webサーバーやネットワークのログを取得・監視することも対策のひとつです。

ログを監視することで、不正アクセスや改ざんの兆候を検知できます。

さらに、改ざんが起きた際にログを見ることで、迅速な原因究明や対応が可能です。

ペネトレーションテストを実施する

Webサイト改ざんを未然に防ぐ対策として、ペネストレーションテストの実施があります。

ペネストレーションテストとは、「侵入テスト」とも呼ばれ、ネットワークに接続してシステムに疑似的な攻撃を仕掛けることでセキュリティや運用プロセスの脆弱性を可視化する方法です。

実際にサイバー攻撃を受けた場合を想定して、現在のセキュリティ対策にどのような課題があるかを評価することが目的です。

実際にテストを行うことで初めて発見できるリスクもあるため、一度実施してみるといいでしょう。

不正アクセスを検知するサービスを導入する

Webサイト改ざんを防ぐ対策として、不正アクセスを検知するサービスの導入があります。

不正アクセス検知サービスは、不審なアクセスなどの異常を検知して、不正アクセスを防止するサービスです。

利用者の使い心地の良さを保ちながら、リアルタイムで不正アクセスを防げることや、すぐに管理者に通知されるという利点があります。

ただ、サービスによっては導入・運用にコストがかかるため、まずはコストを抑えて導入できるものを利用するといいでしょう。

たとえば「O-PLUX」では費用面がリーズナブルで、JavaScriptタグの埋め込みのみで簡単に導入できるため、導入コストを最小限に抑えられます。

期間限定のトライアルも受け付けているので、ぜひお試しください。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

※金融機関等には不正ログイン検知サービス「O-MOTION」として提供しております。

Webサイトを改ざんされた際の対処法

ここまでWebサイト改ざんを未然に防ぐための対策についてお伝えしてきましたが、被害に遭う可能性はゼロではありません。

Webサイトを改ざんされた際の対処法を知り、迅速に行動して被害を最小限に抑えられるように備えましょう。

Webサイトを改ざんされた際には次の手順で対応する必要があります。

- アクセスをストップする

- 証拠を保存して警察に通報

- 改ざんによる影響を調査する

- バックアップから復元する

【手順1】アクセスをストップする

まずは、改ざんされたWebサイトにユーザーが訪問することを防ぐためアクセスをストップします。

これにより、マルウェアの感染や情報の流出を抑えることが可能です。

【手順2】証拠を保存して警察に通報

アクセスをストップさせたら、Webサイトを乗っ取られた証拠を保存しましょう。

不正アクセスによる被害があった場合は、行政機関や公式サイトでの報告が必要となるケースもあります。

また、Webサイトの改ざんは犯罪なので、保存した証拠を持って警察に相談するべきです。

Webサイトを改ざんされた際の対処法について詳しくまとめたマニュアルを配布していますので、ぜひご活用ください。

【手順3】改ざんによる影響を調査する

次に、改ざんによる影響を調査します。

調査結果が分かり次第、必要に応じて脆弱性の解消させましょう。

また、調査結果をもとに、改ざんに至った経緯を外部への説明する必要があります。

【手順4】バックアップから復元する

最後に、バックアップから復元してWebサイトを正常な状態に戻します。

アクセスのストップから復旧までを迅速に行い、Webサイトを閉鎖している期間を短くするほど損害も小さく抑えられるでしょう。

\情報漏洩時の企業が負う損害賠償額知っていますか?/

不正者の個人情報を使った「儲け方」手口と対策

▲無料ダウンロード資料

まとめ:Webサイト改ざんに備えて対策することが重要

Webサイト改ざんの手口や対策についてお伝えしました。

Webサイト改ざんをはじめとするサイバー攻撃の脅威は増加しています。

被害に遭わないためには、情報セキュリティの重要性を理解し、日頃から適切な対策を講じることが重要です。

また、実際に被害に遭ったときを想定して、対処法を把握しておくことで、万が一の際の被害を最小限に抑えられます。

Webサイト改ざんの被害に遭ったときにスムーズに対処できるよう、以下から対応手順マニュアルを入手してぜひご活用ください。

なお、かっこでは「Webサービスの不正アクセスを防止したい」というお悩みを解決する不正アクセス検知・防止サービス「O-PLUX」を提供しています。

O-PLUXについて詳しく知りたい方は、以下からお問い合わせください!

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

※金融機関等には不正ログイン検知サービス「O-MOTION」として提供しております。

-8-1000x300.png)