「不正アクセス禁止法ってどんな法律?」

「不正アクセスされないために企業ができる対策は?」

このような疑問を持っている企業様はいませんか?

不正アクセス禁止法は、不正アクセス行為そのものや、その事前準備とされる行為を禁止し処罰する法律です。

最近では、企業が不正アクセス被害を受けて多大な損失を出してしまったといったニュースもあり、他人事ではないと感じている企業様も多いです。

この記事では、

- 不正アクセス禁止法とは

- 企業が受けた不正アクセスの事件例5つ

- 【企業向け】不正アクセスされないための対策4つ

について解説していきます。

本記事を一読して不正アクセス禁止法についての理解を深め、企業それぞれが不正アクセスされない万全の対策を行いましょう。

目次

不正アクセス禁止法とは

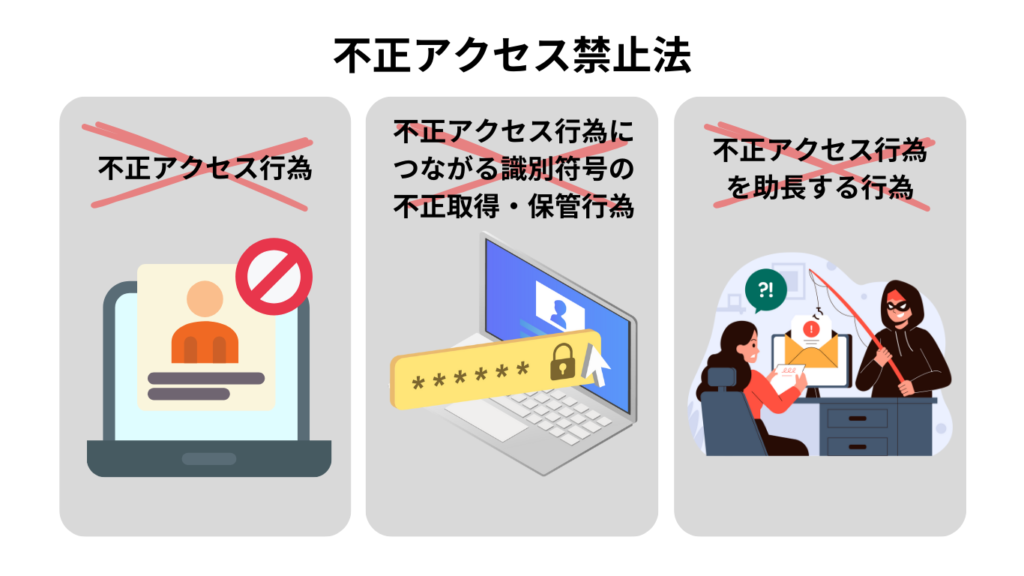

不正アクセス禁止法とは、不正アクセス行為や、不正アクセス行為につながる識別符号(ID・パスワード)の不正取得・保管行為、不正アクセス行為を助長する行為等を禁止する法律です。

不正アクセス禁止法の第三条には、「何人も、不正アクセス行為をしてはならない」とあり、不正アクセスによる金銭的被害がないとしても罰則を受ける可能性があるということです。

不正アクセス禁止法に違反すると、以下の罰則を受ける可能性があります。

| 不正アクセス禁止法違反行為 | 違反した場合の罰則 |

|---|---|

| 不正アクセス行為(不正アクセス禁止法第三条違反) | 3年以下の懲役又は100万円以下の罰金に処する |

| ・他人の識別符号を不正に取得する行為(不正アクセス禁止法第四条違反)

・不正アクセス行為を助長する行為で、相手方に不正アクセス行為の用に供する目的があることの情を知ってアクセス制御機能に係る他人の識別符号を提供した者(不正アクセス禁止法第五条違反) ・他人の識別符号を不正に保管する行為(不正アクセス禁止法第六条違反) ・識別符号の入力を不正に要求する行為(不正アクセス禁止法第七条違反) |

1年以下の懲役又は50万円以下の罰金に処する |

| 不正アクセス行為を助長する行為(不正アクセス禁止法第五条違反) | 30万円以下の罰金に処する |

※参考:総務省

不正アクセス禁止法の全文を確認したい場合は、こちらからお願いします。

不正アクセス禁止法の内容|禁じられている行為4つ

不正アクセス禁止法の全文を読んでみても、難しい表記が多くて内容を理解しづらい方もいるでしょう。

ここからは、不正アクセス禁止法で書かれている禁止行為について、分かりやすく説明していきます。

不正アクセス禁止法で禁じられている行為は以下の4つです。

- 不正アクセス

- 他人のID・パスワードを不正に取得/提供する

- 不正に入手したID・パスワードを保管する

- フィッシング行為

それぞれ詳しく解説していきます。

【禁止行為1】不正アクセス

不正アクセス禁止法の第三条には、このような記載があります。

分かりやすく言うと、第三条では不正アクセス行為そのものを禁止しているということです。

例えばよくあるパターンとして、

- 他人になりすましてSNSなどに不正ログインをする行為

- システムの脆弱性を突いてコンピュータに侵入する行為

などは、誰が聞いても明らかな不正アクセス行為であり、不正アクセス禁止法に違反します。

最近被害が多く発生している、SNSのなりすましについては、以下の記事でも詳しく解説していますので本記事と併せて参考にしてください。

【禁止行為2】他人のID・パスワードを不正に取得する

不正アクセス禁止法の第四条には、このような記載があります。

識別符号=ID・パスワードのことで、分かりやすく言うと「他人のID・パスワードを不正に取得することは不正アクセス禁止法に違反します」ということです。

また、本人を装ってID・パスワードを聞き出す行為や、他人がID・パスワードを入力している様子をのぞき見る行為も、第四条に抵触する可能性があります。

【禁止行為3】他人のID・パスワードを無断で第三者に提供する

不正アクセス禁止法の第五条には、このような記載があります。

不正アクセス行為を助長する行為とは、他人のID・パスワードを無断で第三者に提供する行為を指します。

提供方法は、口頭や電話、ネット掲示板など様々ですが、いずれの場合も他人のID・パスワードを無断で第三者に提供することは不正アクセス禁止法で禁止されています。

【禁止行為4】不正に入手したID・パスワードを保管する

不正アクセス禁止法の第六条には、このような記載があります。

不正アクセスを目的として不正に入手した他人のID・パスワードを保管することも、不正アクセス禁止法の処罰対象です。

IDやパスワードが記入された紙や記録されたUSBメモリ、ICカードなどの保有や、スマートフォンなどの通信機器に保存することも禁止行為に該当します。

【禁止行為5】フィッシング行為

不正アクセス禁止法の第七条には、このような記載があります。

第七条 何人も、アクセス制御機能を特定電子計算機に付加したアクセス管理者になりすまし、その他当該アクセス管理者であると誤認させて、次に掲げる行為をしてはならない。ただし、当該アクセス管理者の承諾を得てする場合は、この限りでない。

一 当該アクセス管理者が当該アクセス制御機能に係る識別符号を付された利用権者に対し当該識別符号を特定電子計算機に入力することを求める旨の情報を、電気通信回線に接続して行う自動公衆送信(公衆によって直接受信されることを目的として公衆からの求めに応じ自動的に送信を行うことをいい、放送又は有線放送に該当するものを除く。)を利用して公衆が閲覧することができる状態に置く行為

二 当該アクセス管理者が当該アクセス制御機能に係る識別符号を付された利用権者に対し当該識別符号を特定電子計算機に入力することを求める旨の情報を、電子メール(特定電子メールの送信の適正化等に関する法律(平成十四年法律第二十六号)第二条第一号に規定する電子メールをいう。)により当該利用権者に送信する行為

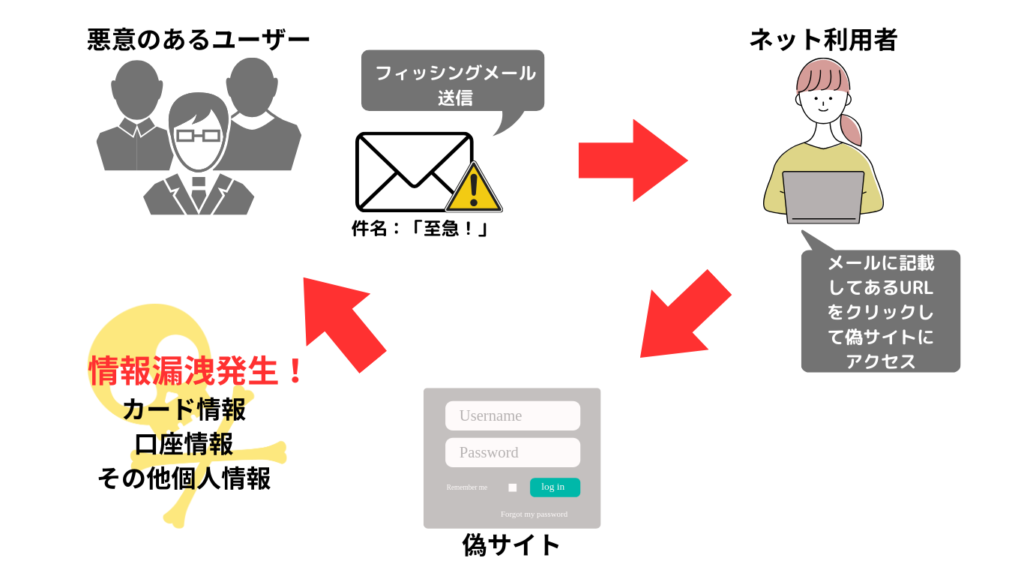

分かりやすく言うと、第七条はフィッシング行為を禁止する規定です。

フィッシング行為とは、偽のウェブサイトや電子メールを使ってIDやパスワードを入力させて、個人情報を不正に入手する行為です。

フィッシング行為は近年増え続けている詐欺行為です。

企業になりすましたフィッシングサイトを作られることで、企業は大事な顧客からの信頼を失うだけではなく、企業のイメージダウンによる売上低下を招くリスクがあります。

フィッシングサイトを検知する方法や、フィッシングサイトにより企業が受ける被害については以下の記事でも紹介していますので本記事と併せて参考にしてください。

不正アクセスが発生する主なケース2つ

「不正アクセスはなぜ発生するのか」については、対策を行う上で知っておく必要があるでしょう。

不正アクセスが発生するケースは主に2つあります。

- システムの脆弱性を突いた不正アクセス

- 他人になりすました不正アクセス

それぞれ詳しく解説していきます。

【ケース1】システムの脆弱性を突いた不正アクセス

システムの脆弱性によって、システムに不正侵入を許してしまうケースがあります。

これは、いわゆるセキュリティホールなどを狙ってシステムに侵入する手口のことです。

システムの脆弱性を突いた不正アクセスをされないためにも、ソフトウェアの更新や不要なサービスは停止しておくようにしましょう。

システムの脆弱性のチェック方法については、以下の記事で詳しく解説していますので参考にしてください。

【ケース2】他人になりすました不正アクセス

他人になりすました不正アクセスとは、他人のID・パスワードを不正入手してログインすることです。

サイトやシステム側から見ると、正しいIDとパスワードが使用されているため、本人か別人かを区別することはできません。

なりすましで使用されるID・パスワードは、以下の方法から不正取得されることが多いです。

- 本物そっくりに作られたフィッシングサイトから不正取得

- パスワードの総当たりで不正取得

- 企業のデータに不正アクセスして不正取得

このような被害を防ぐためにも、生体認証や二段階認証など認証方法を強化したり、企業は不正ログイン検知サービスの導入を検討していきましょう。

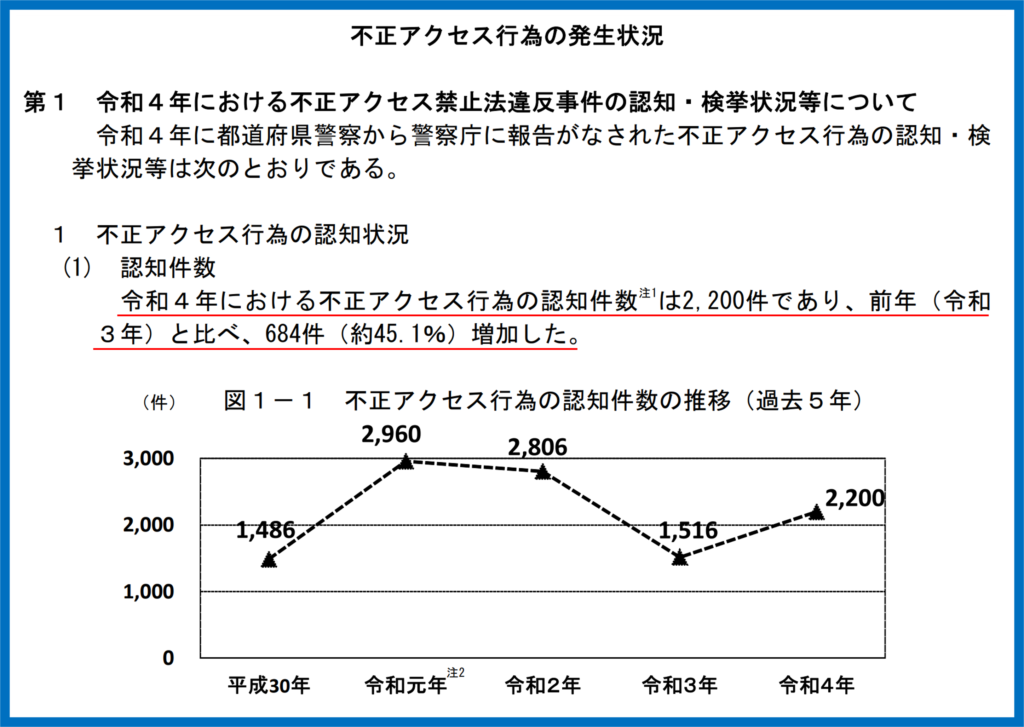

不正アクセスはこれだけ発生している

不正アクセスについて危機感を持って対策を行っていくために、実際に不正アクセスがどれだけ発生しているのかを紹介していきます。

令和4年における不正アクセス行為の認知件数(警察庁に報告された数)は2,200件で、前年と比べて684件増加しています。

※引用:経済産業省

実際に発生している不正アクセスは警視庁に報告されている数よりも多く、今もどこかで不正注文や不正送金などを目的として、不正者が不正アクセスを試みています。

不正アクセスをされないためには、セキュリティ強化・対策を行い、ID・パスワードは簡単に予測できるような設定にしないようにしましょう。

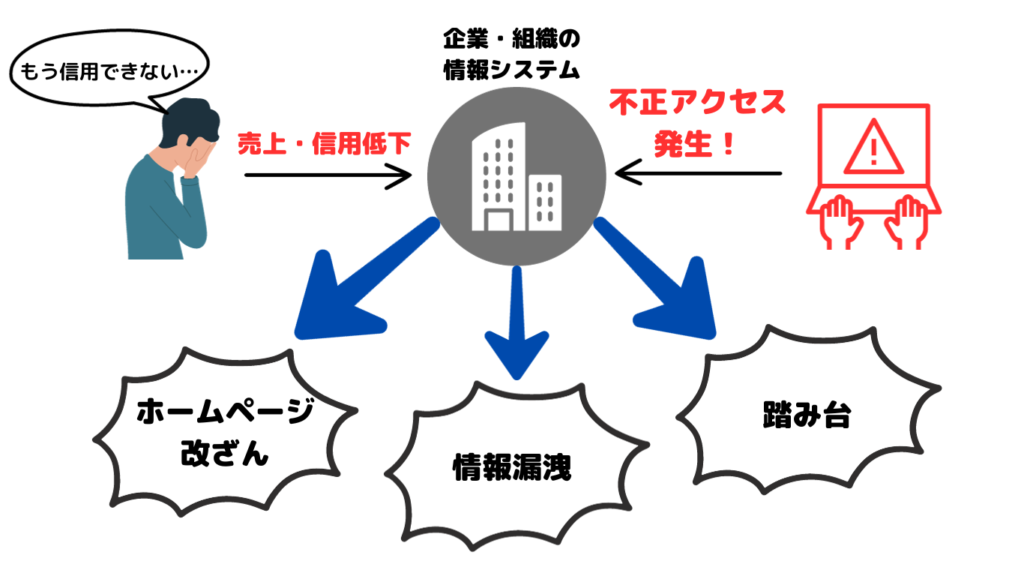

不正アクセスによる企業が受ける被害

企業が不正アクセスをされると、様々な被害を受ける可能性があります。

特に多い不正アクセスによる被害として、

- ホームページの改ざん

- 保存データの流出

- サーバーやサービスの停止

が挙げられます。

また、他企業への攻撃の踏み台として利用される恐れもあります。

つまり、不正アクセスにより自社や顧客への被害にとどまらず、取引先へも被害が拡大していく可能性があるということです。

たかが不正アクセスだと侮らず、不正アクセスにより企業が受ける被害についても知っておくことが大事です。

データ流出などによる炎上に備えて、事業者さまは以下からお役立ち資料をぜひダウンロードして参考にしてください。

【情報漏洩による炎上に備えよう】炎上対策についての無料資料DLはこちら

企業が受けた不正アクセスの事件例5つ

ここからは、実際に企業が大きな被害を受けた不正アクセスの事件を5つ紹介していきます。

- エディオン顧客情報約8万件が流出

- 東映アニメーション不正アクセスでスケジュールに遅れが発生

- 森永製菓で個人情報約165万人流出か

- ビッグモーター不正アクセスで約7年分の個人情報漏えいの可能性

- カシオ計算機がサイバー攻撃で顧客情報流出

これらの事件はほんの一例で、企業が不正アクセスにより被害を受けた事件は頻繁に起こっています。

それぞれどのような被害を受けたのかについて、以下で詳しく解説します。

【事件例1】エディオン顧客情報約8万件が流出

2022年4月、エディオンが不正アクセスされて顧客情報約8万件が流出した事件がありました。

流出した情報の中にクレジットカードなどの決済情報は含まれておらず、流出した個人情報も現状で悪用は確認されていないということです。

※引用:日本経済新聞

エディオンはこの不正アクセス被害を受けて、再発防止としてセキュリティ強化策を検討することや、個人情報の管理体制の厳重化を全関係者に徹底するということです。

【事件例2】東映アニメーション不正アクセスでスケジュールに遅れが発生

2022年3月、東映アニメーションで不正アクセスが発生して、東映アニメが製作する4作品に影響が出る事件が発生しました。

テレビアニメの放映に影響が出た背景には、不正アクセスによる社内システムの一部停止が発生したためです。

※引用:日本経済新聞

東映アニメーションは業界では知らない人がいない大手企業で、このような大手企業が狙われるケースは少なくありません。

なぜならば、大手企業ほど保有している顧客情報は多く、さらには機密情報も多く取り扱っているからです。

有名な4作品のアニメの放映に影響が出たことで、東映アニメーションはかなりの損失を招いたことでしょう。

【事件例3】森永製菓で個人情報約165万人流出か

2022年3月、森永製菓で不正アクセスが発生し、個人情報約165万人流出した可能性があるという事件が発生しました。

流出した情報は、氏名や住所、電話番後などでクレジットカード情報は含まれないということです。

※引用:朝日新聞

顧客情報を保管するサーバーが狙われたということで、この不正者は顧客情報を盗み取る目的でサーバーに不正侵入したということです。

サーバーに侵入されてしまうということは、システム上の脆弱性が原因の可能性が高いでしょう。

【事件例4】ビッグモーター不正アクセスで約7年分の個人情報漏えいの可能性

2023年10月、ビッグモーターが不正アクセス被害により約7年分の個人情報漏洩の可能性があると発表しました。

2016年11月から2023年8月の間に、問い合わせフォームを利用したユーザーの「氏名・住所・電話番号・メールアドレス」などの情報が漏洩した可能性があるということです。

クレジットカードやマイナンバー情報は、問い合わせフォームでは入力しないので、これらの情報漏洩は確認されていないと説明しています。

※引用:INTERNET Watch

被害を受けてビッグモーターは、

- 外部専門家を交えてウェブサイトを構成するサーバーに保管されている全ての個人情報を削除

- 問い合わせフォームを含むウェブサイトの一部を停止

などの対処を行いました。

また、フリーダイヤルによる専門窓口を設けたほか、情報セキュリティの強化を図り再発防止に取り組んでいくということです。

【事件例5】カシオ計算機がサイバー攻撃で顧客情報流出

2023年10月、カシオ計算機が外部からのサイバー攻撃により、顧客ら約12万7千件の名前や住所などの個人情報が流出したと発表しました。

不正アクセスを受けたのは、辞書や計算機能がある学習アプリ(ClassPad.net)で、登録した個人や教育機関などの名前やメールアドレス、学年、出席番号、注文明細、決済手段などが流出したということです。

※引用:朝日新聞

被害規模は大きく、国内で9万1921件、海外148の国・地域で3万5049件に被害が発生し、対象の顧客にはメールなどで連絡を行っています。

不正アクセスの原因は、担当部門の誤操作や不十分な管理で、セキュリティー設定の一部が解除されていたことです。

この被害を受けてカシオ計算機は、セキュリティー運用ルールを見直すことや社員教育を継続して行うなど安全管理対策を徹底していくということです。

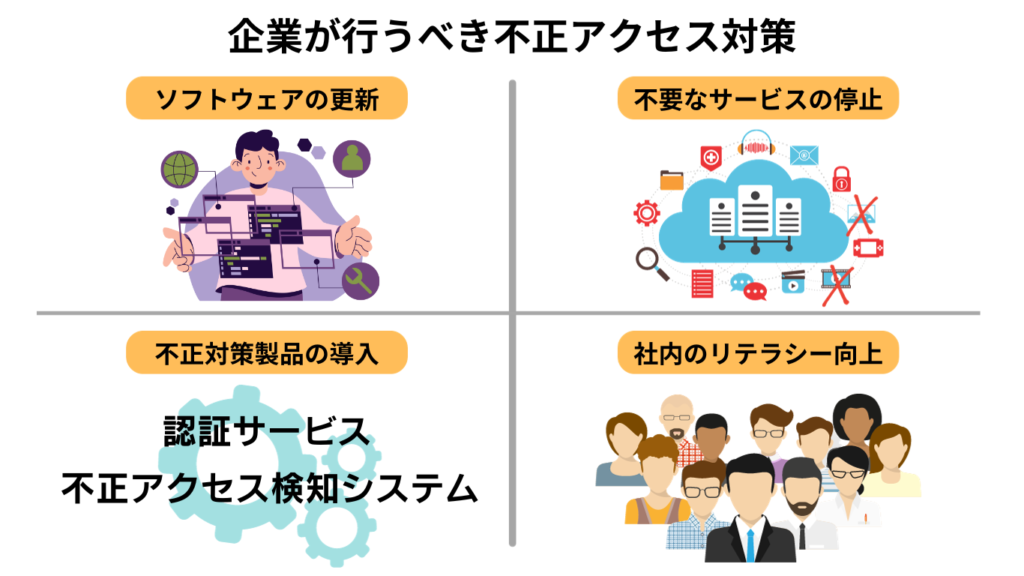

【企業向け】不正アクセスされないための対策4つ

上記で、不正アクセスの被害を受けた企業の事例を紹介しましたが、不正アクセスにより企業が受ける被害は想像以上に大きいです。

そのため、企業は不正アクセスされないための対策を行っていかなければいけません。

企業が行うべき対策は4つあります。

- サーバー上のソフトウェア更新

- サーバー上の不要なサービスの停止

- 不正対策製品の導入

- 社内のリテラシー向上

サーバー上のソフトウェアの更新や、不要なサービスを停止することは、不正アクセスの要因となるシステムの脆弱性を防ぐことができます。

また、リモートワークなどにより持ち出された社内情報が狙われている可能性もあるので、社員一人ひとりのITリテラシーの向上も有効な対策です。

不正アクセスが起こった時の対策については、以下の記事でも詳しく紹介していますので参考にしてください。

また、不正アクセスをされた時の対応方法を知りたい企業様は、以下のマニュアルを参考にしてください。

\情報漏洩発生!万が一のとき、どうすればいいの?/

不正アクセス被害後の対応手順マニュアル

▲無料ダウンロード資料

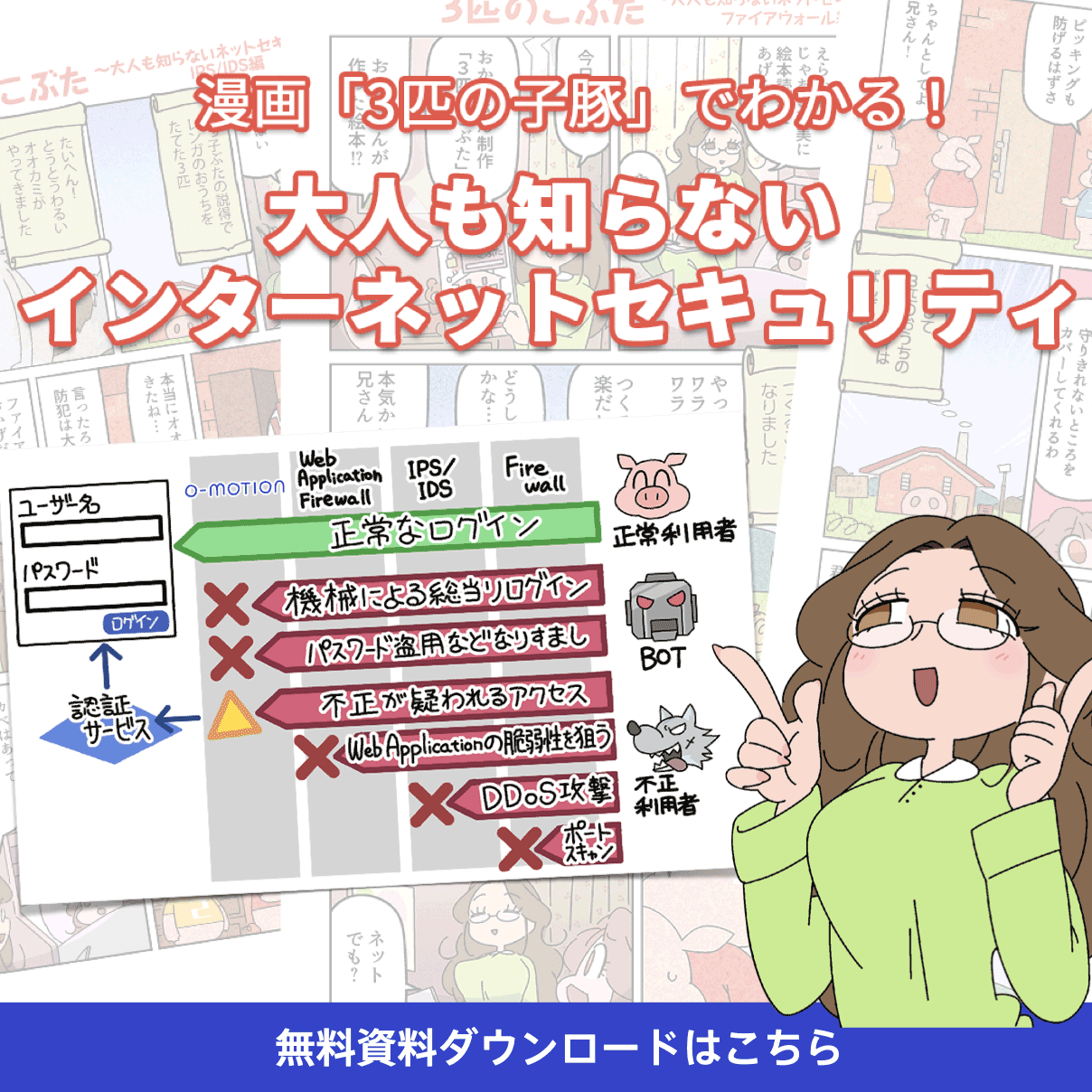

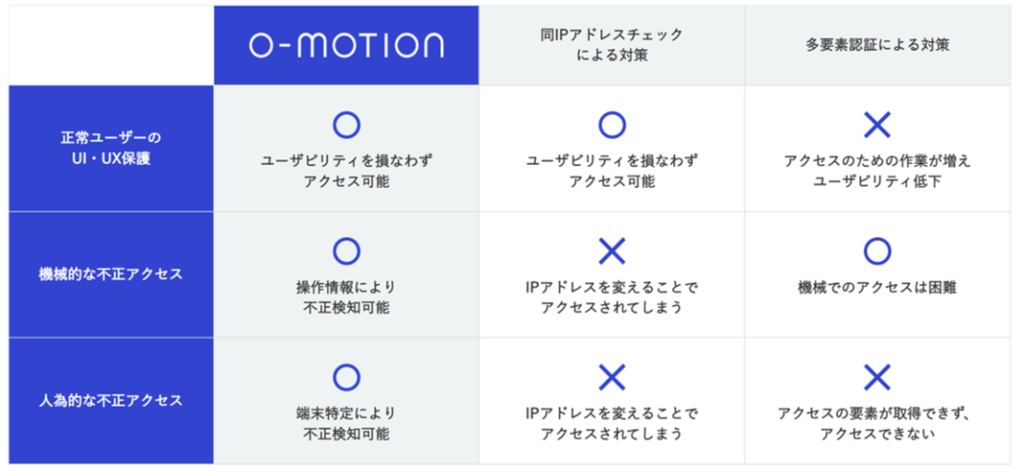

不正アクセス対策には不正ログイン検知サービス『O-MOTION』がおすすめ

不正アクセス対策で特におすすめなのが、かっこ株式会社が開発・提供している不正ログイン検知サービスの「O-MOTION」です。

O-MOTIONは、大手銀行やネット証券をはじめ、様々な業界で活用されている不正ログイン検知サービスです。

O-MOTIONが選ばれる理由は3つあります。

- 独自のデバイス情報・操作情報を駆使した不正判定

- 運用に合わせた連携方法が選択可能

- JSタグ埋込のみの簡単導入

そして、他のソリューションと比較しても、O-MOTIONはユーザビリティを損なわず機械的な不正アクセスも防ぐことができます。

※引用:かっこ株式会社|O-MOTION

「対策を行っても不正アクセスによる被害が減らない」

「不正アクセスによる被害を出したくない」

とお考えの企業様は、ぜひ「O-MOTION」の導入を検討してみてください。

自社の不正アクセス状況が分かるトライアル利用受付中!

O-MOTIONの資料DLはこちら

まとめ

この記事で紹介した、不正アクセス禁止法で規定されている不正アクセス行為は以下の2つです。

- システムの脆弱性を突いた不正アクセス行為

- なりすましによる不正アクセス行為

そのほか、不正アクセスの準備行動にあたる以下の行為も禁止されています。

- 他人のID・パスワードを不正に取得する

- 他人のID・パスワードを無断で第三者に提供する

- 不正に入手したID・パスワードを保管する

- フィッシング行為

このような手口による不正アクセス被害は近年増加傾向にあります。

不正アクセスによる企業への被害は、想像以上に大きいもので、自社だけでなく大事な顧客や取引先を巻き込む被害に発展します。

よって企業は、不正ログイン検知サービス「O-MOTION」を導入するなどの対策を早急に行う必要があるでしょう。

不正ログイン検知サービス「O-MOTION」が気になる企業様は、以下をクリックしてお問合せください。

自社の不正アクセス状況が分かるトライアル利用受付中!

O-MOTIONの資料DLはこちら