サイバー攻撃により、企業が被害を受けて顧客や機密情報などを漏洩してしまうトラブルが後を絶ちません。

なかでも標的型攻撃は従来のような無作為に攻撃するのではなく、特定の企業にターゲットを絞り攻撃するため、攻撃を受けていることに気づきにくく対策が難しいとされています。

今回は標的型攻撃による被害を受けないために知っておきたい、以下の内容を解説します。

- 標的型攻撃とは

- 標的型攻撃の手法

- 標的型攻撃のタイプ

- 標的型攻撃の被害例

- 標的型攻撃を受けた場合の対処法

- 標的型攻撃を防ぐための対策

標的型攻撃について理解を深め、サイバー攻撃の対策をする際に本記事をお役立てください。

なお、インターネットセキュリティ全般の知識や、サイバー攻撃についてわかりやすくまとめた以下の資料をダウンロードできます。無料でダウンロードできるため、ぜひご活用ください。

目次

標的型攻撃とは

標的型攻撃はサイバー攻撃の1つであり、特定の企業を狙い攻撃します。不特定多数を狙ったサイバー攻撃とは異なるため、どのような特徴や攻撃の流れがあるのかわからない方も多いのではないでしょうか。

まず標的型攻撃について知っておきたいのは、以下の項目です。

- 標的型攻撃の特徴

- 標的型攻撃をされる流れ

標的型攻撃は、主に個人情報や機密情報を盗みだし、金銭的な利益を得たり、企業の信頼を失わせたりする目的があります。

標的型攻撃について、それぞれ解説します。

標的型攻撃の特徴

標的型攻撃の特徴は、特定の企業や団体などを狙い、サイバー攻撃を仕掛けてくることです。ターゲットに合わせて手法を選び攻撃してくるため、不特定多数を狙ったサイバー攻撃よりも対策が難しいとされています。

攻撃にはさまざまな手法があり、たとえば取引先企業を装いメールを送信し、添付ファイルを展開させてマルウェアに感染させるなどやり方が巧妙になってきています。

特定型攻撃をおこなう主な目的としては、個人情報や知的財産を盗み出すことがあげられます。情報漏洩により金銭的な損害を与え、評判を落とします。さらに盗み出した情報を使って金銭的な利益を得るケースもあるでしょう。標的型攻撃をされるまでの流れは、次の項目で詳しく説明します。

標的型攻撃をされる流れ

標的型攻撃は、段階を踏んで攻撃が進行していきます。

攻撃されるまでの流れは、以下のとおりです。

| 標的型攻撃の流れ | 内容 |

|---|---|

| 1.攻撃の準備 | ・攻撃対象の選定 ・攻撃対象に関する情報収集 ・攻撃手法の選定やツールの用意 |

| 2.初期潜入 | ・メールやWebサイトの改ざんなどでマルウェアに感染させる ・感染後、不正プログラムが実行されるまでの潜伏期間も初期潜入に含まれる |

| 3.基盤の構築 | ・侵入先に入口となるバックドア(裏口)を設置する ・攻撃側のサーバーと通信できる環境を構築 ・異変がなく、感染に気づかないことが多い |

| 4.システム内部の調査 | ・システム内部の情報収集 ・目的の情報の保存場所を見つけ出す ・IDやパスワードを盗み、端末など感染範囲をさらに拡大させる場合もある |

| 5.攻撃の遂行 | ・盗み出した情報を攻撃側のサーバーに送信 ・構築したバックドアを利用して再度侵入して情報を盗むこともある |

万が一標的型攻撃を受けてしまった場合は、早い段階で異変に気づき、情報を盗み出される前に対処することが重要です。

標的型攻撃の手法4つ

標的型攻撃は、攻撃対象に合わせて最適な攻撃手法を選び出し、実行します。

よく使われている攻撃手法として、以下があげられます。

- 標的型メール

- Webサイトの改ざん

- 水飲み場型攻撃

- ゼロデイ攻撃

攻撃手法としては標的型メールがよく使われますが、水飲み場型攻撃など新たな手法も生まれているため、手法の特徴を理解して対策することが大切です。

それでは、標的型攻撃の手法を1つずつ詳しく説明します。

【手法1】標的型メール

標的型攻撃の手法としてよく知られているのが、標的型メールです。

関係者を装いメールを送付し、添付ファイルやURLリンクを開くことで攻撃対象のパソコンなどの端末を不正プログラムに感染させます。

攻撃対象を研究して計画を立てているため、取引先企業を詐称したり、対象が興味や関心を持つ件名を使ったりと違和感がなく、巧妙に作り込まれています。

不正プログラムに感染してしまうと企業の機密情報が盗み出されるなどの被害につながってしまうため、添付ファイル付きのメールは送信者が信頼できるかなど注意が必要です。

特に標的型メールでは、実行形式(.exe)ファイルが添付されているケースが多いため、添付ファイルの形式や送信者の情報などを確認しましょう。

【手法2】Webサイトの改ざん

Webサイトの改ざんとは、攻撃対象のWebサイトのシステムや情報を意図的に書き換える手口を指します。

Webサイトの改ざんで使われる攻撃手法は、以下の2つです。

- Webサーバー上の脆弱性を攻撃:SQLインジェクションなどの脆弱性をついた攻撃やバックドアを構築して遠隔で改ざんする方法がある

- 管理者アカウントの乗っ取り:管理者のパソコンがマルウェアに感染して管理者用のアカウント情報が窃取されてしまい、正規の方法で改ざんされる

Webサイトの改ざんの大きな被害としては、セキュリティ対策を怠っていた管理責任が問われてしまうなど社会的な信用性が失墜してしまうことがあげられます。

さらに、改ざんされたWebサイトにアクセスしたユーザーが不正プログラムのURLリンクに誘導されてしまうなどの被害が発生してしまう恐れもあります。

【手法3】水飲み場型攻撃

水飲み場型攻撃は、標的型攻撃のなかでも比較的新しい攻撃手法です。

攻撃対象がよく利用しているWebサイトに不正プログラムを仕込んで改ざんしておき、アクセスするのを待ちます。攻撃対象がWebサイトを閲覧するとウイルスに感染してしまう仕掛けです。

肉食動物が草食動物を襲うときに水飲み場で待ち伏せして狙うことになぞらえて、水飲み場型攻撃と呼ばれています。水飲み場型攻撃の被害は、マルウェアに感染することで情報漏洩やパソコンなどの端末の乗っ取り、攻撃のための踏み台にされるなどが考えられます。

特に、攻撃のための踏み台として利用されてしまうと組織内で感染が広がってしまったり、取引先企業などを攻撃するために使用されてしまったりと被害を拡大させてしまう可能性が高いため、早めに対処することが重要です。

【手法4】ゼロデイ攻撃

ゼロデイ攻撃は、ソフトウェアなどの情報公開や対策がおこなわれる前の脆弱性を狙って攻撃する手法です。

脆弱性に対する修正パッチなどの公開日を1日目と数え、対策を講じる以前の0日に攻撃することからゼロデイ攻撃と呼ばれています。

ゼロデイ攻撃の被害は、個人情報や知的財産などの情報漏洩やパソコンの乗っ取りなどにつながっています。なかでも、2015年に「Adobe Flash Player」がゼロデイ攻撃により、ユーザーの信用を大きく失った結果、サービス停止せざるを得ない事態となりました。

ゼロデイ攻撃は、セキュリティホールが狙われるため未然に対策することが難しい攻撃と言われており、標的型攻撃のなかでも大きな脅威となるでしょう。

標的型攻撃の2つのタイプと違い

さまざまな攻撃手法がある標的型攻撃ですが、以下の2つのタイプに大別されます。

| 種類 | 特徴 | スピード・期間 | 攻撃範囲 | 気づきやすさ |

|---|---|---|---|---|

| 潜伏型 | 長期間ウイルスや不正プログラムが潜伏し、時間をかけて範囲を広げながら目的の情報を集めていく | 遅い・長期 | 広範囲 | × |

| 速攻型 | 短期間で目的の情報狙って収集する、数回に分けて攻撃することもある | 速い・数時間~1日程度 | 限定的 | 〇 |

潜伏型と速攻型にはスピードに大きな違いがあり、特に速効型は短時間で情報を抜き取ることから攻撃を受けているパソコンの動作が重くなりやすく、潜伏型よりも異常に気づきやすい傾向があります。

もしも攻撃されてしまった場合は、タイプにあわせて対処する必要があるでしょう。

標的型攻撃の被害例3つ

ターゲットを絞って攻撃する標的型攻撃は、実際にどのような被害例があるのでしょうか。

国内・海外の被害事例を3つ紹介します。

- 日本年金機構:標的型メール攻撃

- ポーランドなどの金融機関:水飲み場型攻撃、Webサイトの改ざん

- 三菱電機株式会社:ゼロデイ攻撃

「怪しいメールはわかりやすく、かんたんに開封することはないだろう」と考えていても、手口が巧妙になっているため、気づかぬうちに感染を広げてしまう恐れもあるものです。

実際にどのような手口によって被害が拡大してしまったのかを把握できれば、具体的な対策を検討する際にも役立ちます。

それでは、被害例を解説します。

【例1】日本年金機構:標的型メール攻撃で個人情報流出

概要:職員がメールを開封してウイルスに感染し、約125万人の個人情報が流出

2015年に日本年金機構が標的型メール攻撃により、年金加入者の氏名や基礎年金番号など約125万人の個人情報が流出する事件が起きました。

日本年金機構の職員に対して大量のメールが届きはじめ、メールの添付ファイルやURLリンクを開いたことでマルウェア感染してしまいました。感染の原因となったメールの件名が「『厚生年金基金制度の見直しについて(試案)』に関する意見」になっていたことから、巧妙な手口だったことがわかります。

その後も数人の職員が標的型メールの被害にあったため、組織内で感染が拡大してしまい、約125万人の個人情報が流出してしまう結果となりました。

【例2】ポーランドなどの金融機関:RATANKBAによる攻撃

概要:ポーランドなどの金融機関へのマルウェア攻撃が発生し、ウイルス感染がさまざまな業界に拡散された

2017年にポーランドをはじめとしたいくつかの金融機関がマルウェア感染したことをきっかけに、金融業界の他にもITや航空、教育など世界各国のさまざまな業界でウイルス感染の被害が確認されました。

犯行の手口としては正規のWebサイトを改ざんし、ターゲットを狙った水飲み場型攻撃が使われています。マルウェアのRATANKBAで攻撃しながら拡散させていました。

またターゲットにのみ「オンライン銀行詐欺ツール」のマルウェアを送り込んでいたこともわかっています。

【例3】三菱電機株式会社:ゼロデイ攻撃により、約8,000人の個人情報や機密情報の漏洩

概要:ウイルス対策システムの脆弱性をついた攻撃により、個人情報や機密情報が漏洩した

三菱電機は、2020年に使用していたウイルス対策システムの脆弱性をついたゼロデイ攻撃によって、従業員情報を含めた約8,000人の個人情報や営業資料などの機密情報が漏洩しました。

ウイルス対策の管理サーバー上で攻撃者側の送信アドレスが詐称されていたり、ログデータが残っていなかったりとシステムの穴をつくような高度な手口で攻撃されたため、解析に時間が要する結果となりました。

標的型攻撃を受けた場合の対処法

標的型攻撃はウイルスなどの侵入を防ぐだけではなく、万が一攻撃を受けてしまった場合に、社内でどのような対処をするのかを周知しておくことも重要です。

たとえば、標的型メールの疑いがある添付ファイルを開いてしまった際にどのような行動を取るべきか、どのような流れで誰に報告するべきか、報告を受けたらどのように対処するかなどの初動対応を決めておきましょう。

不測の事態に備えて、どのように対処すればよいか悩んでしまった際には、無料でダウンロードできる以下の「不正アクセス被害後の対応手順マニュアル」を参考にしてください。

標的型攻撃を防ぐための対策5つ

では標的型攻撃の対策として、何をすべきでしょうか。被害事例を参考に、以下5つの対策を紹介します。

- 標的型メールの対策を徹底する

- なるべく脆弱性の無い最新の状態を保つ

- 不正にすぐに気づけるログ監視の体制を作る

- データを暗号化して情報漏洩時の被害を抑える

- 従業員のセキュリティ教育を徹底する

標的型メールなどの不正をすぐに検知するなど、対策できる環境作りを心がけておくと安心です。

また対策を実施する前に、対策に関する基本的な考え方を社内で共有しておくとよいでしょう。標的型攻撃の対策のほかに、対策の基本的な考え方もあわせて解説します。

前提:対策の基本的な考え方

標的型攻撃の手口は近年より巧妙になってきていますが、対策への基本的な考え方は変わりません。

標的型攻撃は段階を踏んで進行していくため、段階に応じた対策が必要です。対策を実行する前に、以下の基本的な項目を理解しておきましょう。

- 攻撃の侵入を防ぐための入口対策

- 侵入後の被害を最小限に抑える出口対策

上記のセキュリティ対策だけではなく、対策を適切に実施するためには従業員の情報リテラシーの強化も図ることが重要です。

【対策1】標的型メールの対策を徹底する

標的型攻撃の入口となりやすいのが、標的型メールによる攻撃です。攻撃を防ぐためには、標的型メールの対策は欠かすことができません。

たとえば、以下の対策を徹底しておこなうとよいでしょう。

- 身に覚えのない取引先から連絡が来た場合は注意する

- URLや添付ファイルがある場合はメールアドレスを確認する

- 「緊急」などの不審な件名に注意する

- 件名や本文をみて身に覚えがない場合は相談する

さらに不正アクセスを検知するメールのフィルタリングサービスや、社内システムから切り離された仮想環境で添付ファイルなどを確認できるサンドボックスを導入することも効果的です。

【対策2】なるべく脆弱性の無い最新の状態を保つ

使用しているシステムやセキュリティに脆弱性がある場合、攻撃を受けるリスクが高まります。不正プログラムの侵入などのリスクを回避するためには、OSやソフトウェアをアップデートして最新の状態を保つようにしましょう。

しかし、ゼロデイ攻撃など修正パッチが公開される前の脆弱性をついた攻撃を防ぐことは難しいものです。

未修正の脆弱性が見つかったときには、公式機関によって公表される一時的な対応に従いながら、不審な動きがないか警戒しておきましょう。

【対策3】不正にすぐに気づけるログ監視の体制を作る

対策を徹底しておこなっていても、不正プログラムなどに侵入される可能性はゼロではありません。

不正にいち早く気づけるように対策を打てば、万が一攻撃されても被害を最小限に抑えることができます。

不正に気づきやすくするためには、ログ監視ツールの導入や運用体制の構築などログを管理して監視できる環境を作るとよいでしょう。

【対策4】データを暗号化して情報漏洩時の被害を抑える

不正アクセスなどの不測の事態に備えて、情報漏洩してしまった際の対策を事前におこなっておくことも重要です。

たとえばデータを暗号化しておけば、万が一情報が流出してしまっても情報にアクセスすることができません。

出口対策の1つとして、データを暗号化しておくと情報漏洩したときの被害をおさえられます。

【対策5】従業員のセキュリティ教育を徹底する

標的型攻撃は、不審なメールの開封など従業員がきっかけとなり、侵入されるケースも少なくありません。対策を徹底するためには、従業員のセキュリティ教育をおこない、サイバー攻撃に対する警戒の意識を高めておきましょう。

たとえば、セキュリティ教育として研修の実施や、実際に使われる手口を体感できる標的型攻撃メール訓練を受けることも1つの手です。また、被害を受けてしまった場合の初動対応なども従業員に周知しておくとよいでしょう。

わかりやすくセキュリティ対策を伝えるためのヒントとして、以下の資料も役に立ちます。

▼マンガでわかるセキュリティ対策の資料はこちら

ログイン情報を悪用した不正アクセスやサイバー攻撃にも注意

標的型攻撃ではメールが使われることが多く、標的型メールを利用して不正にログイン情報を盗み出すこともあります。

ログイン情報が盗まれると、不正アクセスによって個人情報や機密情報の漏洩につながるリスクも考えられるでしょう。情報漏洩を防ぐためには、不正アクセスへの対策が重要です。

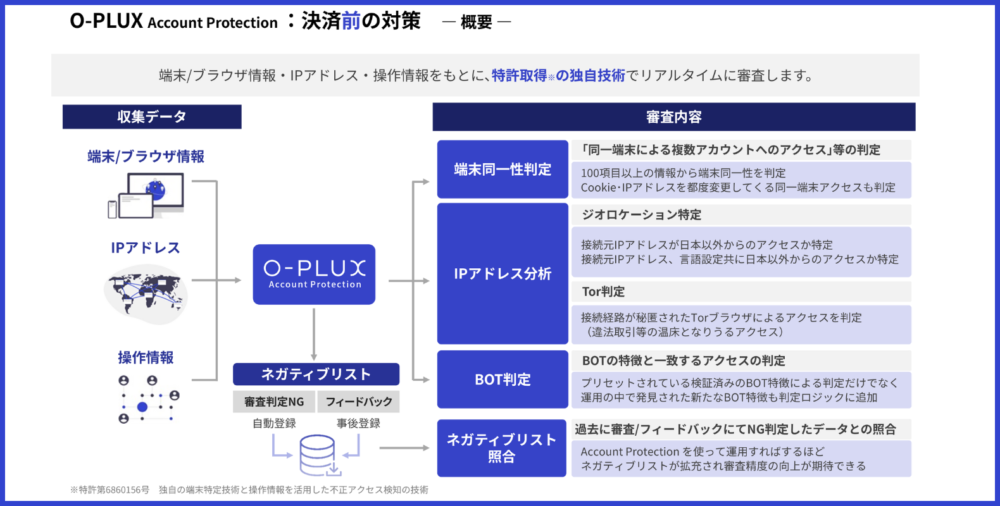

たとえば、不正アクセス対策につながるクラウドサービス「O-PLUX」では、以下のような要素で不正の疑いのあるアクセスを検知できます。

※参考:Cacco Inc.

不正を検知した際には不正アクセスを遮断し、不正の疑いのあるユーザーはSMSや電話認証などで二要素認証を実施します。

またO-PLUXは、高度なセキュリティ対策が求められる大手銀行やネット証券などでも利用されています。

O-PLUXを活用した不正アクセス対策を検討したい場合は、以下から資料をご覧ください。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

※金融機関等には不正ログイン検知サービス「O-MOTION」として提供しております。

▼その他のサイバー攻撃への対策を強化したい方はコチラもチェック

まとめ:標的型攻撃を理解して不正アクセスへの対策を強化しよう

標的型攻撃はターゲットを絞って攻撃するため、ターゲットに合わせてメール攻撃や水飲み場型攻撃などさまざまな手法を使います。

近年では手口が巧妙になり、標的型攻撃だと気づかずに不正プログラムに侵入されるケースも多くなってきています。

標的型攻撃を防ぐためには、侵入させないための入口対策や情報を持ち出させないための出口対策が欠かせません。さらに従業員のセキュリティリテラシーを強化して、サイバー攻撃の被害が拡大しない組織作りを目指しましょう。

なお標的型攻撃の対策をおこなう際には、不正アクセスを検知してアクセスを遮断してくれるクラウドサービスを導入することも効果的です。個人情報や機密情報の漏洩対策に活用できます。

標的型攻撃の対策を検討するときには、以下の資料をお役立てください。

1万円で2週間のトライアル利用も受付中!

O-PLUXのトライアルはこちら

※金融機関等には不正ログイン検知サービス「O-MOTION」として提供しております。

標的型攻撃の他にも、不正アクセスにはさまざまな手口が存在します。不正アクセスの被害への対策を万全におこないたい方は、以下の資料をご活用ください。

▼標的型メール以外の不正の手口を知りたい方はコチラもチェック

-8-1000x300.png)